本文針對於美國和台灣盛行的通訊軟體Kik和U通訊App,透過ADB工具將App資料備份出來,萃取其聊天紀錄,運用Cygwin模擬器及SQLite Database Browser對其內的資訊做分析,同時遵守數位證據處理程序國際標準(ISO27037)進行萃取,找出非法人士手機中遺留的數位跡證,協助調查跨國犯罪。

分析數位證據

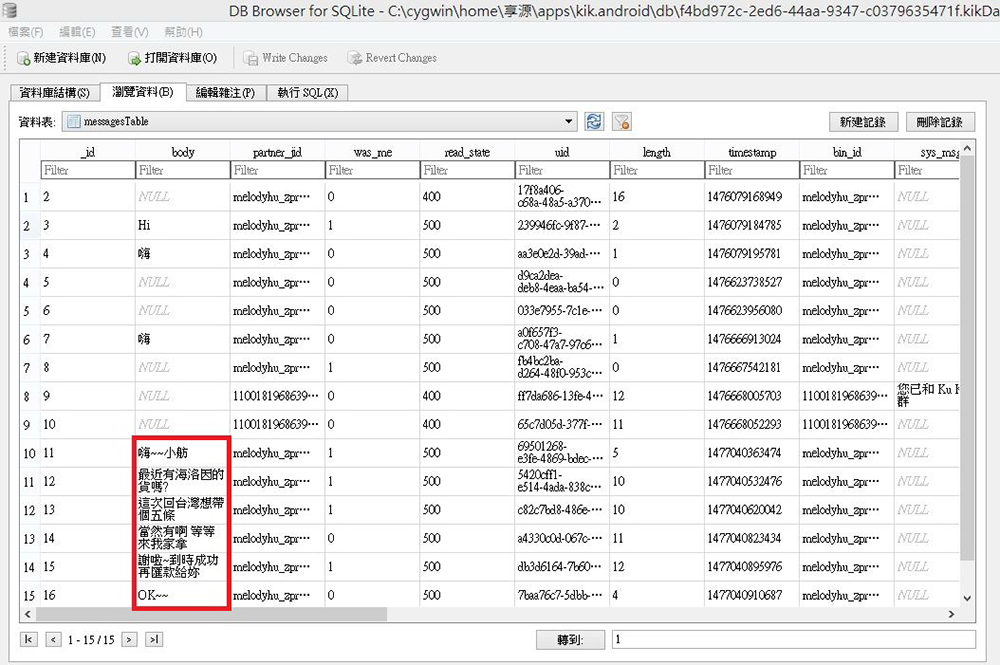

打開kik.android資料夾,以sqlitebrowser程式開啟kikDatabase資料庫,選擇瀏覽資料,並打開「messageTable」資料表,發現小源和小舫的對話紀錄,其中包括非法的毒品交易訊息,像是「最近有海洛因的貨嗎?」、「這次回台灣想帶個五條」等等,如圖21所示。

|

| ▲ 圖21 檢視kik.android資料夾內messageTable資料表裡的對話紀錄。 |

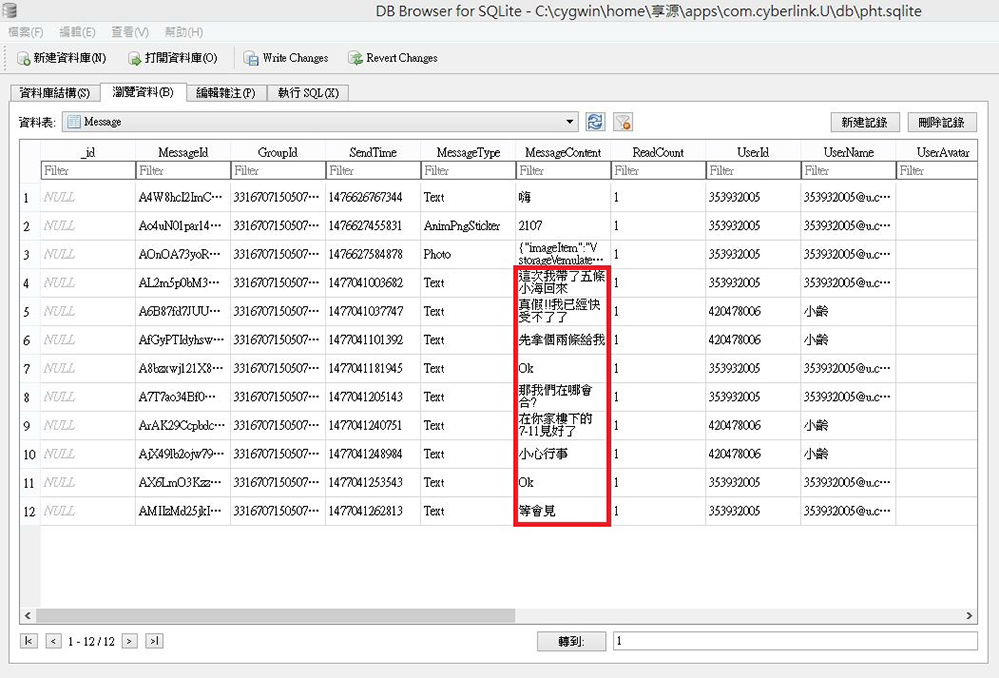

另外,再打開com.cyberlink.U資料夾,同樣以sqlitebrowser開啟pht.sqlite資料庫,選擇瀏覽資料,並打開「Message」資料表,發現小源和小齡的對話紀錄,其中同樣也包括非法的毒品交易訊息,像是「這次我帶了五條小海回來」、「先拿個兩條給我」等等,如圖22所示。

|

| ▲ 圖22 查看com.cyberlink.U資料夾內之Message資料表中的對話紀錄。 |

4. 保存

鑑識人員在萃取並分析完數位跡證後,確實清點於小源手機內所萃取之數位證據,並且將數位證據、揮發性與邏輯性資料擷取紀錄以及數位證據蒐集工作表等文件,放置於固定對應之證據收集容器或公文袋上,於封緘前將其妥善包裝,並避免靜電或運送過程中發生碰撞與震動等。

透過完整的保存程序,使得鑑識人員從小源手機中所萃取出的數位證據、不法對話紀錄,能夠完整地呈現在法庭上並具有公信力。如此一來,透過國際數位鑑識處理程序標準(ISO 27037)的鑑識流程,小源手機中所遺留的不法對話紀錄,不論是在Kik或是U通訊內,皆可完整地萃取並分析,讓小源百口莫辯,無所遁逃。

結語

手機是近年來最具顛覆性創新的工具,其獲得廣泛討論及成功地影響人們日常生活中的每個領域。然而,也因為手機的普及,結合手機所產生的犯罪案件日益增加,各種跨國性的犯罪也油然而生。本文中,非法人士可以透過Kik或U通訊兩個通訊軟體進行犯罪活動,如跨國性的非法毒品交易活動。而鑑識方法則遵守ISO 27037的數位鑑識處理程序標準,並不透過Root等破壞手機的方式來取得最高權限萃取資料,反而是謹慎地使用ADB工具,將Kik和U通訊中的犯罪跡證萃取出來,因此即便是跨國性的犯罪,鑑識人員也得以對其通訊內容進行分析。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>