本文針對於美國和台灣盛行的通訊軟體Kik和U通訊App,透過ADB工具將App資料備份出來,萃取其聊天紀錄,運用Cygwin模擬器及SQLite Database Browser對其內的資訊做分析,同時遵守數位證據處理程序國際標準(ISO27037)進行萃取,找出非法人士手機中遺留的數位跡證,協助調查跨國犯罪。

透過完整的保存程序,使得鑑識人員所萃取出的數位證據,能夠完整地呈現在法庭上並具有公信力。

由上面的鑑識分析步驟,可整理出Kik和U通訊這兩個通訊軟體間的比較表,如表2所示。

表2 Kik與U通訊之比較

故由表2可知,兩個通訊軟體在使用者分布上以及是否需電話號碼註冊方面皆不相同;而在鑑識分析上,兩者經ADB工具萃取出的備份檔皆可藉由本文提供之鑑識方法,解壓出具有相同功能的a、db、f、r、sp等五個資料夾,並透過SQLitebrowser軟體對犯罪跡證進行分析。

因此,當犯罪者分別使用Kik或U通訊這兩個通訊軟體進行跨國犯罪時,鑑識人員皆可針對犯罪者的行動裝置,利用ADB工具分別對兩個通訊軟體進行鑑識分析,找尋相關通訊紀錄或多媒體檔案等跡證,以佐證犯罪者之犯罪行為。

實例演練

隨著即時通訊軟體的盛行,跨國性的犯罪也常藉其作為犯罪的媒介,其中又以毒品、詐騙類的案件最為氾濫,只要使用通訊軟體,便能夠讓相距上千公里的犯罪者即時地傳遞訊息,這成為一種新興的犯罪手法,使得鑑識人員在鑑識分析上遇到更大的困難。

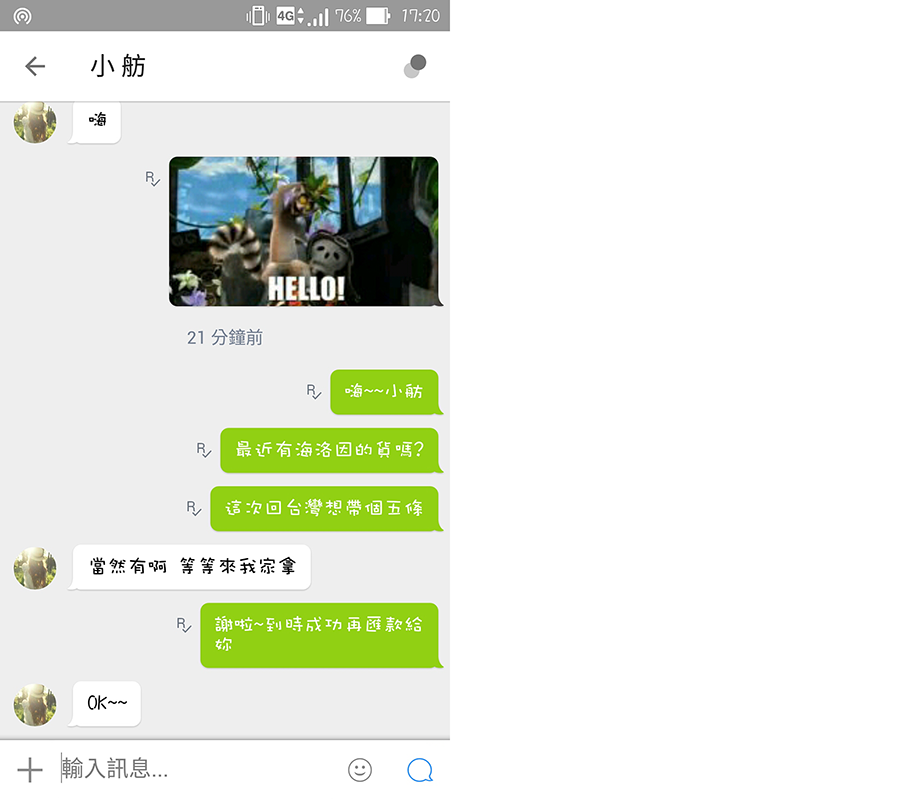

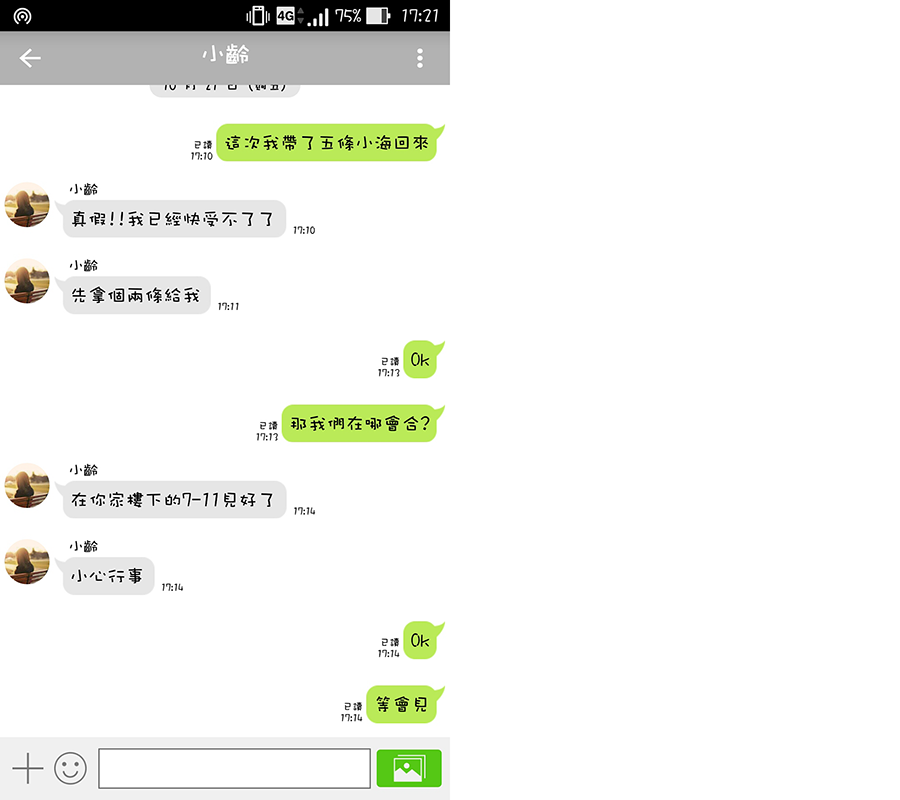

小源是一名在美國從事非法毒品交易的台灣人,其在美國向另一位販毒的藥頭小舫購買海洛因,並打算再搭飛機回台灣後,再將所購買的海洛因高價賣給一位已吸毒成癮的小齡,而小源在毒品交易的過程,分別使用Kik和U通訊兩個通訊軟體作為犯罪的媒介,如圖14~15所示。

|

| ▲ 圖14 小源與小舫以Kik交易的畫面。 |

|

| ▲圖15 小源與小齡以U通訊交易的畫面。 |

而小源遭逮捕後,鑑識人員便遵守數位證據處理程序國際標準(ISO 27037),可分「識別」、「蒐集」、「萃取」、「保存」四步驟進行處理,如下所示:

1. 識別

小源遭逮捕後,鑑識人員便立刻識別任何與案情相關的證物,而經初步調查,小源經常使用通訊軟體與其他毒販進行聯絡,故身上的智慧型手機可能含有與案情相關的數位證據,因此鑑識人員便對小源之手機進行鑑識分析。

2. 蒐集

鑑識人員將小源智慧型手機之廠牌(ASUS)、型號(ASUS_Z017DA)、序號(359XXXXXX025843)、儲存容量(3G RAM/32G ROM)等相關資訊進行拍照並封緘,對手機之扣押隔離過程應進行全程錄影。而經初步評估後,該手機需要更進一步的萃取工作。

3. 萃取

鑑識人員在萃取小源手機中的數位跡證時可分為開啟偵錯模式、執行ADB指令、解壓備份檔、分析數位證據等四個流程,鑑識人員藉此流程謹慎地將目標手機內的犯罪跡證萃取出來,如下所示,並分別敘述之:

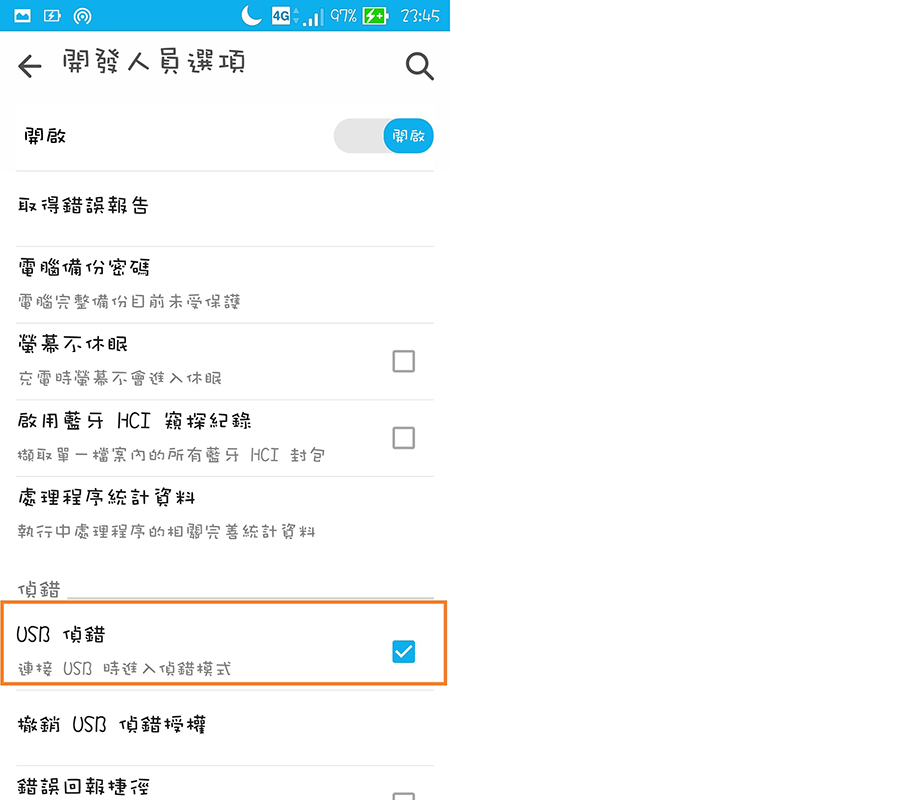

開啟偵錯模式

小源所使用之手機為Android智慧型手機ASUS_Z017DA,開啟USB Debug Mode(USB偵錯模式)並執行ADB指令,萃取小源經常使用的兩個通訊軟體U通訊和Kik之通訊紀錄,如圖16所示。

|

| ▲圖16 開啟USB偵錯模式。 |

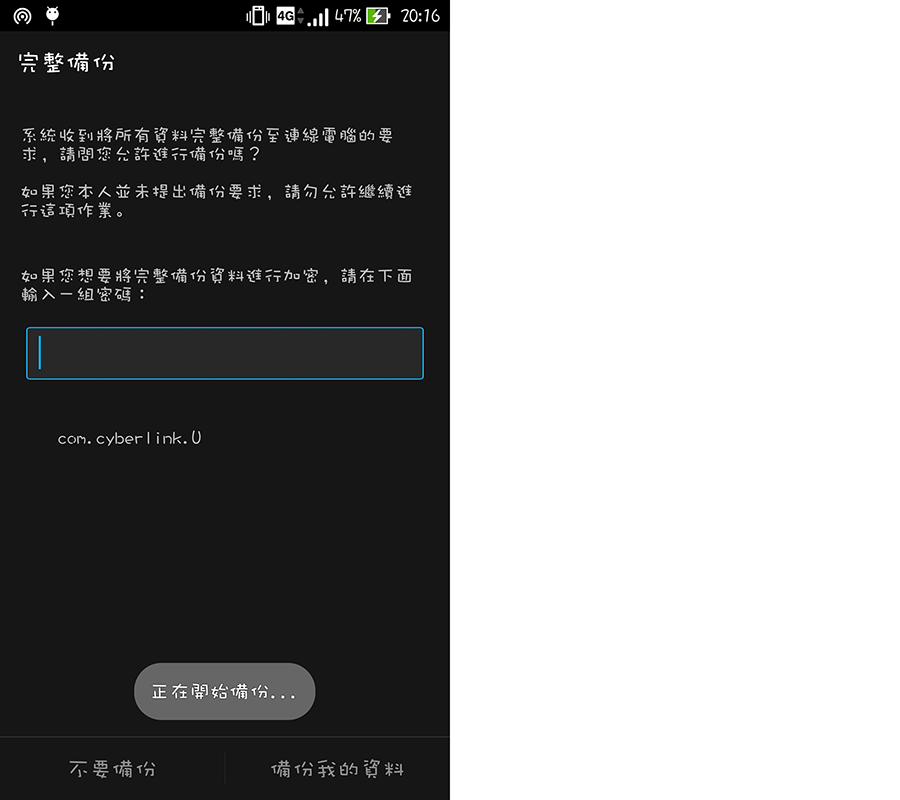

執行ADB指令

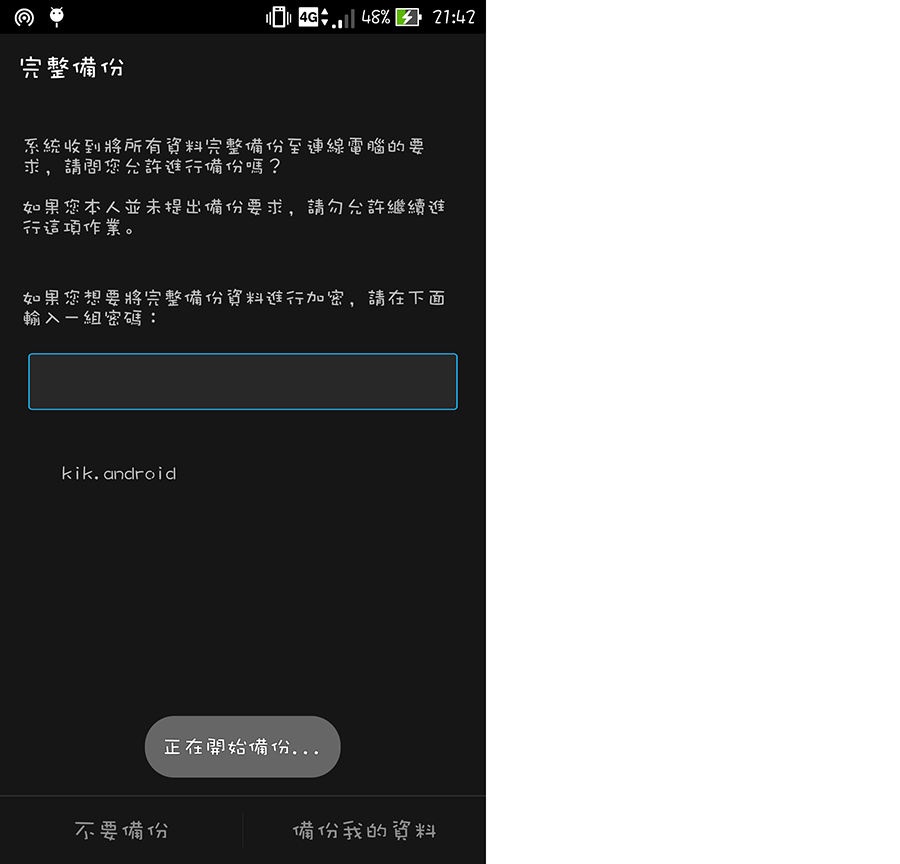

開啟USB偵錯模式後,便可執行ADB指令,並遵守ISO 27037標準流程,將原來小源手機中的Kik和U通訊中的對話紀錄,藉由ADB指令完整備份成kikbackup.ab和Ubackup.ab等兩個檔案至電腦,如圖17~18所示。

|

| ▲圖17 手機端確認以備份U通訊。 |

|

| ▲圖18 手機端確認以備份Kik。 |

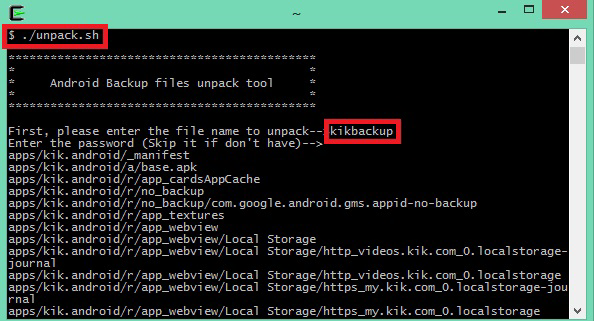

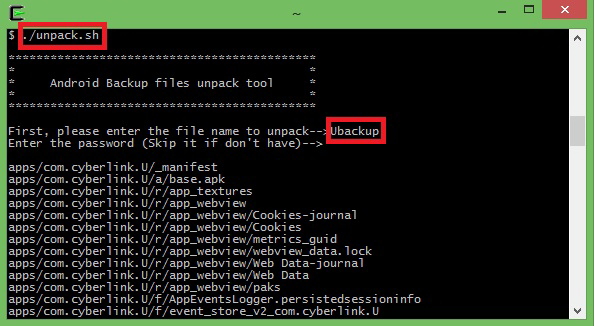

解壓備份檔

針對所備份的Kik記錄檔(kikbackup.ab)和U通訊紀錄檔(Ubackup.ab),利用Cygwin進行解壓縮,如圖19~20所示。

|

| ▲圖19 利用Cygwin將Kik備份檔解壓縮。 |

|

| ▲圖20 利用Cygwin將U通訊備份檔解壓縮。 |