/platform-tools/」目錄中,且其常被Android程式開發者用來檢測程式有無執行錯誤並進行除錯。

Cygwin模擬器

Cygwin由Cygnus Solutions開發,主要用於在各種版本的Microsoft Windows上執行類UNIX系統指令。其透過重新編譯,將POSIX系統(即可移植作業系統介面,例如Linux)上的軟體挪用到Windows上使用。本文即是利用Cygwin模擬器將ADB工具從手機備份出來的備份檔(.ab檔)解壓縮,再對解壓出來的數位證據進行分析。

Android智慧型手機

本文所操作的智慧型手機為Android 5.0作業系統的ASUS_Z00AD,並透過Android官方所提供的ADB工具,對手機App資料備份,萃取U通訊App和Kik的對話訊息。

鑑識原則的遵守

數位鑑識的目的,無非是鑑識人員可以從萃取出來的數位跡證內還原整個犯罪事件。然而,數位跡證的萃取方式如何才是有效的,或者該如何才能保有數位證據的證據能力,皆是鑑識上的困難所在。

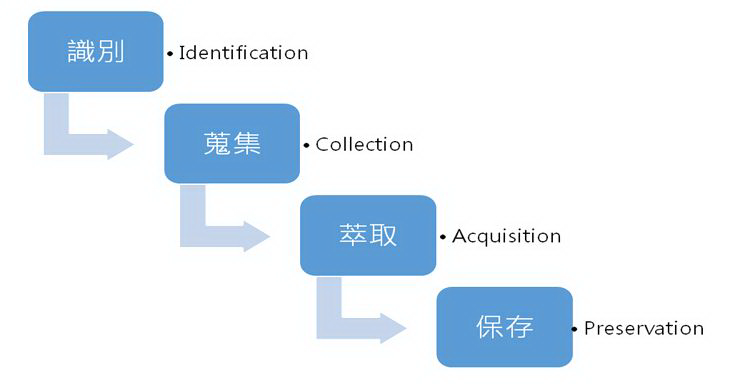

ISO 27037是數位證據處理程序國際標準,該標準所提出的數位證據處理程序分成四個階段,分別為識別階段(Identification)、蒐集階段(Collection)、萃取階段(Acquisition)以及保存階段(Preservation),透過這些處理程序,便能完整的保存數位證據,並有助於其在法庭上的證據能力。

所以,在進行Kik或是U通訊App的數位鑑識分析工作時,除了正確使用相關工具進行外,也必須遵守ISO 27037的處理程序標準,如圖5所示,而其各階段內容分述如下:

|

| ▲圖5 ISO 27037數位證據處理流程。 |

1. 識別階段(Identification)

識別階段即找尋犯罪現場之數位證據和非數位證據,可能含有潛在數位證據的電子設備包括電腦系統、數位相機、硬碟、記憶卡等等,同時也必須注意是否有揮發性的數位證據存在。而經識別後,對於可能存在潛在數位證據的電子設備,處理人員須決定是否在下一個處理程序進行蒐集或萃取的動作。

2. 蒐集階段(Collection)

在蒐集階段,處理人員應依據數位證據的揮發性,優先針對揮發性的數位證據進行蒐集,並考量當時的情境、蒐集成本和時間等實際情況,採用最合適的蒐集方法。此外,應同時將蒐集過程詳細記錄,確保所蒐集的數位證據具有證據能力。

前述之揮發性資料,指的是標的設備在開機狀態下才有的即時資料,包括隨機存取記憶體(RAM)、正在運行中的程序(Process)、已開啟的檔案等等,這些資料在電源拔除後,便會消逝而無法蒐集,所以鑑識人員須及時蒐集揮發性資料,避免重要資料消失。

3. 萃取階段(Acquisition)

萃取階段即將蒐集的數位證據資料拷貝成完全相同的備份檔,並對其進行萃取和分析的動作,而處理人員面對不同的裝置和檔案系統,必須選擇適當的萃取方式,同時記錄所使用的方法及動作,維持證物的完整性。

另外,萃取方式分為兩種,一為邏輯萃取(Logical Acquisition),另一為實體萃取(Physical Acquisition)。邏輯萃取為透過與手機作業系統的互動,取得手機內的邏輯性資料,其方法包含直接用連接線連接或讀取SD卡,所使用的工具,如開發軟體套件ADB工具或鑑識軟體XRY等等,萃取出的資料通常較有條理且容易解讀,但因其僅能對手機內的邏輯性資料進行萃取,故無法對已刪除資料進行還原與分析。

實體萃取是利用bit-by-bit的方式將手機記憶體中所有的位元進行複製,因其中包含易被忽略的未配置空間,故有機會將遭惡意刪除的資料還原。然而,每種手機的檔案系統及架構不盡相同,相較於邏輯萃取的方式,鑑識工具在進行實體萃取時,所能支援的手機型號和解碼的程度有限,且萃取出的資料有時也只是破碎的資料,並無法還原成完整的檔案。

4. 保存階段(Preservation)

保存階段開始於蒐集階段並結束於案件終結,經萃取出的數位證據必須進行妥善保存,且應採用最適當的程序包裝、運送、儲存數位證據,避免證據遭改變、遺失、破壞或毀損,以確保該數位證據在法庭上的證據能力。

進行鑑識分析

為遵守前述數位證據處理程序國際標準(ISO 27037),鑑識人員應謹慎地對犯罪者所使用之Android智慧型手機進行鑑識萃取的動作,才不會讓珍貴的數位證據遭到破壞。而以下便以智慧型手機內的通訊軟體Kik為例,分為四個階段進行討論:

1. 進行識別

鑑識人員應判斷與案情相關之數位證物、記錄現場狀況,並要求在場人員停止操作作業,如手機處於開機情況下,為避免改變數位證據原始狀態,原則上不關機。但若情況特殊,得依現場狀況審酌。本文犯罪者所用之犯罪媒介為Android智慧型手機,故鑑識人員針對該手機進行鑑識分析的動作。

2. 細心蒐集

鑑識人員應視情況進行不同程度之揮發性資料擷取,如相關標的設備處於開機狀態下,鑑識人員在考量資安事件類型及現場狀況後,判斷是否擷取揮發性資料(如RAM、正在執行中的程序等等),若須擷取,則可以使用蒐集揮發性資料的鑑識工具(例如LiME、Dalvik Debug Monitor Server等)進行擷取的動作,藉以避免手機內部分重要資料因系統關機而消逝。

此外,鑑識人員亦須將犯罪者手機的廠牌、型號、序號及儲存容量等相關資訊進行拍照並封緘,視需要運送至上級機關或鑑識單位,若要對儲存媒體進行拆卸及取出,過程中應全程錄影。因此,鑑識人員可視情況利用LiME或Dalvik Debug Monitor Server等鑑識工具蒐集揮發性資料,並記錄手機的相關資訊,再將該智慧型手機送往鑑識單位進行鑑識。

3. 小心萃取

萃取階段即將蒐集階段所蒐集的數位證據,拷貝成完全相同的備份檔,對其進行萃取和分析的動作。鑑識人員得視其資源狀況,採取邏輯萃取或實體萃取的方式進行萃取分析。