本文針對於美國和台灣盛行的通訊軟體Kik和U通訊App,透過ADB工具將App資料備份出來,萃取其聊天紀錄,運用Cygwin模擬器及SQLite Database Browser對其內的資訊做分析,同時遵守數位證據處理程序國際標準(ISO27037)進行萃取,找出非法人士手機中遺留的數位跡證,協助調查跨國犯罪。

本文所採取的萃取方式為邏輯萃取,使用的是免費開源套件ADB工具,可直接於Android官網中取得。藉由ADB工具,鑑識人員得將手機內的數位證據拷貝成完全相同的備份檔,就算是身處於有限資源的環境,仍得對犯罪者的手機進行萃取的動作。

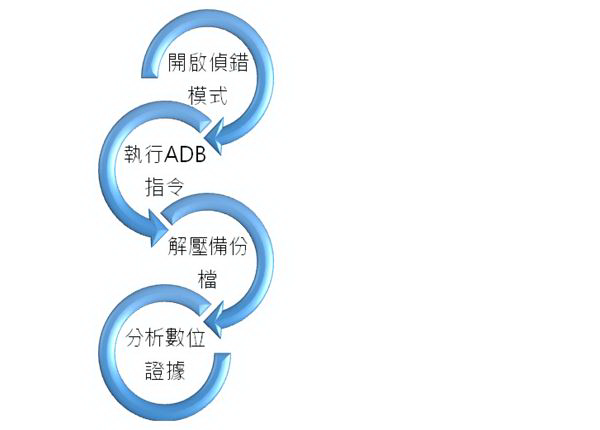

而採用ADB工具,其對於犯罪者之智慧型手機的萃取階段可分為四步驟:「開啟偵錯模式、執行ADB指令、解壓備份檔、分析數位證據」,鑑識人員藉此流程謹慎地將目標手機內的犯罪跡證萃取出來,如圖6所示,並分別敘述之。

|

| ▲圖6 鑑識分析四步驟。 |

I. 開啟偵錯模式

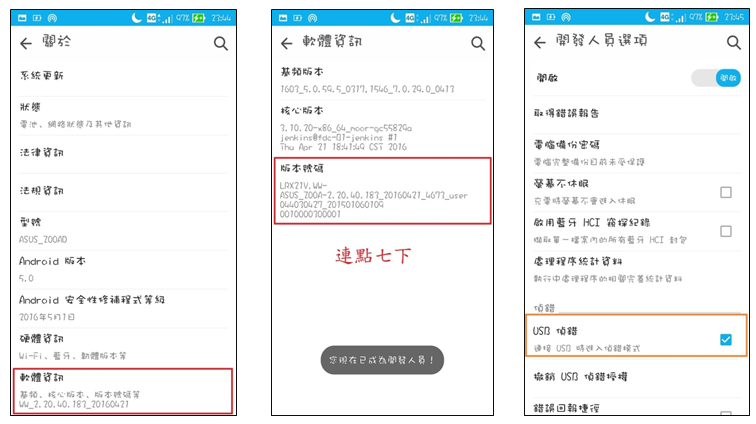

犯罪者所使用的手機為Android 5.0版的ASUS_Z00AD,鑑識人員必須先開啟USB Debug Mode(USB偵錯模式)才能執行ADB指令,藉以萃取Kik的通訊紀錄。而要開啟USB偵錯模式,就須先開啟開發人員選項,依序點擊「設定→關於→軟體資訊→版本號碼」,連點七下後,便可開啟開發人員選項,再來只要勾選USB偵錯模式即可,如圖7所示。

|

| ▲圖7 ASUS_Z00AD開啟USB偵錯模式流程。 |

II. 執行ADB指令

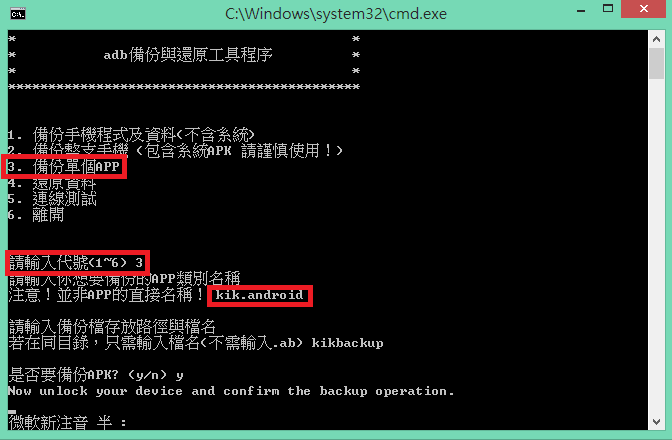

為了遵守ISO 27037標準,透過不破壞手機內數位證據的ADB指令,將犯罪者手機中的Kik App資料備份到電腦並成為一個備份檔,如圖8所示,執行選項3,輸入Kik App類別名稱(kik.android)、檔名(kikbackup),但這邊須注意的是,檔名不得有空格或非英文字元,否則將產生錯誤。

|

| ▲圖8 選擇備份內容、存放檔名以及路徑。 |

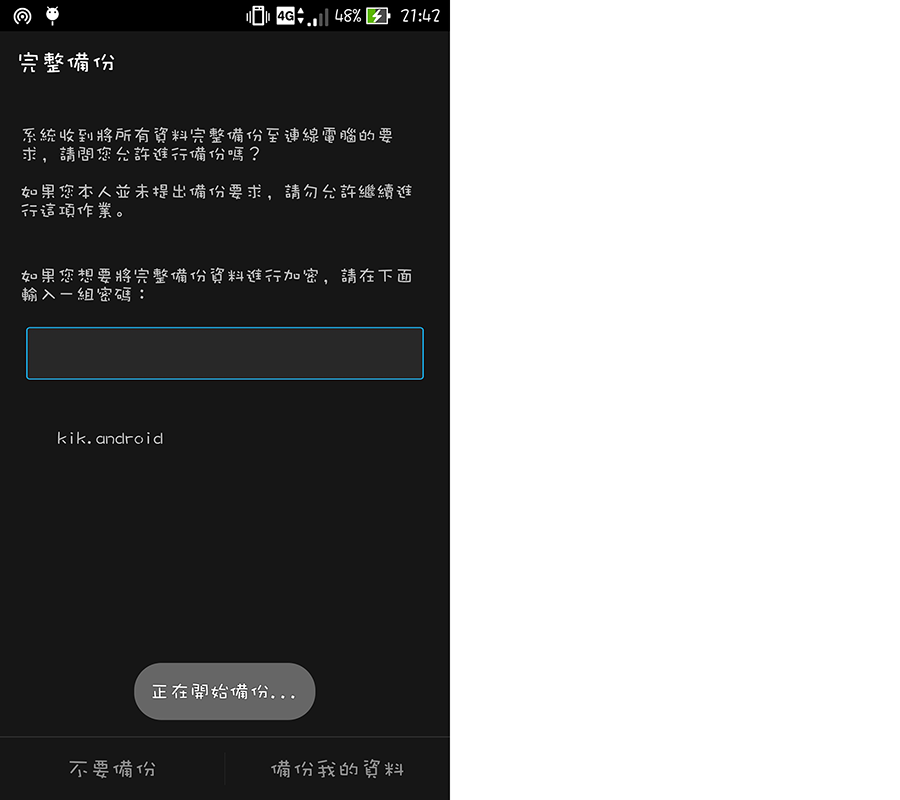

接著便輸入存放的目錄、是否備份APK資料、於手機端做確認是否備份之要求,如圖9所示。

|

| ▲圖9 手機端確認並開始備份。 |

III. 解壓備份檔

針對所備份的Kik備份檔,利用Cygwin模擬器進行解壓縮,並分為以下兩個步驟:

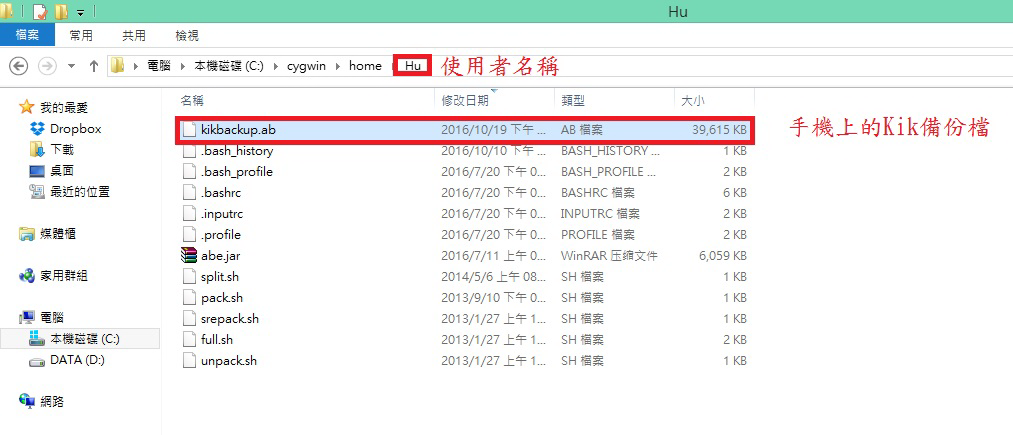

步驟1 : 將檔案複製到Cygwin裡面

將上個步驟所備份的Kik備份檔複製到Cygwin資料夾裡的「home\(使用者名稱)\」底下(以圖10為例,Hu是使用者名稱)。

|

| ▲圖10 將檔案複製到Cygwin內。 |

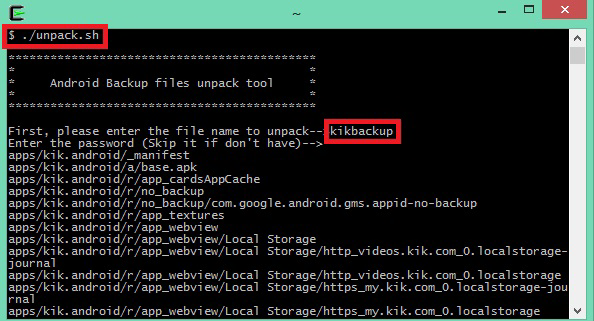

步驟2 : 運行腳本解壓備份檔

啟動Cygwin模擬器,並輸入「./unpack.sh」指令,解壓Kik備份檔。一開始會先要求輸入ab檔的檔名(不必輸入.ab副檔名)。輸入後,若該ab檔本身有設密碼,請輸入密碼,若無就留空,如圖11所示。接著,Cygwin模擬器便會開始解壓備份檔。

|

| ▲圖11 運行腳本解壓備份檔。 |

解壓完成後,可在剛剛的使用者名稱資料夾底下看到一個名為apps的資料夾以及一個與備份檔同檔名的.list檔案(.list檔為此次解壓縮的紀錄檔),而點進apps資料夾,就會看到所備份出來的通訊軟體備份檔名稱是kik.android。

IV. 分析數位跡證

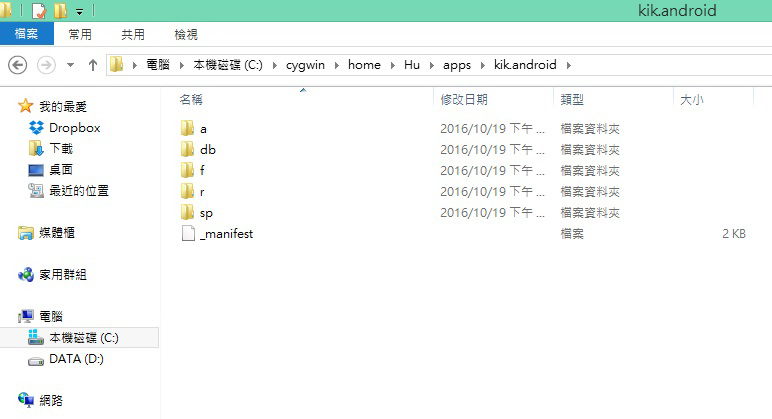

接著,打開kik.android資料夾。

資料夾裡面便是剛剛解壓縮的Kik備份檔,發現有五個資料夾,分別為a、db、f、r以及sp,如圖12所示。

|

| ▲圖12 Kik備份檔經解壓後之內容。 |

而各個資料夾所存放的內容,則如表1所示。

表1 Kik備份檔解壓出之資料夾內容

由於db資料夾中存放著各式儲存Kik資料的資料庫,其包含對話紀錄的資料庫,因此就打開db檔做分析,發現其內的kikDatabase這個資料庫檔案內記錄該Kik帳號中的好友名稱、對話紀錄等有關使用者的資料庫。所以,此次的目標則是kikDatabase這個含有對話紀錄的資料庫。

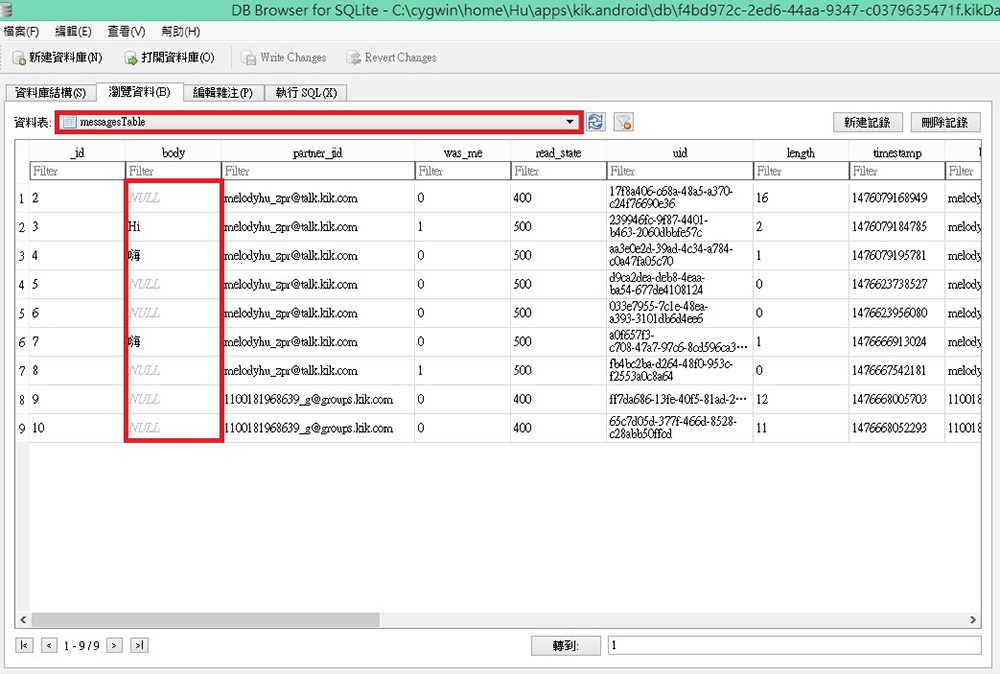

透過資料庫分析軟體SQLitebrowser,開啟kikDatabase資料庫,點選瀏覽資料,選取「messageTable」資料表,從「body」欄位即可查看犯罪者在Kik內的對話紀錄,如圖13所示。

|

| ▲圖13 messageTable資料表裡的對話紀錄。 |

4. 妥善保存

鑑識人員對於現場所蒐集之數位證據應確實清點,並將數位證據、揮發性與邏輯性資料擷取紀錄及數位證據蒐集工作表等文件,放置於固定對應之證據收集容器或公文袋上,並於封緘前應妥善包裝並考量其保護措施,以避免靜電或運送過程中發生碰撞與震動等。