提供收費或免費無線Wi-Fi上網已是各大咖啡廳、便利商店等公共場所的標準配備,而智慧型手機的普及也使得無線網路被廣泛地運用。但網路駭客手法不斷翻新,該如何兼顧方便性並同時確保資訊安全,相關之防範確屬必要。本篇文章特針對公共場所無線網路通訊環境下,駭客可能使用之偽造無線AP進行說明與模擬,並討論鑑識可能的跡證,提高民眾使用公共場所網路資源的安全意識。

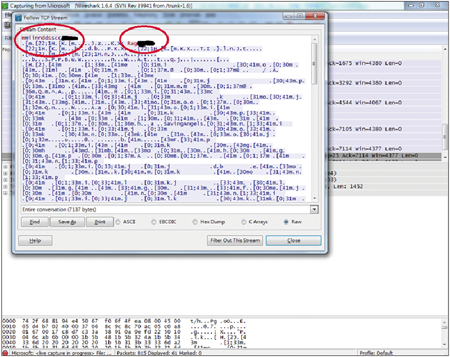

藉此得知,應有不法者偽造商家提供的無線AP,待使用者連結上網後,側錄其在網路上的傳遞的封包。其方式如圖12所示,藉由Wireshark擷取封包獲得帳號密碼

|

| ▲圖12 使用Wireshark擷取封包來獲得帳號密碼。 |

遭懷疑的非法者雖企圖否認,然證據的顯示將使得再多的理由將於事無補。以此範例針對使用網路或程式的Log檔的證據採集鑑識方式如下。

首先,了解當天連線的名稱為Connectify-ICCL,由此可得知非法者是透過Connectify來架設無線網點。

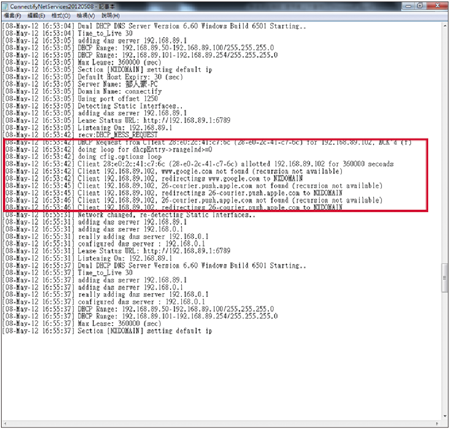

接著,對非法者的使用電腦進行蒐證,並確實找到Connectify的Log檔,位置在「C:\ProgramData\Connectify\logs」。最後,打開ConnectifyNetServices20120508檔,如圖13所示。

|

| ▲圖13 Log檔案內容。 |

此Log檔完整記錄了Connectify程式的使用紀錄,包含使用時間、其所連接網路設備的MAC、持續時間等等,可完整還原原始事件。

根據上述資訊可證明非法者曾在該時間點使用Connectify程式架設無線網點,且讓不知情的使用者連線所偽裝的無線AP。藉由證據的明確性,使得非法者無法否認其非法意圖,並作為法庭上鑑識程序的重要佐證。

結語

無線誣賴的例子很容易就發生在你我的周遭,尤其智慧型手機盛行,相關的資訊安全更是不容忽視。本文所討論偽裝無線AP手法的原理與實作,對公共場所無線網路資訊安全造成相當大的威脅。身分遭到冒用,則可能讓當事人蒙受極大的損失。

在本文中,使用者雖然只要辨別名稱前方有無Connectify,即可輕易判斷無線網點的真偽。但是在實際情況下,駭客可能自行設計程式而不受名稱限制,如此使用者便極難防範此類攻擊。除了對無線網點的識別需要更有效的認證方式外,使用者在公共場所使用無線網路時也要有更高的安全意識,才能確實杜絕不法的入侵企圖。