提供收費或免費無線Wi-Fi上網已是各大咖啡廳、便利商店等公共場所的標準配備,而智慧型手機的普及也使得無線網路被廣泛地運用。但網路駭客手法不斷翻新,該如何兼顧方便性並同時確保資訊安全,相關之防範確屬必要。本篇文章特針對公共場所無線網路通訊環境下,駭客可能使用之偽造無線AP進行說明與模擬,並討論鑑識可能的跡證,提高民眾使用公共場所網路資源的安全意識。

Connectify

Connectify這個軟體能夠讓使用者的電腦成為一個虛擬的AP提供上網的功能。所以藉由此功能,就可以使用其他的裝置如手機、筆電、PDA等,利用此虛擬AP(電腦)連結至網路。以下將介紹如何使用這軟體。

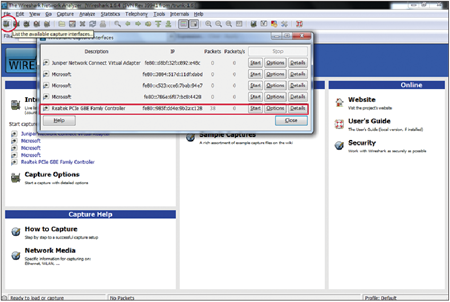

首先至Connectify官方網站(http://www.connectify.me/)下載軟體。安裝完成後開啟程式,出現Connectify的主要介面,如圖2所示。a的部分是分享網路後別人會看到的名稱。b是架設的網路可以設置的密碼,可設可不設,而c是欲分享的網路。

|

| ▲圖2 Connectify的主要介面。 |

當開啟Connectify後,然後設定成分享無線上網的AP,其他裝置如手機、PDA等就可以透過它連結至網路。

Wireshark

Wireshark的前身叫做Ethereal(2006年6月因為商標問題改名)。它是一種開放原始碼軟體,使用者可以免費從官方網站(http://www.wireshark.org/)下載使用。

此軟體可以擷取資料封包,並加以分析封包內的資訊。Wireshark支援的協定很多且完整,而本身提供的圖形化介面使其功能強大並易於操作。

以下大略為讀者介紹如何安裝及使用Wireshark。

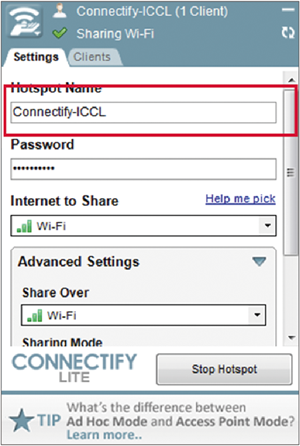

透過簡單步驟安裝完成後,開啟程式主畫面。若要開始抓取網路的封包,則點選功能表【Capture】→【Interfaces】,就會看到類似圖3的畫面,其中列出該電腦裡所有的網路卡資訊。選擇想要觀察的網路卡,按下〔Start〕就開始擷取封包。

|

| ▲圖3 Wireshark開啟畫面。 |

Wireshark支援680多種通訊協定及封包種類,使用者可以在官方網站查詢相關協定的詳細內容。換言之,幾乎所有形式的封包流經此網路設備皆會被擷取。常見的封包類型有HTTP、FTP、Telnet、ICMP等。

偽造虛擬AP的攻與防

接著介紹如何利用偽造虛擬AP進行攻擊。先說明其攻擊原理,然後闡述它如何實作此攻擊手法。最後,提出這項攻擊會留下哪些數位跡證,以及如何預防此種攻擊。

攻擊原理

這次探討的攻擊手法,就是前節所述之無線網路的威脅「未經授權的無線傳輸攔截與監控」。偽造的無線AP主要是利用電腦對無線存取點的識別度不足的漏洞,讓使用者透過惡意設置的網點上網。再利用特殊工具攔截封包,讓使用者不知不覺地透露帳號密碼與類似的敏感資訊。

在誤連的情況下,使用者所有的網路使用情形都會暴露在有心人士的面前。因為所有的封包流動,無論是發送或接收,都會經由其所偽造的無線AP。只要一台筆記型電腦,再搭配側錄封包的軟體,即可將使用者在網路上傳遞或接收的封包全部擷取下來。

更可怕的是,使用者在使用上卻不會感覺到任何的異常情形。惟有事後發生損害如帳號、密碼被盜用,才可能驚覺,所以是相當駭人的手法。

值得注意的是,這類手法不需要什麼高超的技術或設備即可進行,只需要兩套軟體及一台筆記型電腦,就可以達到其目的。因此,有關公眾場所無線網路存取的資訊安全,有必要多加注意及防範。

攻擊方式

在咖啡廳、便利商店或是有提供無線網路Wi-Fi的地方,會有許多民眾使用筆記型電腦、智慧型手機等行動通訊裝置透過它來瀏覽網路。而非法者就利用此特性來攻擊使用者。

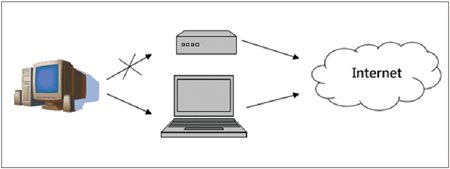

當使用者不經意誤將非法者偽造的無線AP當作咖啡廳提供的無線AP,進而連線上網時,他們在網路上的一舉一動都將赤裸裸暴露在攻擊者面前。以下將說明攻擊方式,如圖4所示。

|

| ▲圖4 中間人攻擊過程。 |

首先使用者搜尋可用網路,可找到無線網點ICCL(圖5)。非法企圖者欲劫持使用者的連線。會以Connectify程式將自己的筆記型電腦架設無線網點,並以類似的名稱Connectify-ICCL取名,如圖6所示。

|

| ▲圖5 可用的無線網路。 |

|

| ▲圖6 在Connectify設定分享網路的名稱。 |