近期趨勢科技在監控進階持續性滲透威脅(APT)時,發現了一起瞄準台灣和日本的攻擊行動,應該是由Earth Kasha所發動。在2025年3月偵測到這起行動,發現它使用魚叉式網路釣魚手法來散布新版的ANEL後門程式。

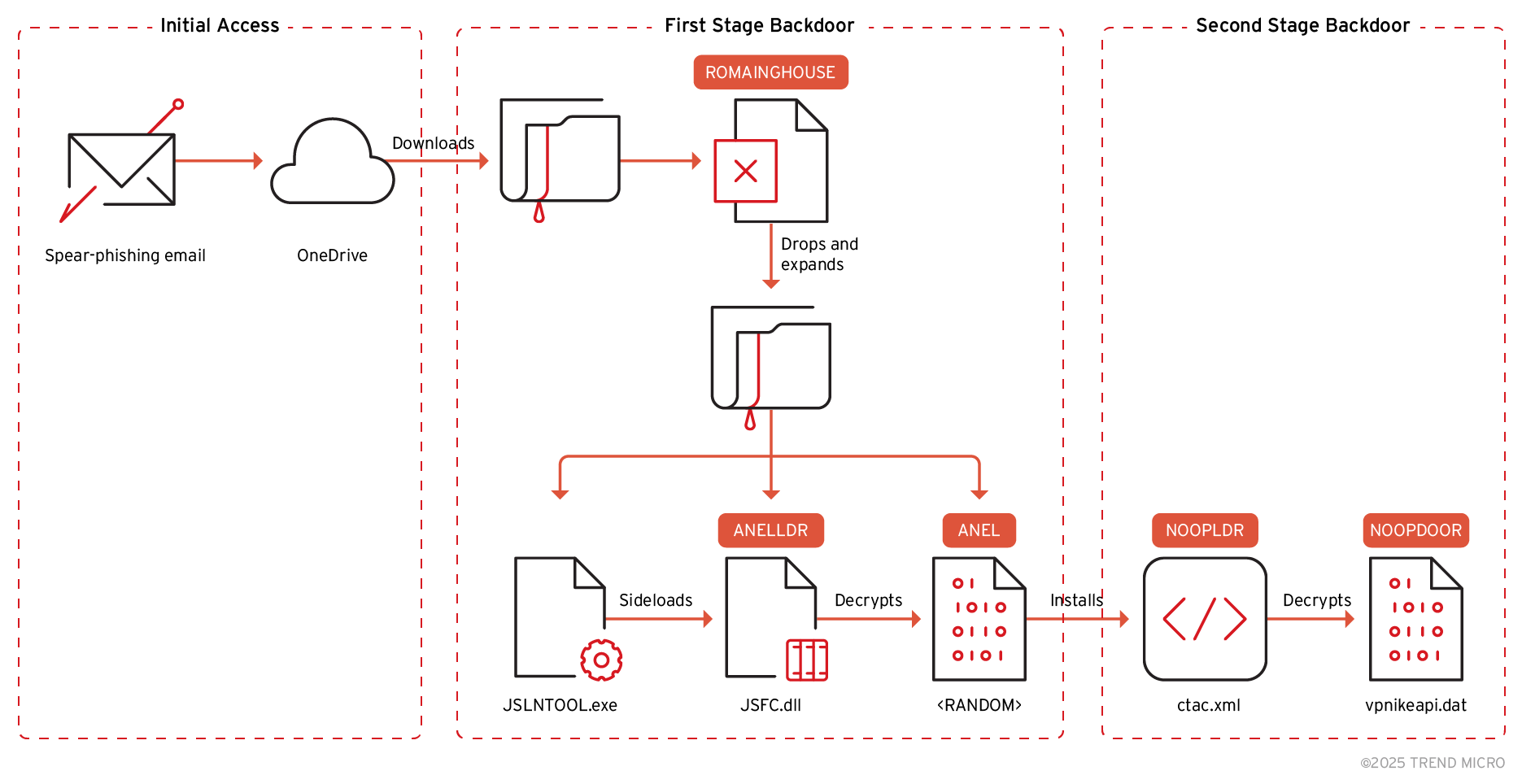

近期趨勢科技在監控進階持續性滲透威脅(APT)時,發現了一起瞄準台灣和日本的攻擊行動,應該是由Earth Kasha所發動。在2025年3月偵測到這起行動,發現它使用魚叉式網路釣魚手法來散布新版的ANEL後門程式(圖1)。

圖1 2025年3月Earth Kasha最新攻擊行動的感染程序。

圖1 2025年3月Earth Kasha最新攻擊行動的感染程序。

Earth Kasha應該是APT10這個更大集團旗下的一員,從2017年起開始從事間諜活動,而且經常變換他們使用的技巧、手法和工具。趨勢科技曾在2024年記錄到該集團的活動,他們專門利用網路釣魚手法來攻擊一些和政治單位、研究機構、智庫以及日本國際關係相關的人士。他們今年最新的魚叉式網路釣魚行動似乎又擴大了攻擊目標,納入台灣和日本的政府機關和公家機構。

根據其受害機構和攻擊後續的TTP來看,這起攻擊背後的動機應該是從事間諜活動和竊取資訊。由於Earth Kasha集團一般被認為是源自中國,因此像這樣針對台灣和日本的潛在間諜行動,有可能對地緣政治造成很大的影響。

本文探討在Earth Kasha最新的攻擊行動中觀察到的TTP和惡意程式。

突破防線

攻擊一開始是使用魚叉式網路釣魚郵件,觀察到惡意郵件是經由合法帳號發送,這表示駭客可能是使用已遭駭入的帳號來散布惡意郵件。電子郵件內含一個OneDrive連結,用來下載含有惡意Excel檔案的ZIP檔案。Excel檔案的名稱和電子郵件主旨都使用了能夠引起受害者興趣的文字。以下是本次行動使用的一些檔案名稱和電子郵件主旨:

‧修正済み履歴書(翻成中文是:修改後的履歷表)

‧臺日道路交通合作與調研相關公務出國報告

‧應徵研究助理

惡意檔案植入器

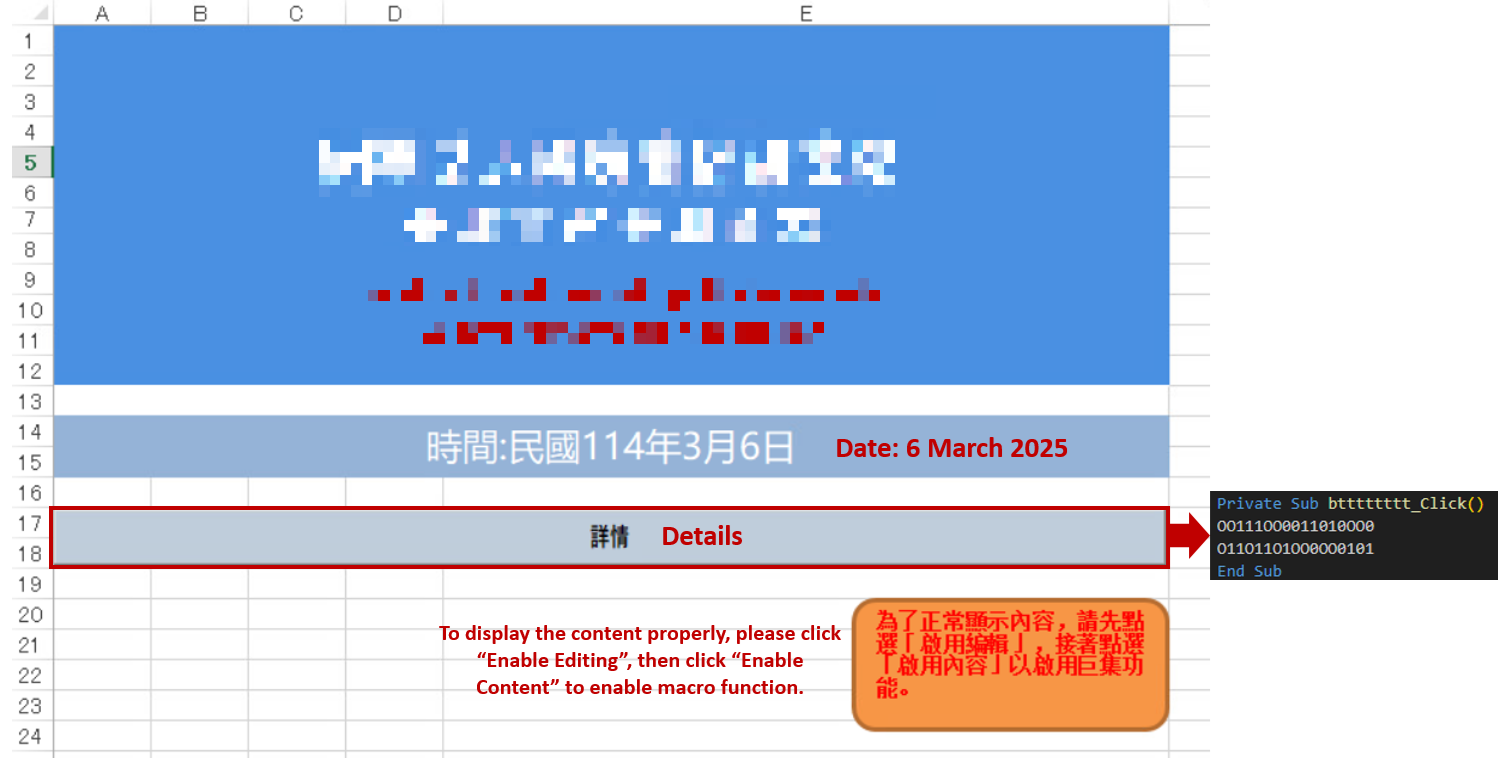

惡意的Excel檔案是一個啟用了巨集功能的植入器,稱之為「ROAMINGMOUSE」。Earth Kasha從2024年的攻擊行動開始就一直使用ROAMINGMOUSE作為ANEL元件一開始的植入器,它使用一種簡單的沙盒模擬環境躲避技巧,須透過使用者操作才會觸發其惡意行為(圖2)。

圖2 惡意的Excel檔案需要使用者操作才會植入ANEL元件。

圖2 惡意的Excel檔案需要使用者操作才會植入ANEL元件。

使用惡意Excel檔案的做法有別於Earth Kasha 2024年的攻擊行動,當時使用的是惡意Word檔案。除了檔案類型改變之外,惡意行為的觸發方式也從原本的「滑鼠移動觸發」事件變成「點選」事件。

接下來,ROAMINGMOUSE會使用Base64方式將內嵌的ZIP檔案解碼,再將ZIP寫入磁碟,然後展開其中的元件。在這起攻擊中,ROAMINGMOUSE會在系統植入以下元件:

‧JSLNTOOL.exe、JSTIEE.exe或JSVWMNG.exe:這是一個由「ジャィよシステム株式会社」(JustSystems Inc.)簽署的正常應用程式。

‧JSFC.dll:這是一個名為「ANELLDR」的惡意載入器。

‧:加密的ANEL惡意檔案。

‧MSVCR100.dll:一般EXE檔案會用到的正常DLL函式庫。

這些元件被植入到以下檔案路徑:

%LOCALAPPDATA%\Microsoft\ Windows\<RANDOM> %LOCALAPPDATA%\Microsoft\ Media Player\Transcoded Files Cache\<RANDOM>

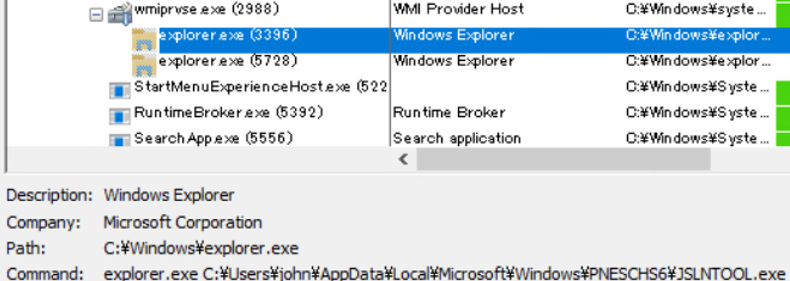

在植入元件之後,ROAMINGMOUSE經由WMI啟動explorer.exe(檔案總管)並傳入正常的EXE檔案作為參數(圖3)。接著,EXE會利用DLL側載方式將同一目錄下的JSFC.dll這個惡意DLL載入。

圖3 ROAMINGMOUSE會經由WMI啟動explorer.exe(檔案總管)並傳入正常的EXE作為參數。

圖3 ROAMINGMOUSE會經由WMI啟動explorer.exe(檔案總管)並傳入正常的EXE作為參數。

一個值得注意的觀察是,如果ROAMINGMOUSE偵測到系統安裝了McAfee應用程式,就會改變其執行方式,它會在啟動資料夾建立一個批次檔案,由批次檔來執行explorer.exe並將正常的EXE當成參數,而不透過WMI。

第一階段後門程式:ANEL

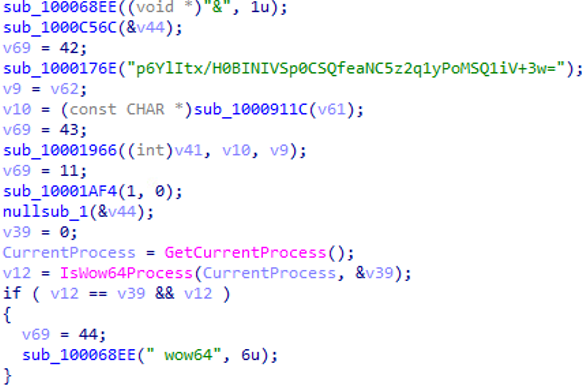

JSFC.dll是這起攻擊中出現的一個惡意載入器,名為「ANELLDR」。其功能與Earth Kasha先前攻擊行動所用的載入器大致相同。它使用AES-256-CBC和LZO來解開同一目錄中一個經過加密的ANEL大型二進位物件(blob)檔案,接著在記憶體中執行ANEL。

ANEL檔案通常內含版本編號,這有助於了解其版本的演進。然而,自從Earth Kasha上一次在2024年發動攻擊之後,ANEL檔案的版本編號已經被加密。這次新的攻擊行動使用的ANEL檔案,同樣也將版本編號加密,如圖4所示。

圖4 ANEL大型二進位物件(blob)檔案的版本編號現在已經加密。

圖4 ANEL大型二進位物件(blob)檔案的版本編號現在已經加密。

至於功能方面,值得注意的是它的幕後操縱(CC)通訊協定並無太大變化:這起攻擊同樣使用客製化ChaCha20、XOR和LZO的組合。

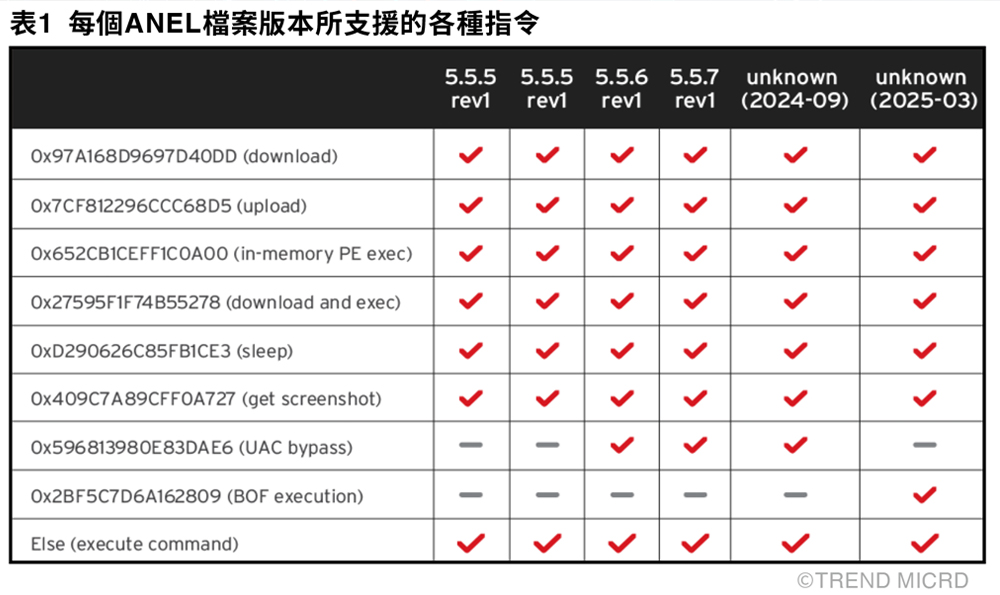

不過,2025年的攻擊行動使用的ANEL檔案實作了一個新的指令來支援在記憶體內執行BOF信標物件檔案(Beacon Object File)。表1摘要列出每個ANEL檔案版本所支援的各種指令。

ANEL後門程式的後續動作

在安裝ANEL檔案之後,Earth Kasha駭客接著會透過後門指令來擷取螢幕截圖,並檢查受害者的環境,駭客使用了以下幾個指令:

‧tasklist /v

‧net localgroup administrators

‧net user

駭客似乎是藉由螢幕截圖、執行中的處理程序清單,以及網域資訊來了解受害者。這應該是為了找出他們是否已經滲透到原先預定的目標,因為在好幾個案例當中,駭客並未用到第二階段後門程式。當他們真的用到第二階段後門程式的情況下,發現駭客會使用後門指令將NOOPDOOR元件下載到「C:\ProgramData」資料夾,然後使用以下指令來將它執行:

cmd /c C:\Windows\ Microsoft.NET\Framework64\ v4.0.30319\MSBuild.exe C:\ ProgramData\ctac.xml

此外也觀察到,Earth Kasha在這起最新的攻擊行動中可能利用SharpHide來常駐於系統內:透過Hidden Start(hstart64.exe)來啟動NOOPDOOR,並且在開機自動執行時隱藏MSBuild命令列視窗。它有可能是將SharpHide注入正常的應用程式處理程序當中,因為下面指令中的「msiexec.exe」可確認是個正常的應用程式:

C:\WINDOWS\system32\ msiexec.exe action=create keyvalue="C:\ProgramData\ hstart64.exe" arguments="/ NOCONSOLE\"C:\Windows\ Microsoft.NET\Framework64\ v4.0.30319\MSBuild.exe C:\ ProgramData\ctac.xml\""

Earth Kasha接著使用以下的指令來清除ANEL的工作目錄:

rd /s /q "C:\Users\ <REDUCTED>\AppData\ Local\Microsoft\Media Player\Transcoded Files Cache\<RANDOM>" rd /s /q "C:\Users\ <REDUCTED>\AppData\Local\ Microsoft\Windows\<RANDOM>"

第二階段後門程式:NOOPDOOR

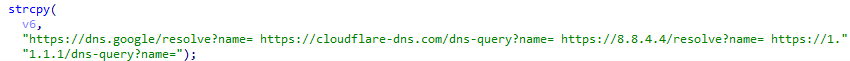

除此之外,也觀察到駭客安裝NOOPDOOR作為第二階段後門程式,NOOPDOOR是Earth Kasha至少自2021年起獨家使用的精密後門程式。根據觀察,NOOPDOOR一直在新增或移除一些小功能來不斷改進。此次攻擊使用的NOPDOOR一個有趣的新功能就是支援使用DNS over HTTPS(DoH)協定。

DoH是一種相對較新的使用者隱私保護技術,透過HTTPS來解析IP位址,而非使用不支援加密的DNS。新版的NOOPDOOR使用DoH協定來規避其CC通訊期間的IP位址查詢(圖5),NOOPDOOR內嵌了支援DoH的公共DNS伺服器,例如Google和Cloudflare。

圖5 NOOPDOOR會使用DNS over HTTPS(DoH)來隱藏IP位址查詢。

圖5 NOOPDOOR會使用DNS over HTTPS(DoH)來隱藏IP位址查詢。

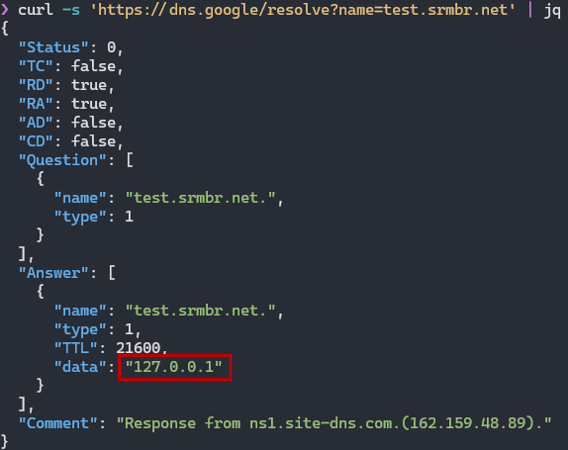

NOOPDOOR會利用網域產生演算法(Domain Generation Algorithm,簡稱DGA)並根據當下的日期和時間來產生CC網域,然後再試著用DoH取得其IP位址,藉此隱藏可疑的網域名稱解析動作。圖6顯示如何使用DoH來取得IP位址。DNS解析結果會在HTTPS body中傳回。

圖6 NOOPDOOR會試圖使用DoH來取得IP位址,以便隱藏可疑的網域名稱解析動作。

圖6 NOOPDOOR會試圖使用DoH來取得IP位址,以便隱藏可疑的網域名稱解析動作。

資安建議

Earth Kasha是一起目前仍在活躍中的進階持續性滲透攻擊,在2025年3月偵測到的這起最新攻擊瞄準了台灣和日本的政府機關和公家機構。該集團的駭客仍繼續使用魚叉式網路釣魚手法來攻擊受害者,但這次的TTP跟先前的攻擊稍有不同。先前他們使用一個惡意Word檔案來挾帶ROAMINGMOUSE,但這次使用的是惡意Excel檔案。此外,其惡意行為觸發方式也從「滑鼠移動觸發」事件改成了「點選」事件。

如同Earth Kasha先前攻擊行動的ANEL檔案一樣,此次新的攻擊行動看到的ANEL檔案同樣也會將其版本編號加密,不過,發現2025年攻擊使用的ANEL檔案新增了一個指令來支援在記憶體內執行BOF信標物件檔案(Beacon Object File)。這起最新的攻擊行動可能還會使用SharpHide來常駐於系統內:透過Hidden Start(hstart64.exe)來啟動第二階段後門程式NOOPDOOR,並且在開機自動執行時隱藏MSBuild的命令列視窗。

所有企業機構,尤其是擁有高價值資產(如政府相關機敏資料、智慧財產、基礎架構資料以及存取憑證)的企業機構,都應該隨時保持警戒,並且採取主動式安全措施來防範網路攻擊。建議企業採取以下措施來防範本文討論到的TTP:

‧教育使用者,讓他們了解點選及開啟外部或無法辨識的OneDrive連結有何風險。此外,當遇到不認識的電子郵件時,不應該輕易相信這類連結或檔案。

‧監控濫用DNS over HTTPS協定的情況

‧停用從網際網路下載的巨集

‧善用端點偵測及回應工具來偵測可疑活動

Trend Vision One是一個將資安曝險管理、資安營運以及強大的多層式防護集中在一起的AI驅動企業網路資安平台,可協助企業預測及防範威脅。詳細的入侵指標(IoC)清單可至「https://documents.trendmicro.com/images/TEx/Earth-Kasha-Blog-IoCshFxTmpo.txt」下載。

<本文作者:Trend Micro Research 趨勢科技威脅研究中心本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>