在VMware NSX內,網路服務虛擬機器Edge Service Gateway能夠由雲平台或管理者在需要時隨時動態產出,並提供雲服務內路由器、南北向防火牆、負載平衡器以及VPN等功能。

在VMware NSX內,除了軟體定義網路和網路虛擬化功能外,有兩個功能和其他的SDN廠商有極大的分別:一個是之前介紹過的微分段架構,進行資料中心內東西向的完整防護。

另一個功能則是現在要說明的,能夠如同產出虛機一般,在資源池內依據業務需求,隨需產出的網路服務虛擬機器Edge Service Gateway(後續簡稱為ESG)。

認識Edge Service Gateway

ESG是以虛機方式運作,能夠由雲平台或管理者在需要時隨時動態產出,並提供在雲服務內的路由器、南北向防火牆、負載平衡器、VPN等網路與安全功能。ESG實際上對熟悉VMware產品的IT人員並不是什麼新東西,早在2010~2011年就已經有最基本的產品出現,當時也已支援基本的Routing、Firewall、Load-Balancing及VPN,若客戶有採用vCNS(vCloud Network and Security)的產品就會取得此功能。

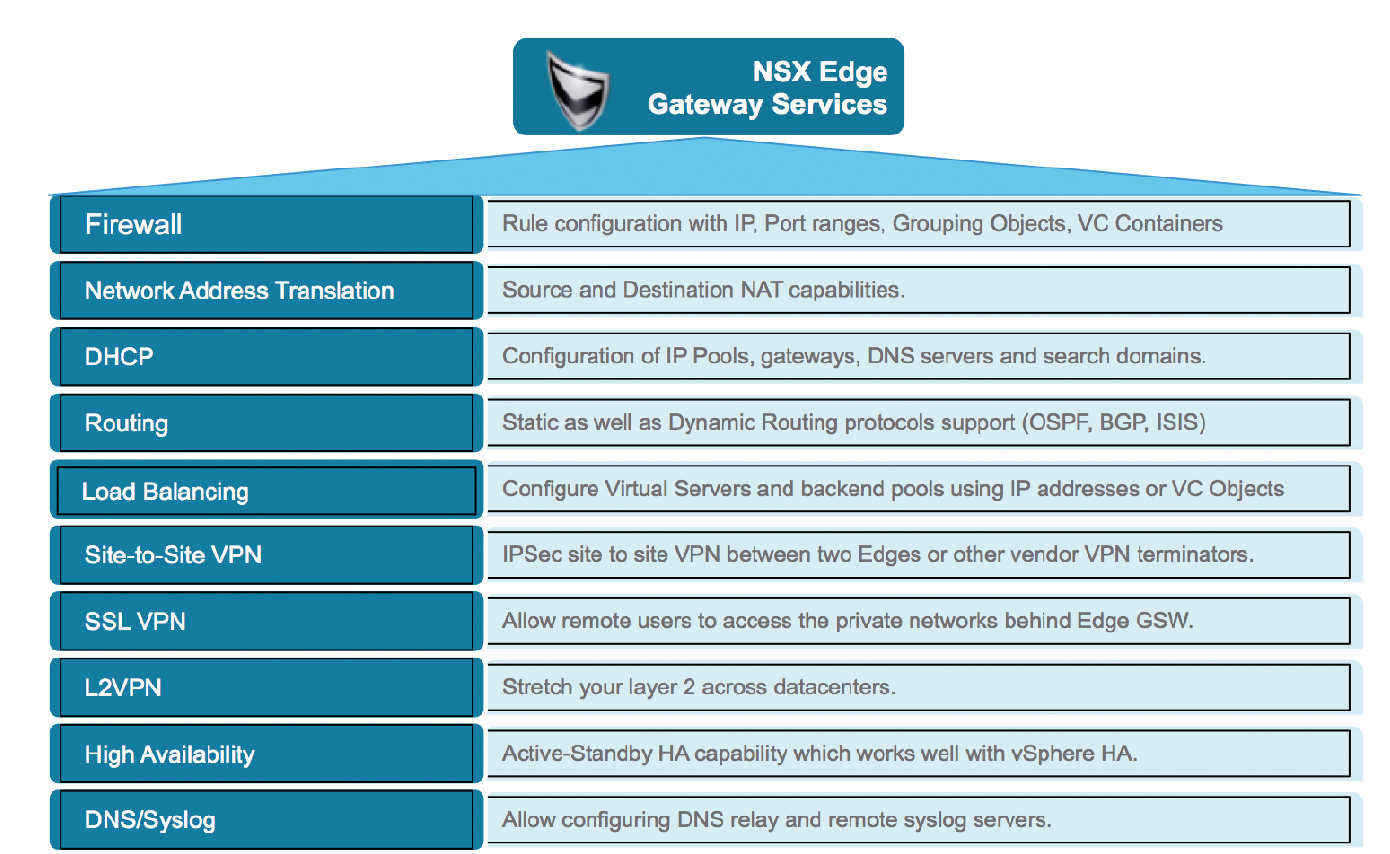

而發展到目前,於NSX內,ESG已經具備了相當完整的網路服務機制,可以說許多在資料中心內需要的網路L3~L7功能均已包含在內。圖1簡述了所有於NSX ESG內所提供的網路相關服務。

|

| ▲圖1 NSX Edge Service Gateway包含的網路服務。 |

簡而言之,ESG是一個專屬於資料中心雲環境內的VNF(Virtualized Network Function)Gateway,以VM的型態提供不同種類的網路服務。只要是NSX的用戶,都可以依照實際業務需求,隨時隨地建立一個新的ESG,並啟用所需的網路機制。

以下舉三個例子來說明。第一,若用戶現在需要把主中心與租用機房間的網路直接Layer 2打通,希望能夠做到系統擴展、移轉及備援等功能,以前的作法是買兩個實體設備做L2VPN(貴而且時程長),或是甚至建個OTV相關技術(貴爆而且時程更長)。

如果客戶在一邊的資料中心內有搭建NSX,只要起個ESG虛機,另一邊部署個NSX方案內的L2VPN-Client-VM,很短的時間內,在軟體層就把兩邊的多個網段成對橋接起來了。

第二個例子是,若用戶必須快速建立一個測試系統,也需要簡單的負載平衡器功能,起個NSX ESG虛機,啟用Load-Balancing機制,一下子嶄新的軟體負載平衡器就可使用了。第三,用戶需要臨時拉一個Internet線路提供小型系統服務,此時利用ESG,包括一個Internet Gateway設備需求的Routing、NAT及Firewall功能,都可以在此VM Gateway內直接提供了。

但除了上述這些常用的網路功能外,Edge Service Gateway在NSX架構裡的更重要意義是作為邏輯網路環境與實體網路環境的介接出入口,也就是負責資料中心內邏輯環境或單一租戶對外的南北向交通。

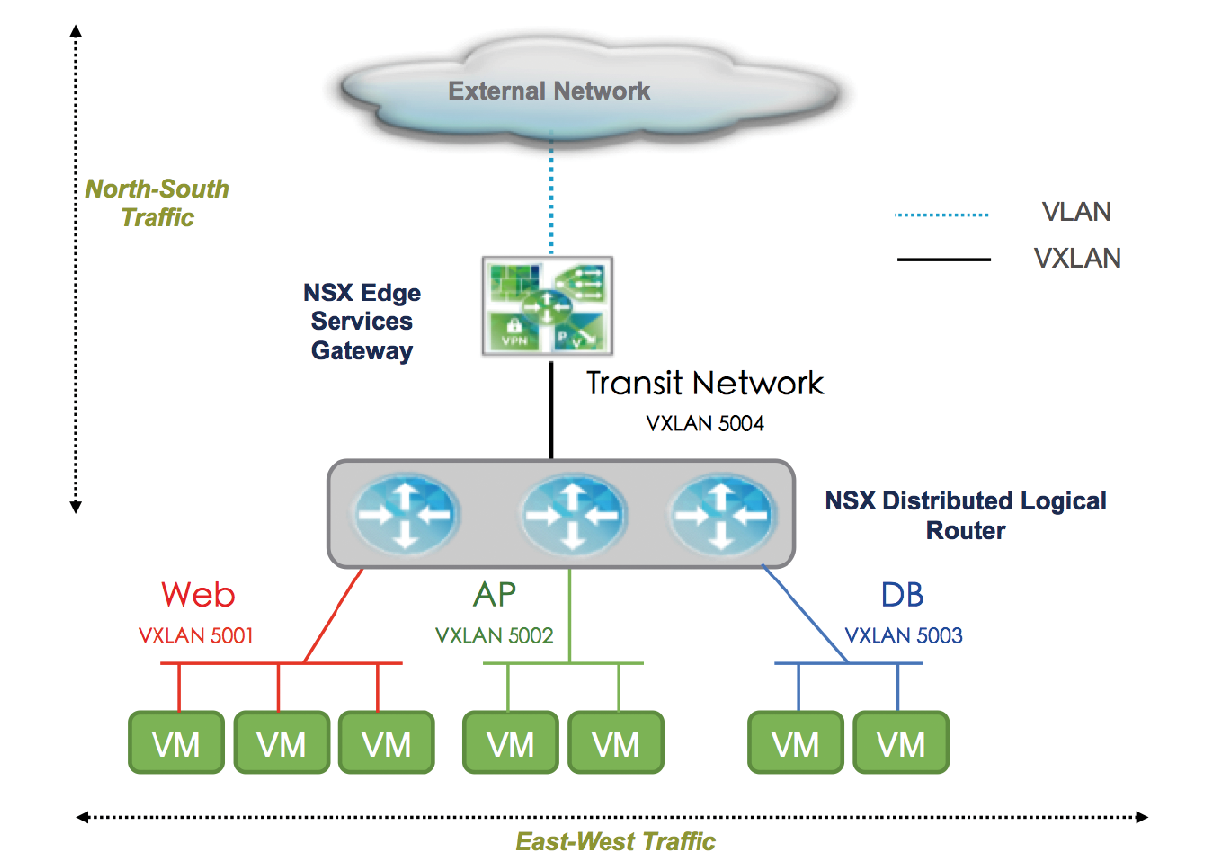

請參考圖2的說明:之前投稿內介紹的Logical Distributed Router一般介接的完全是Logical Switch環境,但當需要連結到Internet環境時,利用ESG進行邏輯環境(VXLAN, Logical Switch)與實體環境(VLAN)的介接。

|

| ▲圖2 Edge Service Gateway介接邏輯交換器與實體VLAN網路。 |

上面的架構實際上的意義可以這樣考量:想像一個大型的環境,用戶有200台vSphere Host跑業務虛擬機器,但另外有4個vSphere Host負責承載所有的管理VM以及Edge Service Gateways。如果沒有採用ESG作為邏輯與實體網路間的介接,那麼此時實體的VLAN得跨越多個網路設備,接取到所有200台vSphere Host上,因為要與外部介接的運算虛擬機器可能會存在任何一台Host上。

但要把單一VLAN藉由實體設備拉到所有可能位於不同機櫃、不同位置的vSphere Host上,就是極麻煩且昂貴的工作。藉由ESG作為邏輯與實體間的閘道,各個運算虛擬機器需要與實體環境溝通時,先透過VXLAN將封包送到ESG上再傳送出去,此時整個邏輯網路環境與實體環境的介接就能夠單純化,設計也較簡單。