在VMware NSX內,網路服務虛擬機器Edge Service Gateway能夠由雲平台或管理者在需要時隨時動態產出,並提供雲服務內路由器、南北向防火牆、負載平衡器以及VPN等功能。

Edge Service Gateway有Compact、Large、Quad Large、X-Large等四種不同的大小。四種型態的功能完全一樣,即使用最小的Compact型態機器也可以跑全功能,選用哪一種型態的差異完全是基於需求硬體資源以及效能間的考量。四種型態的資源需求與定位分別如表1所示。

表1 Edge Service Gateway中四種型態的大小與資源需求

以內部的測試來說,當採用最大的X-Large型態時,一些相關的Performance資訊如下:

‧ 最大路由數目可至25萬。當然,不能當完整的BGP Router,但在企業內部應該足夠了。

‧ 防火牆規則最多2,000條,同時連線數1,000,000。在有1,000條規則的測試條件下,網路Throughput可超過9Gbps (HTTP),connections per second約28,000。

‧ 跑Layer 7的Load Balancing機制,HTTP可跑到6.5Gbps,HTTPS (with SSL Offload)約2Gbps,總連線數上限為60,000條

這邊的重點並不是與其他廠商的虛擬化方案比效能,更重要的是Edge Service Gateway是「隨取所需」的。用戶可以依照實際的需求,不需要額外成本且在任意時間內,隨時產出多個ESG提供相關的服務。

就算單台的效能無法完全滿足單一需求,用戶當然也可以產出多台Gateway來一同進行服務。不需要去找預算、去借設備,只要底層的硬體還有CPU、Memory和Storage空間,就可以馬上把需求的網路與安全功能提供出來。

實際運作Edge Service Gateway

接著,討論Edge Service Gateway的高可用度功能。既然這台網路服務虛擬機器必須如同實體網路設備一般提供資料中心內重要的網路傳輸服務,那當然高可用度的需求就變得很重要了。虛擬機器本身運作必須穩定,如果服務中斷了,必須要能夠自動重新啟用。所以如果像是一般的虛擬機器,僅使用vSphere自己的HA功能來保護Edge Service Gateway是足夠的嗎?

這牽涉到使用此ESG之生產或測試環境的實際需求。但請考慮一下vSphere HA的情境:如果本身重要的負載平衡器VM所在的實體伺服器出事了,此時其他同一個Cluster內的實體伺服器,依據掛掉的實體伺服器角色是vSphere HA的Master或Slave,可能必須經過18~35秒的時間才會重新啟動這個ESG的虛機。然後,再經過開機、啟用服務、設定組態等等的時間,抓順利的話一分鐘好了,此時ESG才會重新回復到正常運作的狀況。

所以,這裡談到的是在底層硬體失效時可能會有個一到兩分鐘的Down-time。這樣的時間用戶能夠忍受嗎?更不要談到的是原本在此ESG內各服務的連線表,例如防火牆的Session Table、負載平衡器的Persistent Table等等這些都因為重開機而被重置。此時,所有業務用戶也都必須重新連接,現有的應用連線會被打斷。絕大部分的環境內,一般人可能可以忍受單台伺服器虛機有兩分鐘的Down-time,但一台業務防火牆或是一台重要的負載平衡器,若只用vSphere HA保護顯然是不太足夠。

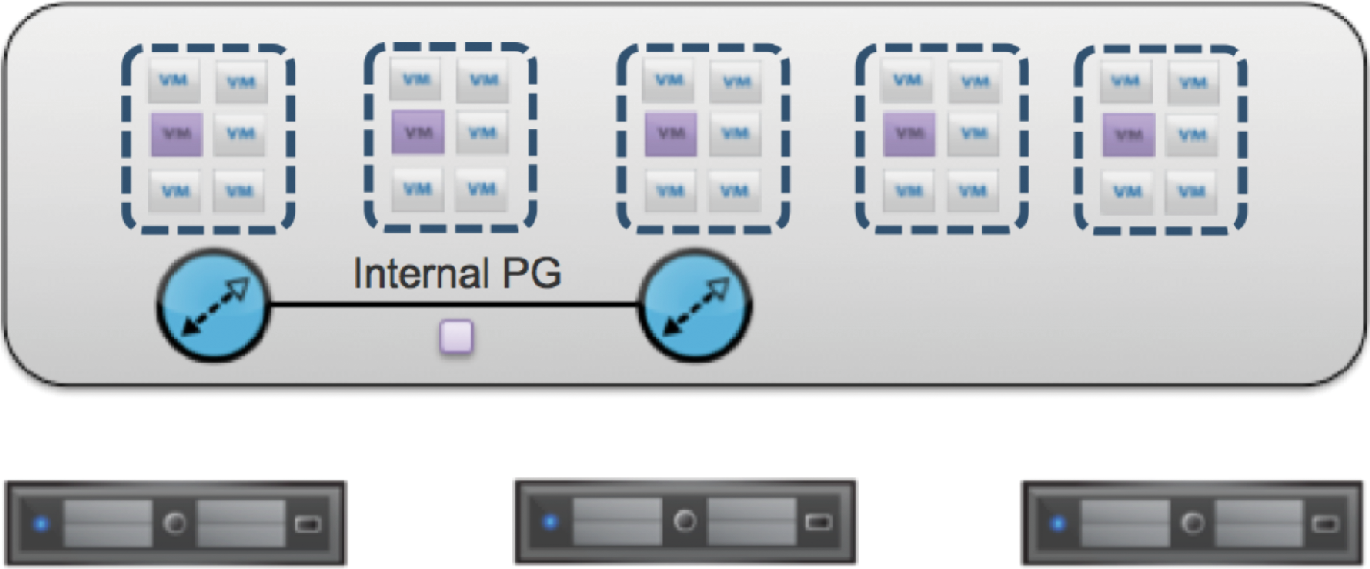

所以Edge Service Gateway具備自己的High-Availability功能是有必要的。當ESG的High Availability功能啟用時,NSX Manager除了會建立一台Active ESG外,也會自動於另一台實體伺服器內建立一台Standby ESG,如圖3所示。

|

| ▲ 圖3 High Availability啟用時會於兩台實體伺服器各建立一個Edge Service Gateway。 |

Active ESG負責實際上提供網路和安全服務,並將相關的連線狀態送到Standby ESG上。兩台Gateway VMs會透過內部的Port Group進行Heartbeat確認對方的狀態。當有任何一台ESG所在之實體伺服器失效時,會有以下兩種結果:

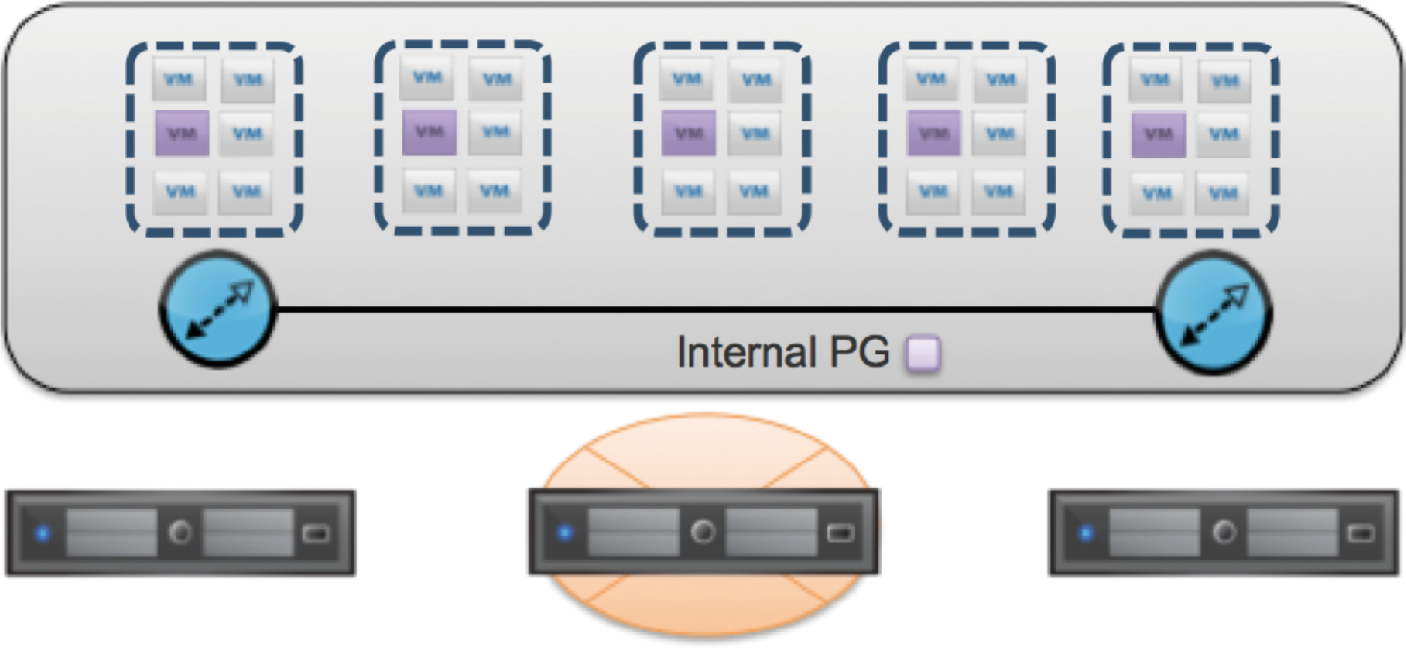

第一,如果是Active ESG失效,Standby Gateway會偵測到此狀況,成為Active Gateway並藉由之前同步過來的Routing Table、Session Table、Persistent Table等等接手提供網路服務。原先的Active Gateway會藉由vSphere HA於其他正常運作的實體伺服器重新啟動,並且擔任Standby Gateway的角色。

第二,如果是Standby ESG失效,Active Gateway仍然正常持續提供網路服務,Standby ESG會藉由vSphere HA於其他正常運作的實體伺服器重新啟動。上述的運作機制可以如圖4所示。

|

| ▲圖4 單台Edge Service Gateway失效時,會於其他實體伺服器利用vSphere HA重啟。 |

Active與Standby ESG間不僅是利用Heartbeat確認對方的狀態,Active ESG會持續將本身的狀態送給Standby ESG,以便Standby ESG啟動時,原先用戶的連線可持續運作。表2列出針對不同Edge Service Gateway所提供的網路與安全服務,於High Availability機制內所進行之同步行為。

表2 針對不同ESG提供之網路與安全服務於High Availability機制內所進行的同步行為

High Availability預設需要15秒才會開始進行切換的動作,但如果有必要的話,可調整ESG設定到6秒就開始進行切換。加上進行切換時的一些準備動作(一般約10~15秒),一般大家需要預期在啟用ESG High Availability功能時,當有實體伺服器失效,可能的中斷時間應會在20~30秒間。但用戶的應用連線可直接回復連線狀態,無須手動進行重連。

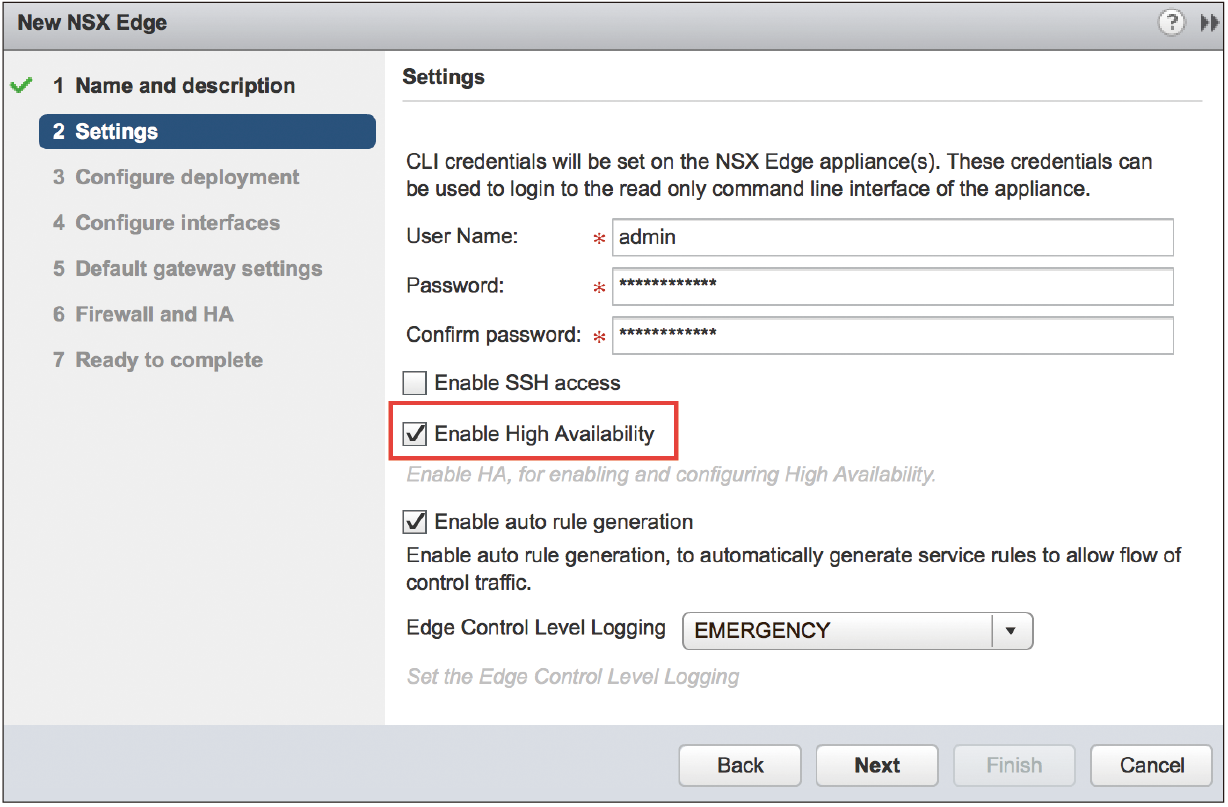

與vSphere的HA/DRS等設定一樣,High Availability的功能啟用也都非常簡單。建立Edge Service Gateway時,只要把High Availability功能打勾,高可用度功能就會自動啟用,並且Standby ESG會自動被建立,如圖5所示。

|

| ▲圖5 若想啟用Edge Service Gateway中的High Availability功能,只要打個勾就好。 |