Windows Server 2016提供的功能很多,但實際上許多進階且強大的安全性功能只會應用在某些特殊的需求,因此防守好資訊安全的基本面,才是保護IT運作環境的上上策。以下就一同來探討學習Windows網路架構中除了防火牆、防毒以及更新管理外的另一項基礎安全管理:密碼與加密管理。

讓使用者進行重要檔案的加密與共用

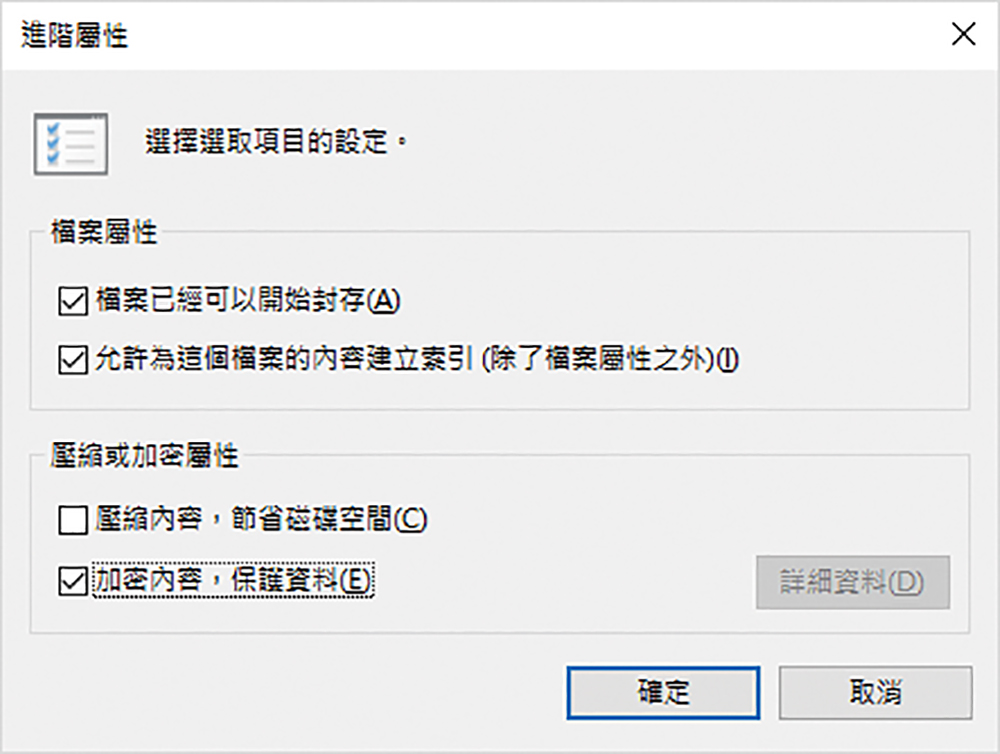

只要是有提供EFS加密功能的Windows,無論是用戶端還是伺服器,在開啟任一檔案或資料夾的內容後,在〔一般〕頁籤內按下〔進階〕按鈕,即可在如圖14所示的「進階屬性」頁面中,勾選「加密內容,保護資料」選項並按下〔確定〕按鈕。如此一來,這個檔案或資料夾便是受到了加密保護,即便是擁有本機Administrator權限的帳戶,也無法開啟或複製此檔案。

|

| ▲圖14 設定檔案進階屬性。 |

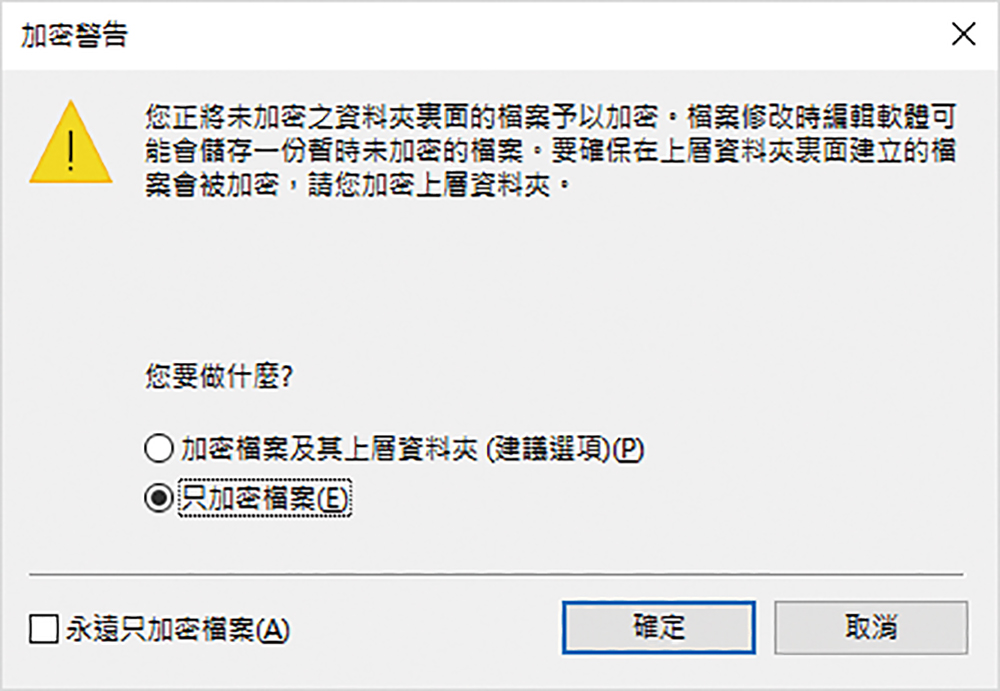

只針對資料夾中的單一檔案設定加密時,如圖15所示將會出現「加密警告」訊息頁面,可以決定只加密檔案或是連同上層資料夾一併加密。若是選擇後者,那麼往後放入此資料夾的檔案都會受到加密保護。上述的做法僅允許加密者自己可以開啟被EFS加密的檔案,如果想要讓網域中特定的使用者也能夠存取選定的加密檔案,就必須再次開啟這個已加密的檔案內容,然後在「進階屬性」頁面中,就會多出一個〔詳細資料〕按鈕可以點選,點選後便會開啟「使用者存取權」管理頁面。

|

| ▲圖15 指定加密警告。 |

在「使用者存取權」管理頁面中,首先可以檢視到目前可以存取這個檔案的使用者,以及擁有這個檔案修復憑證的使用者清單。若使用者想要備份EFS加密金鑰,還可以按下〔備份金鑰〕按鈕將憑證匯出至指定路徑下來加以保存,以防在電腦故障或是替換時還能夠透過此憑證的匯入來開啟所有已加密的檔案。

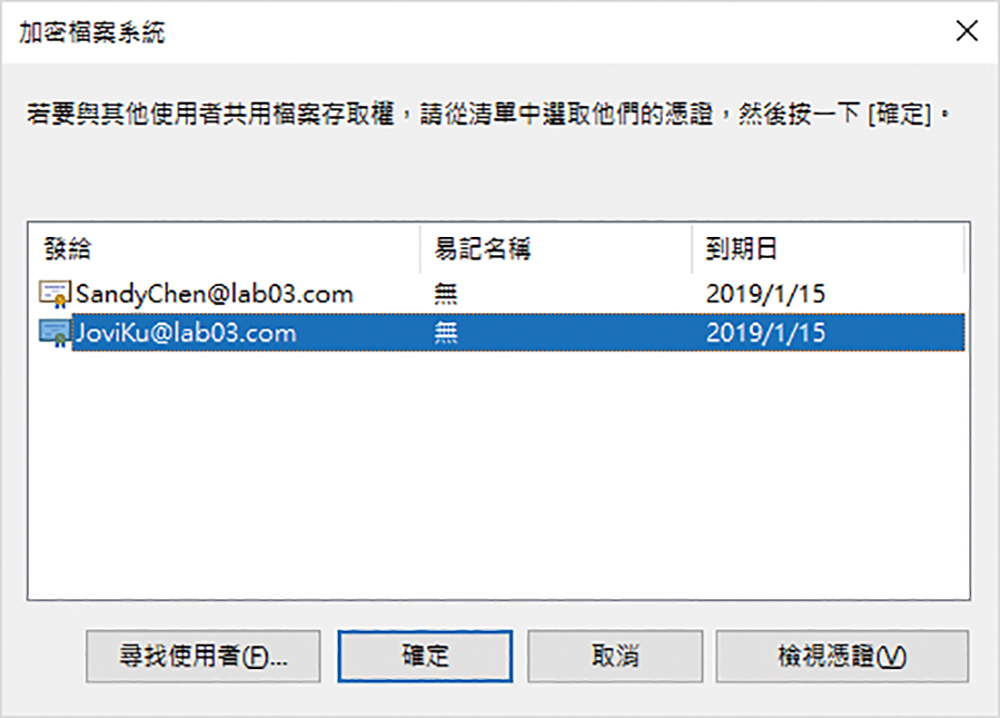

在上一個步驟中按下〔新增〕按鈕,如圖16所示便可透過「尋找使用者」功能,從組織的網域中加入要授予可存取此EFS加密的檔案人員。不過要注意的是,此人員必須已經預先完成EFS基本憑證的註冊,否則會出現「沒有適當憑證對應到選取的使用者」的警示訊息。關於人員的加入,每一次僅能選取一位,且無法選取使用者群組,最後按下〔確定〕按鈕。

|

| ▲圖16 進行EFS共用檔案存取設定。 |

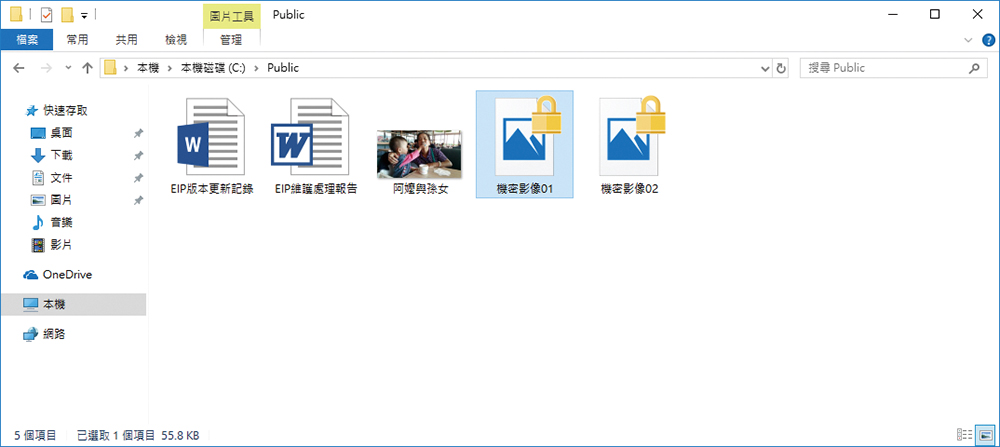

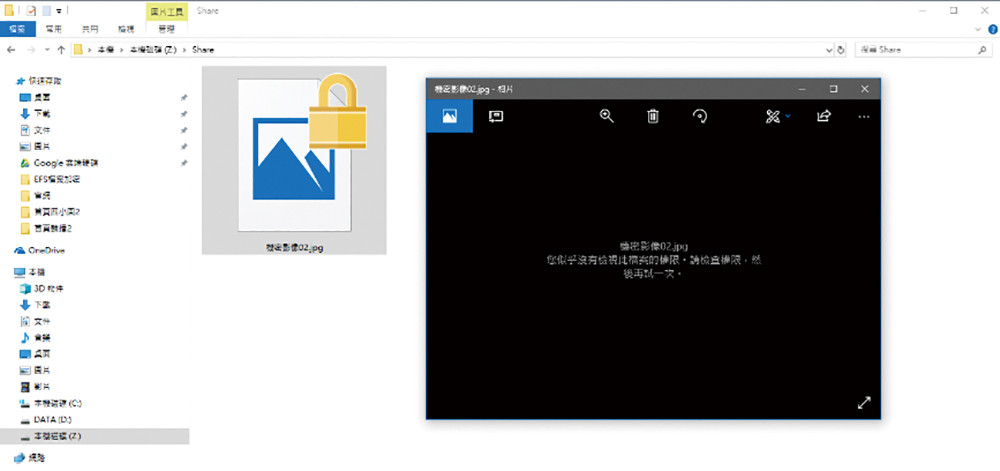

完成EFS檔案的加密設定後,若以大圖示的顯示方式來檢視檔案清單,將可以如圖17所示清楚地看到凡是經由EFS加密後的檔案,其圖示上方都會有一個鎖頭的標示。針對這些已加密的檔案,除了加密者本人與被授予存取的人員之外,其他人員包括管理員在內皆無法開啟或複製這些檔案。接下來,就實際驗證一下這項安全性設定。

|

| ▲圖17 完成檔案EFS加密設定。 |

首先,特別將一個存放有EFS加密檔案的VMware虛擬機器關閉,再找到它相對的虛擬硬碟檔案(.vmdk),接著針對它按一下滑鼠右鍵,開啟快速選單後點選其中的【Map Virtual Disk】選項,來開啟虛擬磁碟對應設定頁面,最後完成磁碟代號的選擇並按下〔OK〕按鈕。

成功完成虛擬磁碟的磁碟代號對應設定後,如圖18所示,從此磁碟的路徑中找到EFS加密檔案並加以開啟,以一個影像檔案來說,系統便會以預設的圖檔檢視程式來開啟,此時將會出現類似「您似乎沒有檢視此檔案的權限」的錯誤訊息。

|

| ▲圖18 未經授權無法讀取。 |

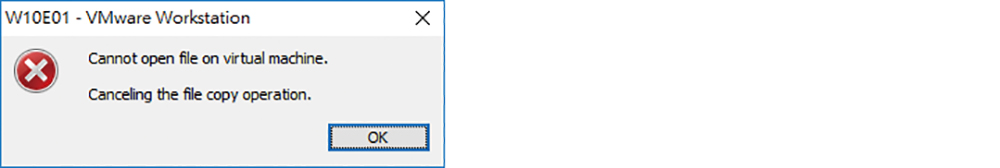

上述的做法是採用模擬離線存取的方式,來測試萬一發生電腦硬碟遭竊時的非法存取情境。最後,還可以模擬一下如果虛擬機器是線上運作狀態,針對未經授權的用戶,如果想要複製已受EFS加密保護的檔案至實體主機的桌面時會發生什麼狀況,結果出現類似如圖19所示的錯誤訊息而宣告失敗。

|

| ▲圖19 未經授權無法複製。 |

如何在右鍵選單中新增加密/解密功能

前面所介紹的EFS加解密操作,無論是針對資料夾還是檔案,仍都得透過修改其屬性來完成,在操作上顯然有些不方便。如果能夠直接針對所選取的檔案或資料夾按下滑鼠右鍵來開啟快速選單並點選加密或解密,肯定可以讓需要經常使用此功能的用戶操作起來快速許多。

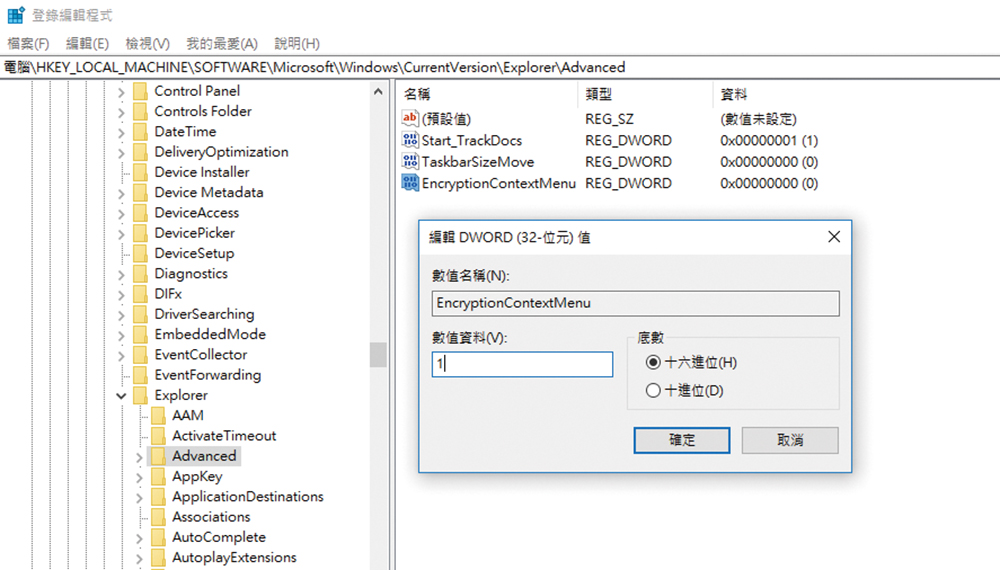

操作步驟如下,先在該Windows桌面中執行「Regedit.exe」來開啟「登錄編輯程式」視窗,然後導覽至「HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced」節點下,其中「HKEY_CURRENT_USER」也可以改成「HKEY_LOCAL_MACHINE」。接著,在視窗空白處按一下滑鼠右鍵,待開啟快速選單後點選【新增】→【DWORD (32-位元)值】。名稱部分修改成「EncryptionContextMenu」,然後則是如圖20所示開啟編輯頁面,並將預設的「0」修改成「1」即可。最後,關閉「登錄編輯程式」視窗。

|

| ▲圖20 新增右鍵加解密選單。 |

請注意!上述的設定除了可以套用在Windows XP、Windows Vista/7/8/8.1/10的專業版或企業版用戶端作業系統之外,也能夠套用在Windows Server 2003以上的伺服端作業系統,包括最新的Windows Server 2016。不過必須注意的是,目前並不適用在Windows 10 Creators Update (1709)更新後的版本。

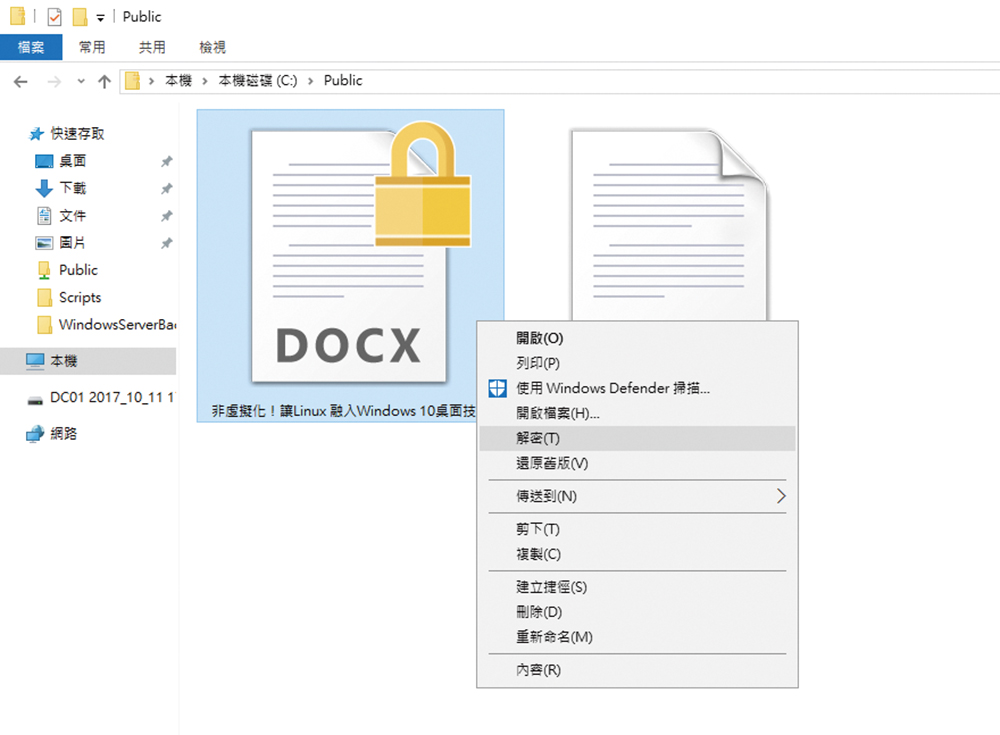

完成上述的登錄檔修改後,不需要重新開機就可以立即生效。如圖21所示,可以針對已使用EFS加密的檔案按一下滑鼠右鍵,等快速選單開啟後再點選【解密】。如果所選取的檔案尚未加密,此選項會自動變成僅有【加密】可以點選。必須注意的是,對於剛完成加密的檔案,如果使用者希望讓特定的人員也能夠開啟,則仍必須開啟內容頁面來手動加入擁有基本EFS憑證的人員。

|

| ▲圖21 啟用右鍵解密選單。 |

如果希望能夠一次完成大量用戶端的修改,只要建立一個登錄批次檔(*.reg),然後加入至群組原則中(使用者設定\原則\Windows設定\指令碼-(登入登出))來執行即可。至於.reg檔案的內容參考如下:

結語

雖然Windows Server 2016的各項安全防護功能已經相當完整,若IT人員能夠讓它們全部上架至正式的生產環境內,肯定可以達到近乎滴水不漏的安全境界。問題是這些都只是理想狀態,在真實世界中沒有任何一個組織可以做到百分百完備,除非相關資安人員已經完全洞悉了現行Windows網路的所有安全問題,以及精通Windows Server全部相對應的安全解決方案。

因此,筆者認為若Microsoft能夠提供一個可部署於內網的免費安全儀表板系統來完整提供每一部Windows Server,從檔案、資料夾、資料庫、程式、虛擬機器以及系統層面的安全分析資訊,並且提示管理人員可以透過哪些設定或功能的安裝來補強可能的安全性漏洞或疑慮,相信就不會讓許多IT單位經常發生自身所欠缺的安全措施,或者即便知道了某些潛在的安全問題,但不曉得其實現有Windows Server內建的功能就可以立即解決這些安全隱患,卻還大費周章地去找尋第三方的解決方案。

<本文作者:顧武雄, Microsoft MVP 2004-2016、MCITP與MCTS認證專家、台灣微軟Technet、TechDays、Webcast、MVA特約資深顧問講師、VMware vExpert 2016-217、IBM Unified Communications/Notes/Domino/Connections Certified。>