零信任(Zero Trust)強調「永不信任,持續驗證」,打破傳統信任邊界,無論內部或外部訪問都須經過嚴格驗證。這種模式不僅能有效阻止攻擊的橫向移動,還能顯著減少憑證竊取帶來的風險,成為企業在數位化時代保障資訊安全的必然選擇。

隨著網路威脅日益複雜,傳統網路邊界防護的安全模式已無法有效應對現代駭客多變的攻擊手段,因此「零信任防護」的重要性愈加突顯。零信任(Zero Trust,ZT)強調「永不信任,持續驗證」,打破傳統信任邊界,無論內部或外部訪問都須經過嚴格驗證。這種模式不僅能有效阻止攻擊的橫向移動,還能顯著減少憑證竊取帶來的風險,成為企業在數位化時代保障資訊安全的必然選擇。

零信任為何?

隨著科技的發展,網路安全威脅日益增加,蓄意攻擊的情況也越發普遍。各行各業為應對此趨勢,已大量部署資訊安全防護機制與系統,例如虛擬私有網路(VPN)、防火牆和入侵偵測系統(IDS),期望在不同層面防範網路威脅。然而,傳統在使用者身分驗證方法大多依賴於單一登入(SSO)、一次性密碼(OTP)或是多因數驗證(MFA)等。

儘管這些機制在一定程度上提升了安全性,卻無法完全驗證使用者的真實身分,仍存在身分偽冒或驗證繞過的風險。藉此駭客可利用帳號密碼管理不當或系統漏洞進行身分偽冒,從而利用合法使用者的身分進一步入侵,獲得高層級的存取權限,抑或對核心系統造成難以估量的損失與威脅,包含竊取機密資料、散播惡意程式甚至癱瘓整個網路。

然而,歸根究底在於內部網路架構往往建立在「相互信任」的基礎上,導致對內部使用者的身分驗證相對鬆散,忽視了潛在的風險,進而為駭客提供可乘之機。一旦駭客成功繞過可信任的節點,就能在內部網路中進行橫向擴散。橫向移動不僅削弱了防護機制的效力,也會導致企業面臨著巨大的風險。

近年也發生數起重大資安事件揭露了傳統的MFA存在的安全隱患,如Cisco公司於2022年發布遭受重大資安事件,該事件為駭客利用MFA機制,針對員工進行持續的驗證請求,造成員工因倦怠而錯誤地批准了駭客的登入請求。駭客隨即利用這一點竊取憑證並植入後門程式,以此在Cisco的系統內部維持持續性控制權限。此類事件揭示出當系統僅依賴憑證的「長期通行證」來評估使用者信任時,攻擊者一旦成功獲得憑證,便可在後續的操作中繞過其他驗證步驟,輕易取得系統存取權限。

隔年,Cisco再次遭逢駭客攻擊,揭示出傳統驗證方法的不足。在此事件中,Cisco的管理介面Web UI啟用了HTTP Server,但該服務缺乏驗證措施,使駭客能夠透過該介面直接進行未授權的存取。此類事件不僅暴露出憑證授權模式的脆弱性,也突顯出高權限帳戶經常成為駭客攻擊的首要目標。

由此可見,傳統的認證與防護方式在面對現代駭客日益精密且多樣化的攻擊手法時,顯得力不從心。一旦合法身分被冒用,駭客攻擊結合自動化工具與精密的人為操控,迅速鎖定並竊取目標系統內的關鍵資訊,如帳號密碼、存取權限或其他機敏資料。隨後利用橫向擴散策略迅速在內部網路中擴展滲透範圍,這使得傳統的防護機制難以即時偵測和攔阻異常行為。

同時,因應COVID-19疫情的影響,遠距工作模式的普及帶來大量新型的網路威脅,使駭客能透過遠端存取工具攻擊企業的內部系統。這些威脅不僅增加了網路攻擊的可能性,更進一步提升整體網路安全風險。這一系列事件促使產業界和學術界開始重新審視身分驗證機制的有效性,並開始思考如何建立更嚴謹且持續性的身分驗證流程,確保每個存取請求都能被精確驗證,同時降低對「長期通行證」的依賴,全面防範潛在的內外部威脅,從而打造更為彈性且安全的防護架構。

為應對潛伏於暗處,隨時伺機而動的駭客攻擊,零信任架構(Zero Trust Architecture,ZTA)的興起成為全球網路安全領域的焦點之一。零信任的核心理念是「永不信任,持續驗證」,即無論網路內部或外部的設備、身分和請求都應被視為潛在風險點,系統在授權任何存取時須嚴格評估風險。

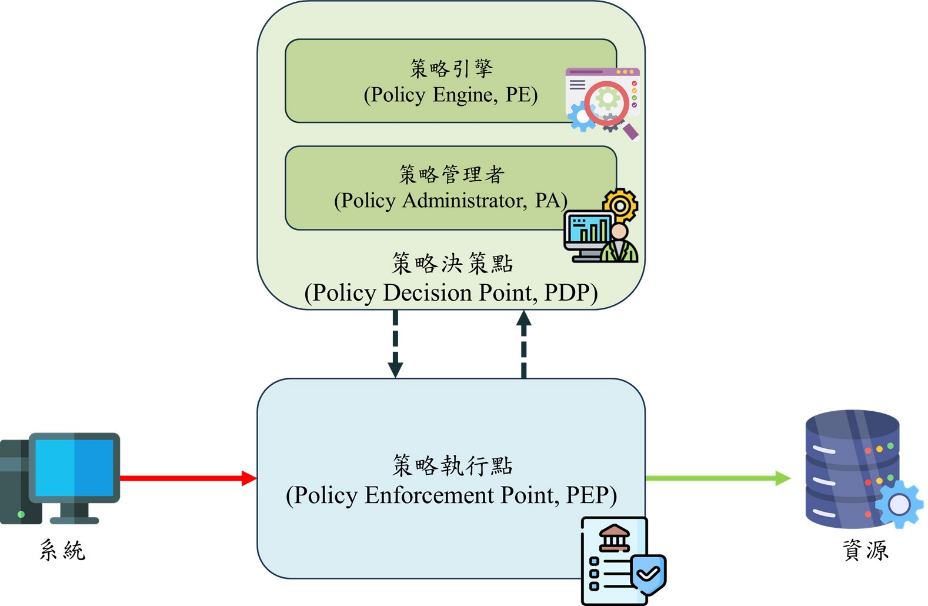

根據國家標準暨技術研究院(National Institution of Standards and Technology,NIST)的「SP 800-207」零信任架構,內容如圖1所示,其中講究七大原則:(1)識別可存取資源;(2)確保連線安全;(3)妥善存取控制;(4)考量存取者狀態;(5)瞭解資源狀態;(6)監控裝置與資源風險;(7)持續收集資訊與改善。

圖1 零信任架構。

圖1 零信任架構。

每次存取資源時,重點在於強化驗證流程並降低授權的範圍,使用者必須經過策略執行點(PEP)和策略決策點(PDP)的評估,以確保每個請求都經過審慎的權限授權,並動態適應風險的變化。其中PDP包含兩項元件策略管理員(PA)和策略引擎(PE),詳細描述如下:

‧策略執行點(Policy Enforcement Point,PEP):PEP作為成員和組織系統間的核心,主要負責執行接受與拒絕請求者的連線請求,並將其傳送至PDP。除此之外,PEP根據PA的指令即時更新連線策略。

‧策略引擎(Policy Engine,PE):PE根據實施的策略、持續診斷和緩解(Continuous Diagnostics and Mitigation System,CDM)、安全資訊和事件管理系統(Security Information and Event Management,SIEM)、活動日誌(Activity Logs)與威脅情報(Threat Intelligence)等評估通訊流量,從而決定是否授權。

‧策略管理員(Policy Administrator,PA):根據PE的決策結果,由PA負責建立或關閉連線,其生成授權權杖或憑證,以建立請求者與資源間的連線。

ZTA國外發展時間軸

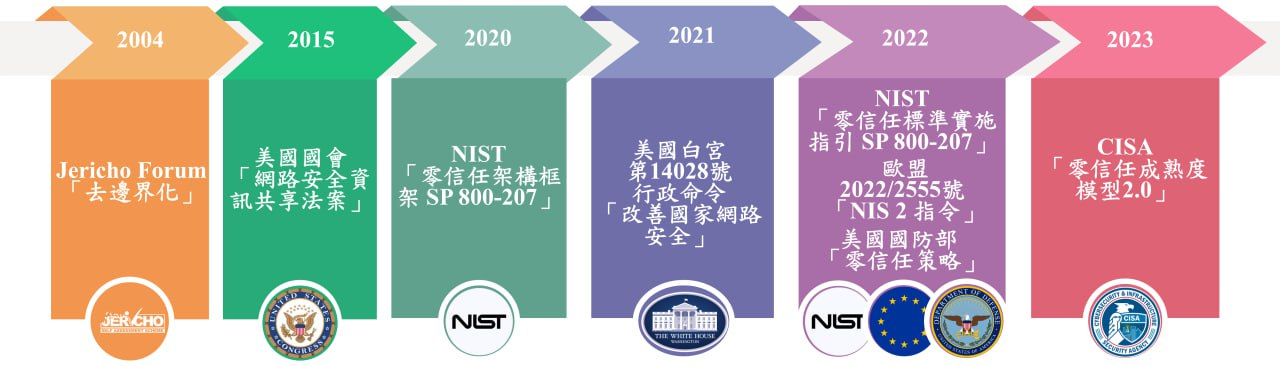

接下來,以國際與台灣視角回顧ZTA的發展,首先國際推動歷程如圖2所示。

圖2 ZTA國外發展時間軸。

圖2 ZTA國外發展時間軸。

2004年,歐洲開始關注網路邊界問題,Jerricho Forum提出「去邊界化」的概念,雖然當時的討論尚未成型為具體框架,為ZTA的出現埋下了伏筆;2015年,隨著網路安全威脅的不斷升級,美國國會通過「網路安全資訊共用法案(Cybersecurity Information Sharing Act,CISA)」,進一步強化威脅資訊共用機制,呼應了ZTA的「驗證所有事物」的核心理念;2020年NIST正式發表「SP 800-207」作為零信任架構的標準,這一官方指南不僅影響美國政府,也對歐洲各國的網路安全規劃產生深遠影響。

2021年在SolarWinds資安事件發生後,全球更加重視網路安全,美國總統拜登發布名為「改善國家網路安全」的第14028號行政命令,旨在加強聯邦政府和關鍵基礎設施的網路安全,推動其導入零信任架構並推廣MFA和加密技術。

2022年NIST根據「SP 800-207」發布了具體實施指引,幫助聯邦機構進一步完善ZTA的部署,這些指引進一步細化了零信任架構的實施細節,包括動態身分驗證、資源訪問控制及資料保護策略,為聯邦機構提供更明確的部署路徑,加速ZTA的全面落實。此外,歐盟執行委員會通過了2022/2555號「NIS 2」指令,強化對關鍵基礎設施的網路安全要求,並鼓勵成員國參考零信任原則進行安全規劃。美國國防部也發布「零信任策略」,該策略以實現到2027年全面部署零信任架構為目標,透過強化身分驗證、最小化授權存取、保護資料及監控威脅活動,提升整體網路防禦能力。

2023年CISA發表「零信任成熟度模型2.0(Zero Trust Maturity Model 2.0)」,進一步完善了ZTA的實施框架,幫助美國機構基於五大支柱,分別是身分、設備、網路、應用程式與工作負載以及資料,並依據不同的成熟度階段,包括傳統、進階和最佳實踐,推動ZTA的落實。由上述發展可見,各國在推動ZTA展現了高度共識,無論是美國從法規到技術指引的全面落實,還是歐洲藉由政策與框架的推動,皆以提升網路安全能力為核心目標。

台灣推動ZTA的歷程

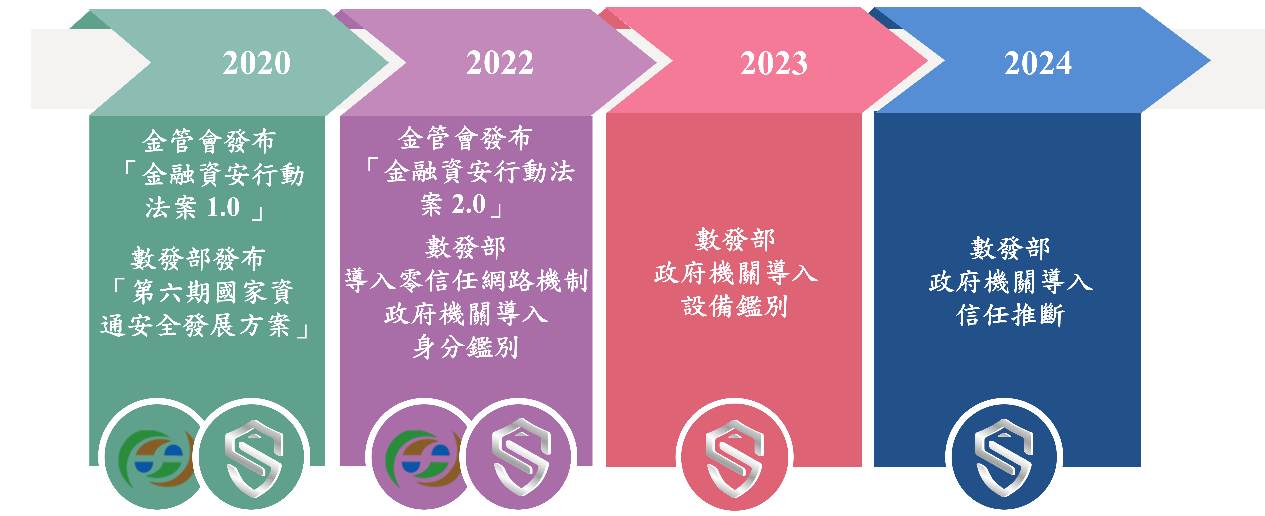

接下來,由圖3觀察台灣推動ZTA的歷程。

圖3 ZTA國內發展時間軸。

圖3 ZTA國內發展時間軸。

隨著NIST發布「SP 800-207」作為零信任架構的標準,2020年台灣的金融監督管理委員會啟動「金融資安行動方案1.0」計畫,鼓勵金融機構參考國際趨勢導入零信任架構,並將其納入台灣金融體系的安全藍圖中,強化整體金融環境的網路安全防護能力。同年,數位發展部啟動「第六期國家資通安全發展方案」,聚焦強化政府與產業的資通安全韌性,推動零信任架構導入,加強關鍵基礎設施保護、技術創新、人才培育與國際合作,全面提升網路安全防護能力,支撐數位轉型穩定發展。

2022年金融監督管理委員會推出「金融資安行動方案2.0」,深化金融體系資安治理,推動零信任架構導入,結合威脅情報、AI分析與即時應變機制,並參考國際標準完善政策法規,全面提升金融產業資安韌性。而數位發展部也推動零信任網路架構中的身分鑑別,強化政府與關鍵基礎設施的網路安全,透過身分驗證、最小權限存取與威脅監控提升防護能力,並制定指引協助各單位落實,確保數位治理穩定運行。

2023年數位發展部積極推動零信任架構中的設備鑑別,作為提升政府與關鍵基礎設施網路安全的重要措施之一。該機制以設備身分驗證為核心,確保只有經授權的設備可以連接系統。並採取最小權限存取策略,限制設備的操作範圍,同時整合威脅監控功能,全面提升資安防護效果。隔年,數位發展部導入零信任架構的信任推斷機制,透過行為分析與風險評估,動態調整存取權限,強化政府與關鍵基礎設施的安全防護。並發布技術指引及試點應用,提升數位治理的韌性與安全性。透過三方不同區域的方案可表明,在ZTA的實施上形成了一種跨地域的呼應,各自以政策和實踐推動網路安全的全面升級,可見零信任架構的推動在資安防護領域中勢在必行。

零信任三大要素

隨著網路安全威脅的增長,零信任架構在不同領域的應用也逐漸擴展。例如,在金融及醫療等行業,零信任架構的分段存取和持續監控技術,亦能有效保護敏感資訊,避免因傳統驗證方式的不足而導致的資料洩漏。

零信任架構的核心目標在於解決現代網路環境日益複雜所帶來的信任邊界不明問題,避免信任範圍日益模糊。透過「永不信任,持續驗證」的原則,零信任確保資料在任何時間和地點的存取安全。為了實現此目標,零信任架構圍繞三大驗證要素來保障用戶及設備的安全性,包括身分鑑別、設備鑑別以及信任推斷。這些驗證要素相互協同運作,為零信任架構提供全面的安全支撐,使其成為當前與未來網路安全原則的關鍵基石。

身分鑑別

在身分鑑別方面,零信任架構通常採用無密碼的雙因子身分認證方法,以確保用戶的身分是有效且獨特的。生物識別技術是現今身分驗證中不可或缺的一環,包括指紋、虹膜與面部識別等方式,能提供高度準確的身分確認。透過結合數位簽章與加密系統,不僅大幅提升整體系統的安全性,同時保障用戶機密資訊與資料的完整性。此外,零信任的身分驗證流程中通常會引入公鑰基礎設施(Public Key Infrastructure,PKI)的機制,確保每個驗證過程都是加密且難以破解。

設備鑑別

設備鑑別是零信任架構中的重要組成部分,其核心在於確保進行存取操作的設備是安全的且未被篡改。通常藉由信任平台模組(Trusted Platform Module,TPM)或系統代理端(Agent)來完成設備的註冊與鑑別。此類技術透過公開金鑰基礎架構產生專屬金鑰和憑證,並能持續管理設備的健康狀態,包括監控操作系統的完整性、漏洞狀況及威脅指標等以動態評估設備的安全性。設備健康狀態管理系統能在發現異常行為時迅速做出應對,從而防止安全風險進一步擴散並維護整體網路安全。

信任推斷

信任推斷機制是零信任架構中的核心驗證方法之一,透過對設備健康狀態、使用者的情境資訊,例如地理位置、登入行為模式以及裝置特徵等進行分析,動態計算每次存取的信任分數。此信任分數可作為判斷是否授權存取的依據,確保僅有符合安全標準的使用者與設備能獲得相應權限。這種動態信任評估的方式可以在發現異常情境時立即調整權限或發出警告,從而有效減少安全風險。

企業面臨威脅的七個階段

根據美國國防承包商Lockheed Martin所提出之網路攻擊狙殺鏈(Cyber Kill Chain)為例,圖4為企業面臨威脅的七個階段。

圖4 網路攻擊狙殺鏈流程圖。

圖4 網路攻擊狙殺鏈流程圖。

攻擊前

‧偵查階段:攻擊者收集目標組織的資訊,探索其網站、社交媒體、公開報告、企業的IP範圍以及開放網路埠以利後續攻擊行動。

‧武裝階段:攻擊者結合所掌握的漏洞和惡意程式,製作針對性的攻擊工具,如魚叉式釣魚郵件附件或漏洞利用工具。

攻擊中

‧遞送階段:攻擊者使用這些工具將惡意程式傳送給企業,通常透過釣魚郵件、水坑攻擊或是USB裝置等手段達成。

‧攻擊階段:攻擊者會藉由漏洞利用或社交工程技術執行惡意程式,進一步滲透系統,以獲取企業內部員工權限帳號。

‧安裝階段:攻擊者將後門程式和木馬程式安裝於企業內部,以確保持久性的權限控制。

‧發令與控制階段:攻擊者透過建立通訊管道遠程操控受感染設備,並為最終目標提供支援。

攻擊後

‧採取行動:攻擊者竊取機密資訊、加密企業檔案以利勒索或是干擾企業營運。

透過上述說明,可得知攻擊者一連串的精密攻擊策略,展現出駭客如何逐步滲透、控制並利用企業內部網路。當企業面對這複雜且多樣化的攻擊,傳統的邊界防禦手段已顯得力不從心,主因為企業多以內部網路間相互可信。然而,一旦攻擊者滲透至內部網路便可自由活動,進一步橫向擴散並取得更高的權限,實現竊取或勒索等攻擊行為。

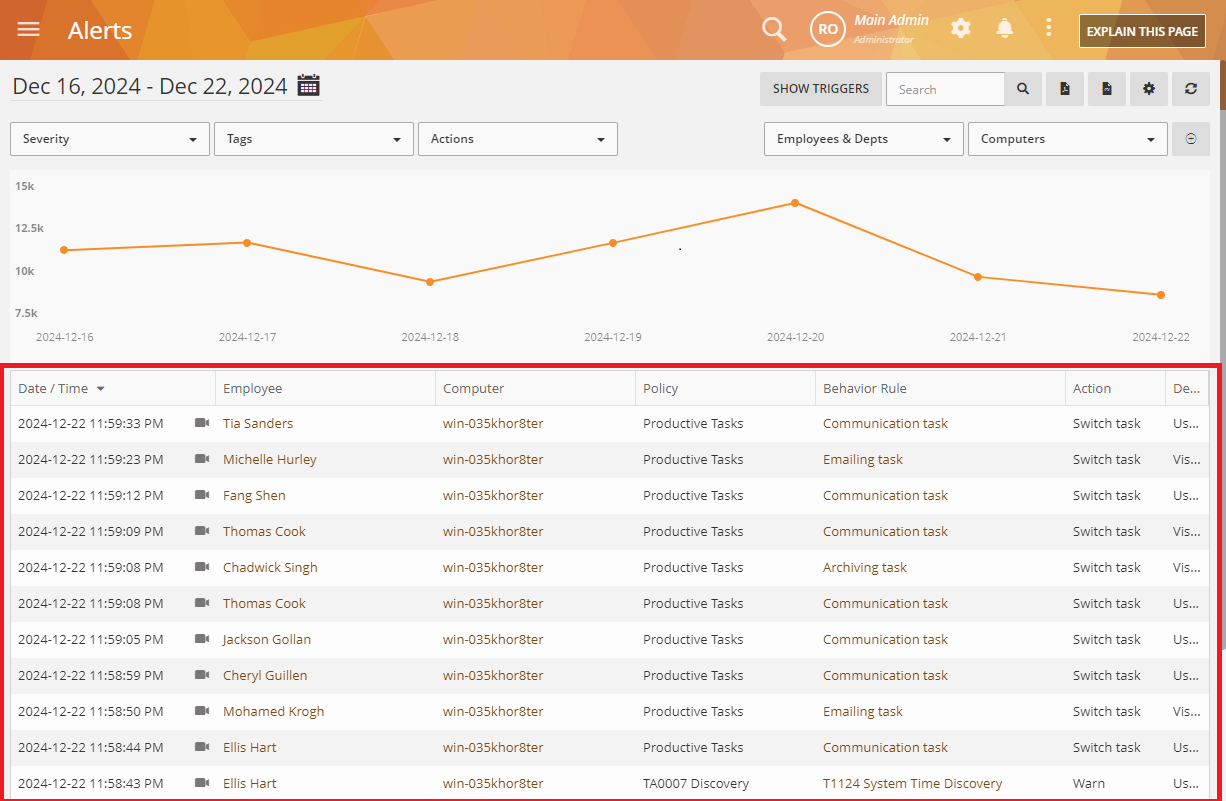

接下來,以零信任模型為基礎,選取監控軟體Teramind作為範例,介紹其應用與優勢。Teramind擁有完善的權限控管機制,能深入制定針對員工及各類軟體的精細存取政策,並透過高效的監控功能,確保所有存取與通訊行為均在合法且安全的範圍內。即使駭客成功偽裝成合法使用者進入系統,Teramind仍能依靠精準的行為分析快速識別並捕獲威脅。

Teramind控管及監控權限

接下來,深入剖析Teramind在Cyber Kill Chain的攻擊階段中如何實現權限控管與監控,並透過完整的攻擊與防護例子說明其對於降低企業威脅的有效性。然而,需要強調的是,Teramind並非唯一解決方案,而是眾多零信任監控工具中的一例。本文選擇以其為例,旨在說明此類工具在零信任環境中的功能與應用潛力。

遞送階段

在遞送階段,攻擊者常透過網路釣魚郵件或水坑攻擊,誘使員工洩露帳戶憑據或執行惡意程式。這些郵件通常包含釣魚連結,試圖誘導員工點擊連結並輸入身分資訊。一旦攻擊者成功取得員工權限,便可進一步突破企業的身分驗證機制,滲透內部系統,甚至存取敏感資訊的存取權限。

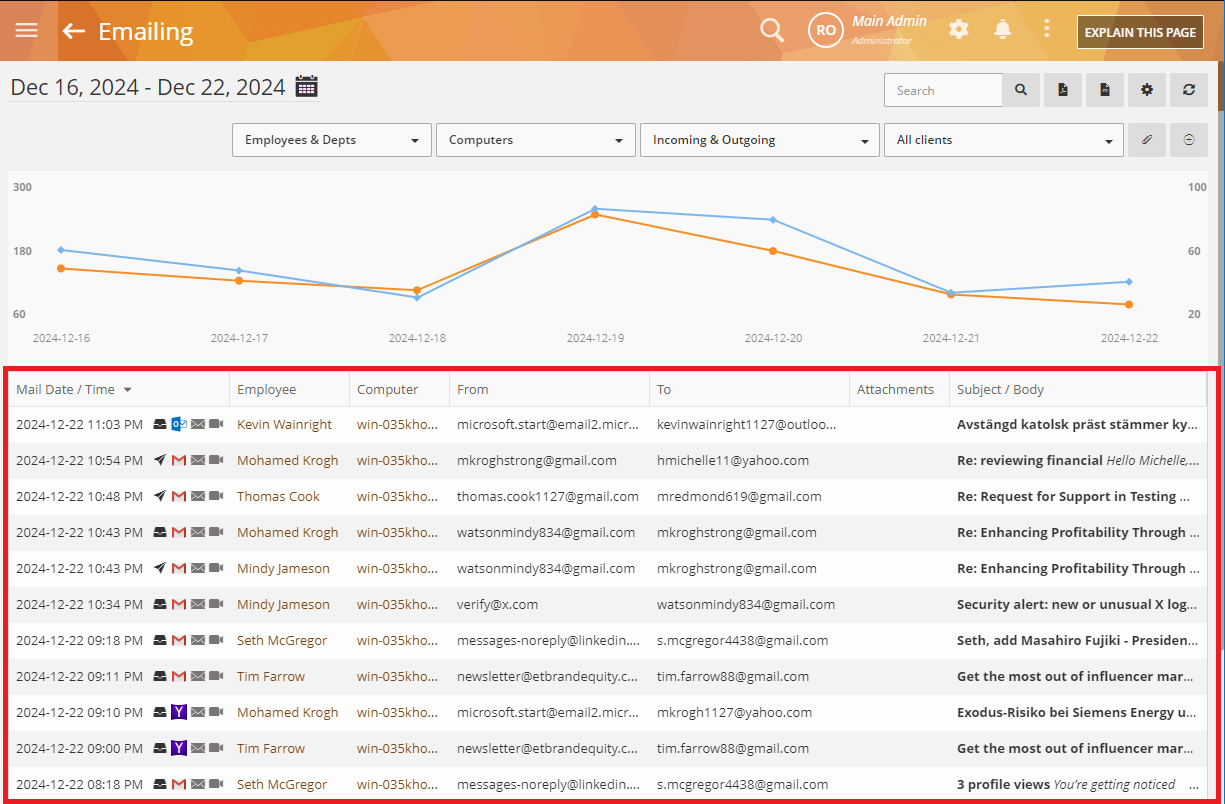

為防範此類威脅,企業需要部署完善的電子郵件與網路監控機制,以及內容分析工具,以切斷攻擊鏈的進一步發展。以Teramind的安全性原則為例,其功能可有效應對此一挑戰。如圖5所示,展示了員工電子郵件收發內容的記錄。透過此類監控機制,所有來源的電子郵件都須經過嚴格審查,包含其附件亦會依據內容進行深度分析,有效阻止惡意程式執行與傳播。此舉可大幅降低惡意程式成功遞送的風險,為企業資安防護建立堅實防線。

圖5 電子郵件監控風險評估功能。

圖5 電子郵件監控風險評估功能。

攻擊階段

在攻擊階段,攻擊者通常利用企業系統的漏洞發動攻擊,例如未修補的安全性漏洞或未更新的應用程式。成功取得初步訪問權限後,攻擊者會嘗試橫向移動至其他節點,利用已被入侵的節點攔截內部網路中的機密資訊,對企業造成嚴重威脅。

針對此類攻擊,Teramind提供用戶行為異常檢測功能,以即時監控和應對潛在威脅。如圖6所示,展示了使用者系統操作的行為分析記錄。該功能能夠精確監測不正常的員工行為,例如異常的系統存取、未授權的權限請求或其他可疑操作。這種行為分析策略不僅能有效限制未經授權的活動,還能在攻擊者試圖擴大滲透時迅速識別並遏制其行動,從而確保企業關鍵資料和系統的安全性,為內部網路建構堅實的防禦屏障。

圖6 行為分析功能。

圖6 行為分析功能。

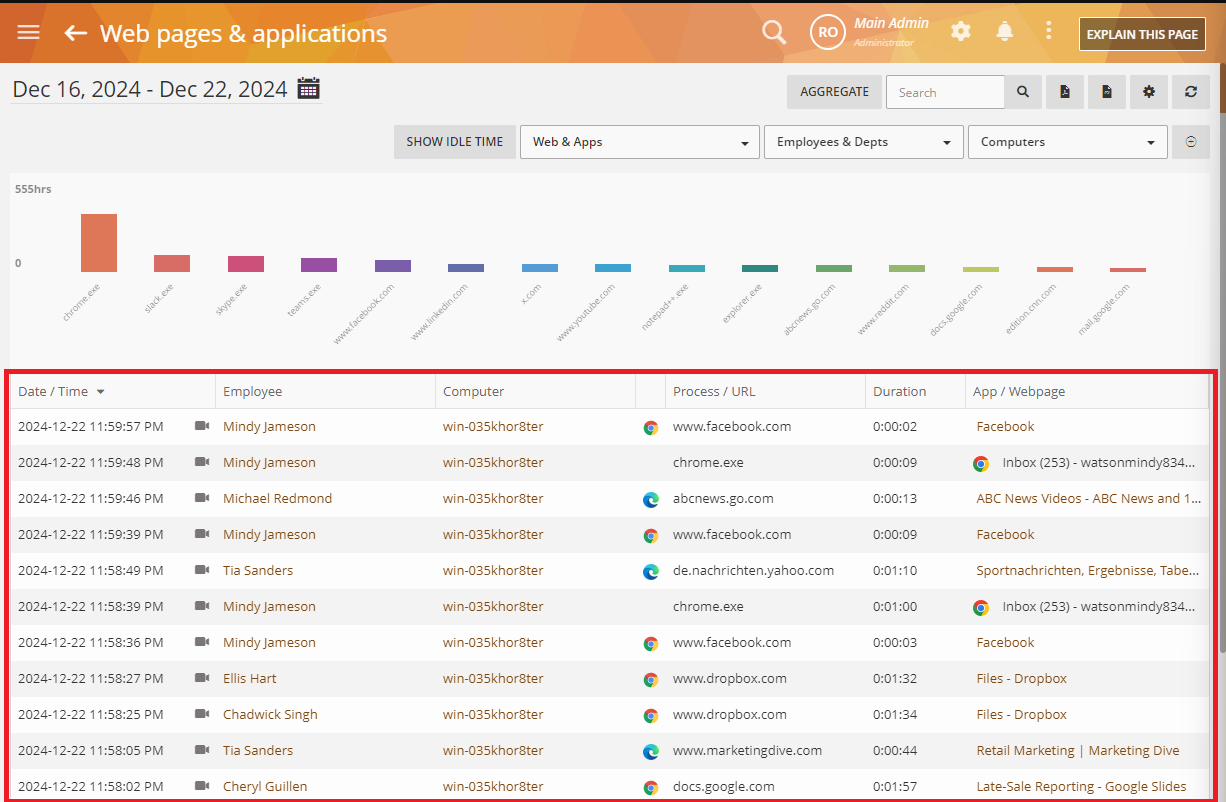

安裝階段

在安裝階段,攻擊者通常將後門程式植入已攻陷的伺服器,利用該程式作為持續訪問企業內部網路的入口,從而隨時實施進一步的控制和攻擊行動。

針對這一威脅,Teramind提供應用程式及網頁監控功能,有效遏制攻擊者透過瀏覽器下載惡意程式的行動。如圖7所示,記錄了使用者對應用程式與網頁的操作歷史。該功能不僅可以即時監控員工所使用的應用程式和網頁,還能限制其訪問權限。一旦駭客試圖安裝後門程式以維持對系統的長期操控,Teramind能夠迅速偵測並攔截可疑程式的不當操作。在攻擊者試圖擴大滲透範圍時,Teramind能主動遏制威脅,以此確保企業關鍵資料與系統運作的安全,並打造穩固的網路安全防護機制。

圖7 應用程式與網頁監控功能。

圖7 應用程式與網頁監控功能。

發令與控制階段

在發令與控制階段,攻擊者已成功滲透企業內部,並透過受感染設備與遠端伺服器建立加密通道,進一步執行命令以進行資料竊取或擴大感染範圍。

針對這一階段的威脅,Teramind提供網路通訊監控功能,有效防範機密資訊外洩。這項功能可以全面監控公司內部的網路流量,特別是與攻擊者可能接觸的網路服務,並跟蹤設備的網路活動。一旦檢測到異常的外部通訊,例如連接至未知的IP或可疑功能變數名稱,系統會立即觸發警報,並啟動相應的安全響應措施以阻斷潛在威脅。

透過這種多層次的監控與響應,Teramind能夠有效地保護企業的核心資產,確保整體資安環境的穩定與安全。

結語

在面對新型態攻擊手段的威脅下,採用零信任架構的安全防護方案已成為企業的必然選擇。透過更細微的存取控制與持續驗證機制,零信任使企業能夠從容應對動態且複雜的攻擊手法,全面提升資訊安全防護能量,同時大幅強化資安事件的預防與應變能力。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)逢甲大學安全實驗室(Joint Security Lab, JSLab)於2008年創立,由李榮三特聘教授率領成員們致力於資訊安全領域的前瞻研究。李榮三特聘教授同時擔任財團法人資訊工業策進會-資安科技研究所所長,JSLab的研究涵蓋但不限於無線通訊、電子商務、密碼學、網路安全、人工智慧資安應用、數位鑑識。>