Windows Server 2016提供的功能很多,但實際上許多進階且強大的安全性功能只會應用在某些特殊的需求,因此防守好資訊安全的基本面,才是保護IT運作環境的上上策。以下就一同來探討學習Windows網路架構中除了防火牆、防毒以及更新管理外的另一項基礎安全管理:密碼與加密管理。

在某些的IT場合中,常聽到一些IT人員抱怨公司的Windows Server又發生資安問題,像是遭到駭客程式攻擊、病毒感染、檔案被竊、資料遭竄改,或是主機遭分散式網路阻斷攻擊而停擺,其實諸如此類的IT危安事件在全世界可說是無時無刻都持續發生中。嚴格來說,Windows Server還是比許多Linux版本所發行的作業系統安全許多。之所以會發生危安的事件,往往是人為因素所造成。

想要做好整個Windows網路運作環境的資訊安全,除了必須鞏固好基本面外,最重要的就是必須懂得面對各種安全需求時,選擇相對應的解決方案來化解。

所謂的Windows資安基本面,3+2的概念很受用,3是防火牆、防毒、Windows Update,而2是密碼、加密。前者為必備基礎,後者則是補強措施,其中密碼所指的是IT單位對於網域、個別伺服器以及用戶密碼的管制,而加密功能的使用,首推內建的EFS(Encrypting File System)技術,它適用在所有具關鍵且敏感的用戶端以及網路共用的Windows主機內。

EFS加密技術是早在Windows 2000、Windows XP Professional版本時期就已經提供的一項檔案加密功能,而非像後來的BitLocker技術是針對選定的邏輯磁碟進行加密。它的特色同樣是當檔案完成加密後,即使惡意人士能存取電腦中的整個硬碟,也無法讀取到這類經EFS憑證加密的檔案資料。

經過EFS憑證加密的檔案不僅受到NTFS檔案系統權限配置的保護,還增加了一層僅有特定EFS憑證才能解密的安全機制,有效防範整個實體主機、磁碟或虛擬硬碟檔案遭竊時,機密檔案內容被開啟閱讀的風險。重點是使用起來更加容易,而且不用僅為了幾個重要檔案而去加密整個磁碟,因此廣泛適用在所有支援的用戶端與伺服端電腦。

如何管理網域密碼原則設定

組織中凡是提供給廣泛用戶端使用的應用系統,都應該要有一套自己的密碼原則管理功能,尤其是一些有開放至Internet也能夠存取的系統,包括網站、Mail Server等等,以確保系統本身以及互聯裝置之間的基本安全。

如果這些應用系統甚至於網路服務(例如VPN),皆有支援Active Directory的身分驗證機制,便可以統一使用其內建的網域密碼原則,而不需要採用各個系統自己的密碼原則,這樣一方面可以有效簡化IT管理上的複雜度,另一方面使用者也不必再去記憶更多組的帳戶密碼。

在網域密碼原則的管理中,除了密碼長度外,最重要的就是密碼複雜度的要求設定。所謂密碼複雜度是早在Windows 2000版本開始就提供的一項密碼安全性原則設定之一,主要用以強制使用者在變更密碼時,至少需要符合以下設定的最小要求:

‧ 在密碼內容的設定中,不能夠包含全部或部分的使用者名稱。

‧長度至少為6個字元以上

‧在密碼內容的設定中,需要至少包含以下其中三種的規定:英文大寫字元(A-Z)、英文小寫寫字元(a-z)、需包含阿拉伯數字(0-9)、非英文字母的字元(例如@、#、$、%、^、&、*)。

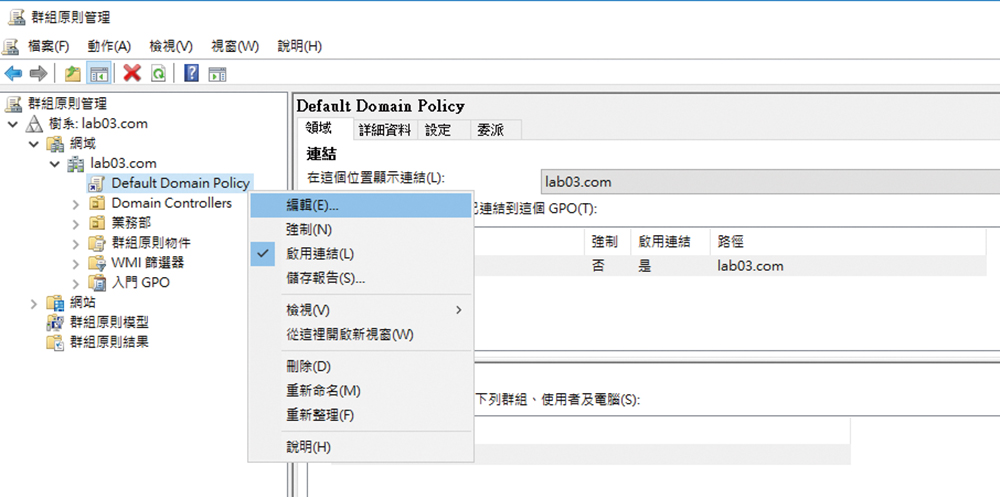

該如何設定網域密碼原則呢?基本上有兩種做法可以擇其一。首先是透過「群組原則管理」工具,如圖1所示在此介面中針對「Default Domain Policy」物件按一下滑鼠右鍵,待開啟快速選單後點選【編輯】選項。

|

| ▲圖1 群組原則管理。 |

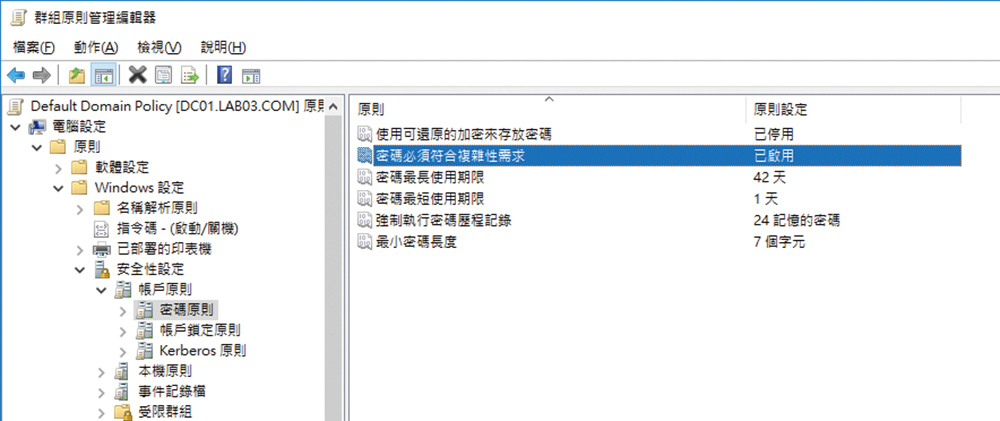

緊接著在如圖2所示的「群組原則管理編輯器」介面中,依序點選至「電腦設定」→「原則」→「Windows設定」→「安全性設定」→「帳戶原則」節點下的「密碼原則」,這裡可以設定的原則包括了使用可還原的加密來存放密碼、密碼必須符合複雜度需求、密碼最長使用期限、密碼最短使用期限、強制執行密碼歷程紀錄以及最小密碼長度。

|

| ▲圖2 設定網域密碼原則。 |

第二種做法則是透過PowerShell命令來完成,適合運用在多重網域的IT環境內。例如透過執行以下命令參數針對lab03.com這個網域設定的原則,依序包括強制執行密碼歷程紀錄(24組)、最小密碼長度(4個字元)、密碼最短使用期限(1天)、密碼最長使用期限(365天)。此外,還額外設定了帳戶鎖定原則,分別有重設帳戶鎖定計數器的時間(30分鐘)、帳戶鎖定閥值(0次):