在COVID-19疫情催化下,企業IT數位化的能力,已成為維持營運不中斷與提升市場競爭力不可或缺的要項。企業紛紛把原本部署在內部資料中心負責執行關鍵任務的應用系統,從地端遷移到雲端,或是基於雲端原生環境打造新世代應用服務。

國際市調機構Gartner近期公開發布最新預測指出,2021年全球企業用戶在公共雲服務的支出預計增長23.1%達到3,323億美元,遠高於2020年的2,700億美元,採用的目的主要是借助雲端平台的力量,結合人工智慧、物聯網、5G等新世代技術,發展創新產品或商業模式。

企業IT演進到混合雲架構成為必然的趨勢,過去資料中心制定的安全性與可靠度風險控管機制勢必得調整因應。為了解不同規模的企業資安團隊在採用公有雲服務後所衍生資料及工作負載防護的挑戰,Check Point去年(2020)協同研究機構Cybersecurity Insiders共同發布了《2020年雲端安全報告》,接受問卷調查統計的653位網路安全與IT管理者認為,公有雲首要威脅是雲端平台錯誤配置(68%),其次依序為未授權存取(58%)、不安全的介接模式(52%)、帳號竊取(50%)。

此外,《2020年雲端安全報告》亦指出,高達82%的受訪者發現既有資安工具難以有效保護公有雲,顯示隨著雲端平台採用數量增長,安全問題也日益受到重視。52%的受訪者認為公有雲中發生資安事件風險遠高於地端部署的IT環境,只有17%認為公有雲安全風險較低,30%表示兩種環境安全風險大致相同。

Check Point資安傳教士楊敦凱觀察,應用系統遷移或直接部署到公有雲平台後,不僅現有的安全防護邏輯難以在混合雲環境發揮效益,資安或IT團隊也未必能跟得上各地區持續演進中的安全性與合規性專業知識。為了消弭此差距,企業需要可統一掌握異質公有雲環境運行狀態的雲原生(微服務應用架構搭配容器環境)平台,以機器學習演算分析各式管道餵入的日誌,輔助偵測錯誤的設定參數配置,以及強制執行高風險回應措施,如此才可在滿足業務需求的同時,降低資安風險與確保法規遵循。

雲平台最低授權限縮事故損害範圍

從雲端運算定義的IaaS、PaaS、SaaS應用模式來看,安全性與合規性算是服務供應商與企業用戶共同的責任。例如AWS定義的共同責任模型中,實體層的運算、儲存、網路,以及Hypervisor層資源,皆由AWS負責操作設定與維運;但Hypervisor層以上安裝的作業系統、商用軟體、結構與非結構資料等數位資產,企業用戶得自行控管,也就是若訂閱EC2(Elastic Compute Cloud)基礎架構即服務項目,企業IT須負責執行個體的軟體更新與安全修補程式,甚至增設防火牆機制提升防護力。

楊敦凱說明,資安領域發展的雲端安全服務,即是以共同責任模型為基礎所發展,儘管雲端服務商擁有龐大技術研發能量,亦提供安全相關服務可讓企業用戶增添訂閱,但長期專注於資安技術的廠商,累積的領域知識更具優勢,可按照產業特性或企業管理文化落實安全防護。

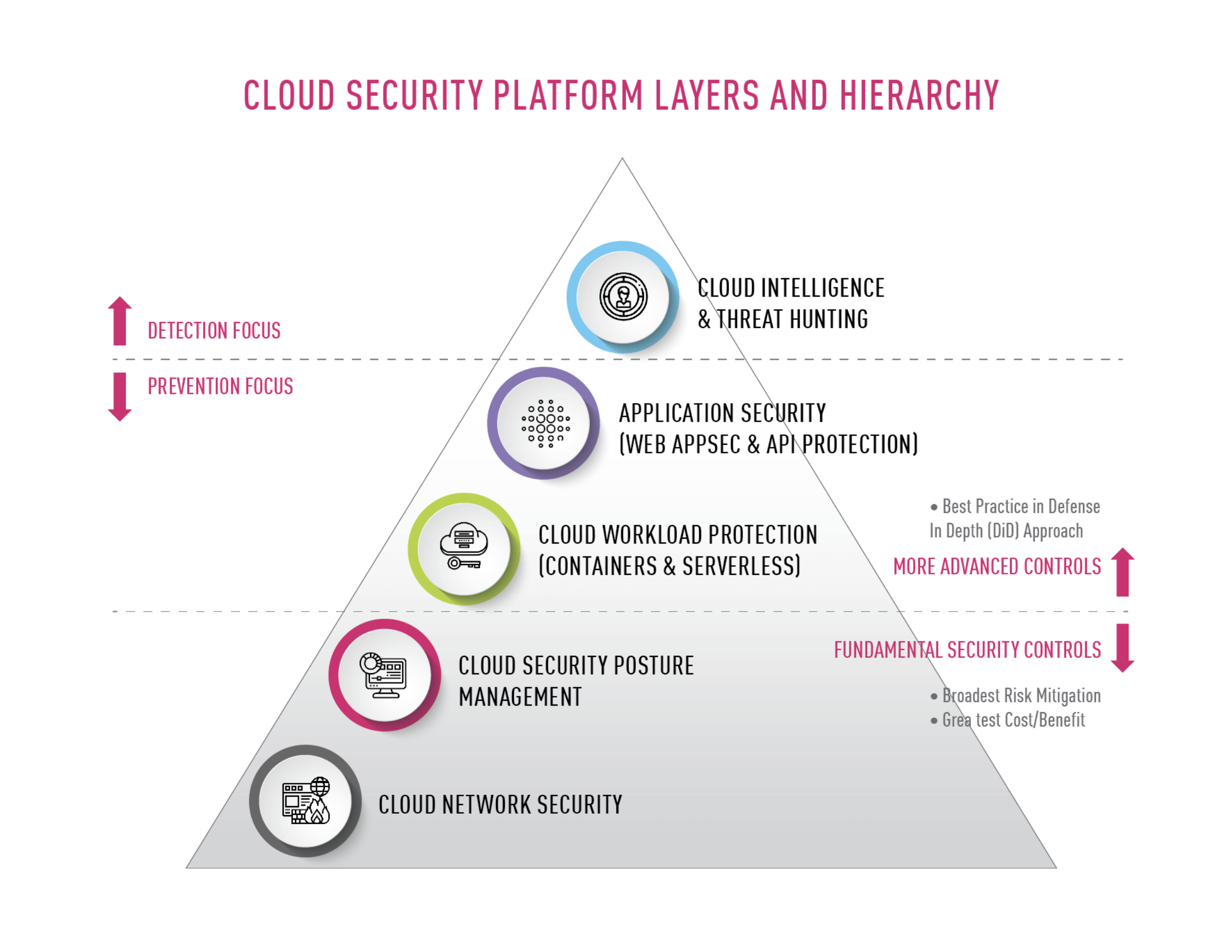

建構多層式雲端安全平台,以網路安全為基礎,搭配雲安全狀態管理(CSPM)服務輔助風險管控,進而增添雲工作負載保護平台(CWPP)、網頁應用程式防火牆和API保護(WAAP),達到安全預防與偵測功效。(資料來源:https://blog.checkpoint.com/)

建構多層式雲端安全平台,以網路安全為基礎,搭配雲安全狀態管理(CSPM)服務輔助風險管控,進而增添雲工作負載保護平台(CWPP)、網頁應用程式防火牆和API保護(WAAP),達到安全預防與偵測功效。(資料來源:https://blog.checkpoint.com/)

Radware亞太區雲端架構師詹凱富指出,過去的資安部署強調採以多層式防護,例如次世代防火牆(NGFW)、應用程式防火牆(WAF)、進階威脅防護(ATP)、資料外洩防護(DLP)等技術,大幅墊高攻擊者的門檻,但是雲端應用場景則不同,任何人只要成功登入帳密即可存取,公有雲不會管制存取來源、再次驗證身份,除非用戶自行啟用多因素驗證來增加身份辨識的強度。

公有雲平台的存取行為,主要是仰賴帳密登入後取得權限執行操作,藉由雲端基礎架構權限管理(CIEM)服務控管來避免過高配置,以免攻擊者一旦掌握登入帳密,即可暢行無阻觸及企業核心資產。

IT或雲端管理者設立新帳號時,大多會繼承歸屬部門配置的權限,隨著部署應用服務增加、新員工加入,預設授與的權限通常會有過多的現象,例如員工可能只用到EC2(Elastic Compute Cloud),但是不會接觸到S3(Simple Storage Service)服務,在適當的權限配置狀況下,萬一該員工帳密不經意暴露,攻擊者伺機以合法方式登入,也只能利用虛擬主機的功能,其他雲端服務皆禁止執行。此策略在資安管理作法中稱為最小權限授與,不僅在地端須被落實,應用上雲後更顯重要,才能將資安風險限縮在有限範圍。

單一技術平台擴展預防與偵測機制

隨著企業對於雲端安全需求增加,過去協助資料中心建構多層式威脅防禦體系的技術供應商,也開始基於擅長領域快速發展雲原生服務,建構出多層式防禦體系,以網路安全為基礎,搭配雲安全狀態管理(CSPM)服務輔助風險管控,進而增添雲工作負載保護平台(CWPP)、網頁應用程式防火牆和API保護(WAAP),抑或是市場上新增的雲基礎架構權限管理(CIEM)、雲原生應用程式防護平台(CNAPP),達到安全預防與偵測功效。

為避免過多的新名詞導致混淆,Imperva亞太暨日本區資深技術總監周達偉建議,不妨把雲端安全服務對應到傳統IT基礎架構防護需求,較可易於理解各種類型雲服務的本質。例如以WAF技術演進到WAAP服務來看,驅動改變的關鍵因素,在於過去前端、業務邏輯、資料庫組成的三層式應用架構已被打破,不僅是前端操作介面可支援更多豐富呈現技術,業務邏輯層也被拆解成微服務,彼此之間透過API整合運行,讓商業模式變得更加多元,若防護機制仍停留在過去僅處理南北向流量,已不足以符合現代應用環境運行模式,須增進東西向溝通的掌握度,才有能力加強安全防護。

例如手機或平板的App,為前端操作介面,當用戶點選單一功能時,應用程式自動觸發API呼叫其他系統,以回應用戶的操作行為。然而在API整合運行環境,當應用程式彼此溝通時,無法如同使用者發起存取請求時可增設身份辨識,而是只要比對API金鑰符合即給予信任,問題是,金鑰可能遺失或遭竊取,再加上大量採用的開源OpenAPI,儘管Linux基金會持續不斷地改善與強化安全等級,仍無法避免可能遭遇中間人攻擊的風險,勢必得有所防範。藉由WAAP服務合併網頁應用程式防火牆與API防護技術,同時延伸納入進階機器人防護(Advanced Bot Protection)能力,則可為現代化應用系統防堵各式外來的攻擊威脅。