本文針對智慧型手機通訊軟體FireChat萃取其聊天紀錄,然後運用Wireshark擷取封包以及使用ADB來備份手機App資料,以分析非法者遺留的數位證據,藉此找出有助於鑑識人員的資訊,避免不慎破壞原證據。

情境演練

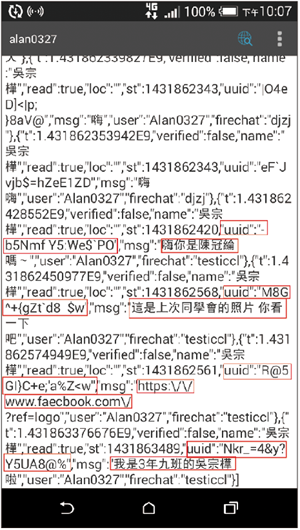

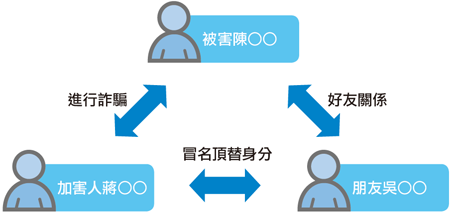

被害人陳OO(帳號為bill0213)與好友吳OO(帳號為alan0327)在FireChat上透過自創聊天室來聊天,卻遭到加害人蔣OO惡意地擷取其未加密之聊天內容及個人資訊,之後再透過FireChat的匿名性及未經認證的帳號來冒名成吳OO,假裝與陳OO聊天,並進一步對被害人陳OO傳送標題聳動的訊息,例如「這是上次同學會的照片,你不在好可惜!」、「被偷拍的是你嗎?」。

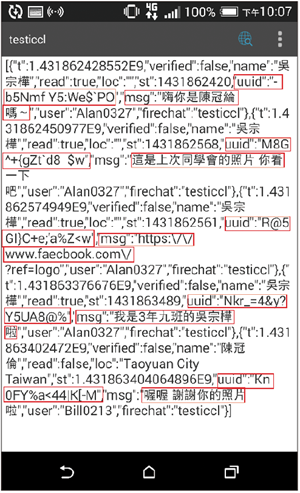

如圖22?23所示,並附上偽裝成分享照片連結的釣魚網址,誘使他人點擊,藉此安裝惡意程式至受害者手機,並利用被害人名義以小額付款功能購買遊戲點數,當電信公司發簡訊通知被害人認證碼時,木馬程式即自動攔截簡訊,藉以取得認證碼完成購買點數,而帳單就記在被害人頭上。

|

| ▲圖22 被害陳OO之聊天內容。 |

|

| ▲圖23 加害人之聊天視窗。 |

雖然FireChat是屬於匿名性質,且訊息的傳遞是以藍牙方式傳送,但其聊天資訊仍舊會儲存在手機的資料夾內,透過ADB指令備份萃取出加害人蔣OO之手機位於「/data/data/com.opengarden.firechat/files」的資料夾,並搜尋「users」資料夾內有無和A相同姓名之檔案或是和聊天室名稱「testiccl」相同,即可得到蔣OO假冒B與A聊天紀錄來進行UUID、聊天內容的比對,如圖24?25所示被框選的部分,調查人員即可利用這些資料作為證實非法者A犯行的證據之一。

|

| ▲圖24 框選部分為加害人自身的聊天紀錄。 |

|

| ▲圖25 框選部分為聊天室testiccl的聊天紀錄。 |

總結來說,整個犯罪網絡就如圖26所示。

|

| ▲圖26 犯罪關係示意圖。 |

結語

相對來說,也許FireChat仍然十分新穎,尚未獲得太大的關注,可能還較為安全,但一旦FireChat被盯上,後果將不可設想,可見對於App的使用,仍應保持一定的警覺心以免受害。在本主題中,利用ADB指令備份和封包擷取工具Wireshark萃取FireChat的對話訊息,確實能找到相關的資訊,包含對話訊息、對話身分、UUID等,這些皆可作為證實非法行為的數位證據。透過情境案例的演練與遵循鑑識程序所找到的數位證據,確實可以證明有非法者透過此App進行非法活動。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>