本文針對智慧型手機通訊軟體FireChat萃取其聊天紀錄,然後運用Wireshark擷取封包以及使用ADB來備份手機App資料,以分析非法者遺留的數位證據,藉此找出有助於鑑識人員的資訊,避免不慎破壞原證據。

鑑識分析

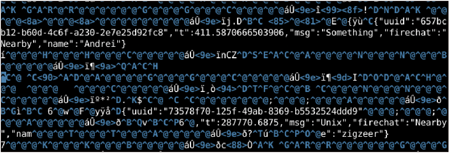

透過在Android系統的手機上測試FireChat,並以Wireshark來擷取訊息傳遞中的封包,FireChat的聊天模式可分為所有人和鄰近兩種,本篇針對其不需要網路功能(也就是「鄰近」模式)的特色來做討論,此模式透過點對點技術來傳送訊息,其聊天訊息也是未經加密,因此透過藍牙的封包擷取,攔截到「Andrei」和「zigzeer」的聊天紀錄(圖13)。

|

| ▲圖13 「鄰近」模式的封包擷取。 |

或許因為匿名性,使用者本身對其聊天紀錄是否加密,本來就不抱有任何的期待,但是透過上述實驗推測可知,即使是在私人所開啟的聊天室訊息,仍有可能被附近範圍目標內的任何人所攔截。

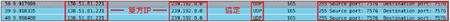

此外,網路服務提供者如ISP等也可能透過聊天的內容和IP位址來與使用者的真實名稱資料做連結。如圖14?15所示,即為擷取出的IP、通訊協定和所使用的Port等等,可見即使是匿名性的網路通訊平台,誠如FireChat,也是有暴露身分的可能性。

|

| ▲圖14 封包的IP、協定及Port資訊。 |

|

| ▲圖15 封包之聊天內容和使用者ID。 |

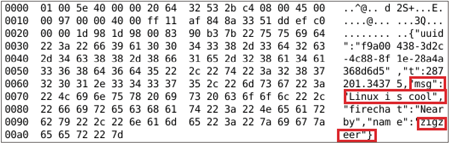

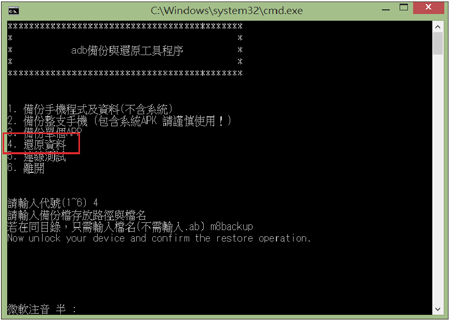

透過Wireshark的封包擷取,來判別使用者和真實世界犯罪者的關連性並不夠嚴謹,也缺少構成證物之證明力,以及缺乏有效的搜證程序,所以藉由ADB指令將原手機輸出備份到電腦成為一個backup.ab檔。

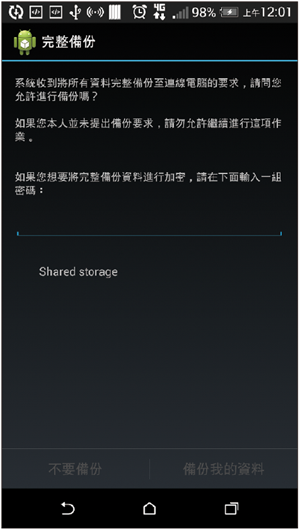

如圖16?17所示,打開cmd.exe後,執行選項1來備份手機程式及資料,並輸入檔名、存放目錄,以及詢問是否備份APK與記憶卡資料,再於手機端確認是否備份要求。

|

| ▲圖16 選擇備份內容、存放檔名和路徑。 |

|

| ▲圖17 手機端認證。 |

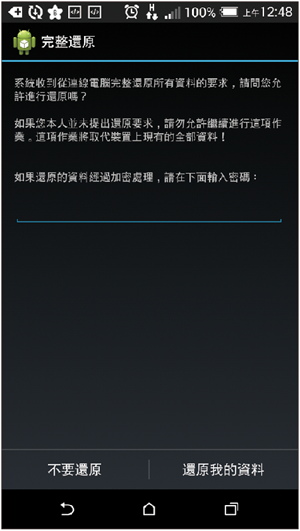

接著,將這個檔案還原放置於一支乾淨未含有其他數位資料的手機,如圖18?19所示,在手機端會再確認是否符合還原要求,並透過檔案管理程式讀取其App資料,此過程是為了避免萃取過程中不小心更改到原有的證據,確保證據之正當性。

|

| ▲圖18 選擇還原檔案。 |

|

| ▲圖19 手機端確認。 |

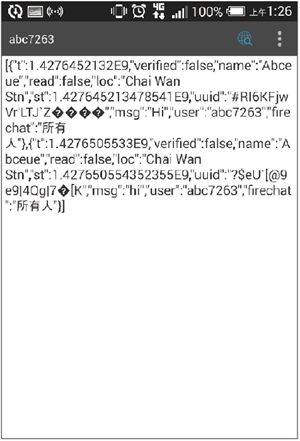

FireChat的每一個聊天紀錄檔案都會存放於App資料夾中,路徑為「/data/data/com.opengarden.firechat/files」,並整理分為「Chatrooms」、「following」、「users」三個資料夾,裡面都存有每次的聊天紀錄,如圖20?21所示。

|

| ▲圖20 聊天紀錄儲存位置。 |

|

| ▲圖21 聊天資訊。 |

資料夾是依照聊天室名稱或是使用者名稱來分類,打開裡面的檔案,如圖21所示,即可得知聊天使用者的名稱、是否通過認證、所在位置、聊天訊息等等。表1提供了Wireshark與ADB這兩項工具的功能比較。

表1 Wireshark與ADB比較