目前手機已經成為主要的個人聯繫工具,私人記事、密碼等重要資料也都存放其中,如果不小心被植入惡意App,那後果真的不堪設想,本文將以實例做說明,示範如何抽絲剝繭找出外洩管道,並提供重要的防護

建議。

整個動靜態分析工作已進行完畢,目前已可掌握犯罪手法及所植入惡意App的特性、作用等細節,最後仍須確切掌握究竟有多少情資已被敵方取得。

追查監控遠端的後台資訊

此時傳來了令軍方振奮的好消息,調查幹員在桃園機場出境大廳攔截到持假護照準備離境的M小姐,扣得筆記型電腦一台。M小姐堅不吐實,一口咬定是J軍官在交往期間將軍事機密透露給她的。

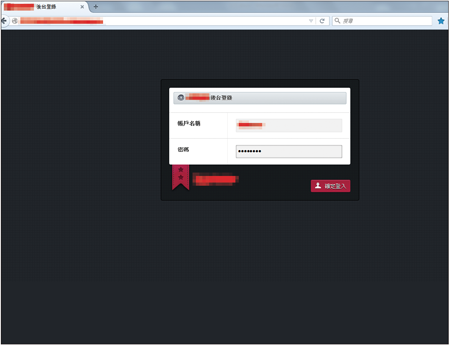

幸而鑑識人員在M小姐的電腦中找出該惡意App之遠端伺服器的管理後台網址以及登入的帳密,便可登入查看究竟該App具備蒐集哪些資訊的能力,以及目前有哪些重要資訊已落入敵方陣營手中。

鑑識人員為慎重起見,架設DV進行全程錄音錄影,再於鑑識工作站登入該後台網址查看(圖15),並逐一擷圖留下畫面。

|

| ▲圖15 惡意App後台網址。 |

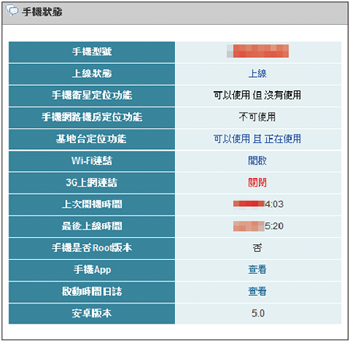

由主介面可得知遭監控的手機狀態(圖16),例如是否在線、是否開啟衛星定位、上次開機時間、上次關機時間等等狀態資訊。

|

| ▲圖16 檢查手機狀態。 |

如圖17所示,切換至〔簡訊〕頁籤內,可以得知包括時間、傳送方與接收方、簡訊內容等等。

|

| ▲圖17 查看簡訊。 |

切換至〔通話紀錄〕頁籤,則可查看包括撥打時間、發送方與接收方、是否能進行通話錄音等等(圖18)。

|

| ▲圖18 瀏覽通話紀錄。 |

若切換到〔定位追蹤〕頁籤,如圖19所示可得知時間、所在經緯度等資訊,甚至還可對手機所在的地理位置進行地圖檢視。

|

| ▲圖19 檢視定位追蹤資料。 |

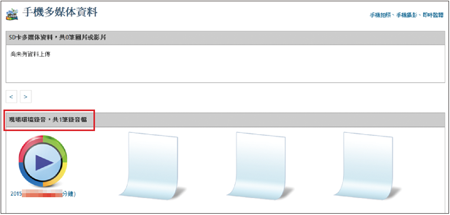

而〔多媒體〕頁籤之中,則有照片、影音檔案,甚至於手機所在位置的現場環境錄音等等的資訊,如圖20所示。

|

| ▲圖20 內含多媒體資料。 |

再切換至〔通訊錄〕頁籤,可得知姓名、電話號碼及手機號碼、電子郵件等等資料,如圖21所示。

|

| ▲圖21 查看通訊錄。 |

至於〔行事曆〕頁籤,則可以瀏覽起迄時間、標題及說明等資訊,如圖22所示。

|

| ▲圖22 檢視行事曆。 |

最後進入〔通訊App〕頁籤,如圖23所示則發現大頭照、暱稱、聊天內容數量、最後更新日期等等的資訊。

|

| ▲圖23 通訊App設定資訊。 |

鑑識人員試圖刪除相關資訊以防外洩的情資繼續曝露在外,但找不到刪除功能,只能先匯整在後台所查得的上述相關資訊,再呈報上級進行損害評估。

結語

由於社群及聊天App的盛行,傳統的聯繫方式如電話、簡訊等已漸被聊天App所取代。而這個惡意App不僅針對LINE,亦包括WeChat、FB、Skype以及WhatsApp在內,幾乎涵蓋了目前最受歡迎的聊天App,可見其窺探能力不容小覷。

智慧型手機的安全機制目前仍只是萌芽階段,但各式各樣的威脅卻已悄悄地潛伏在暗處,等待時機進行破壞或竊取資料,令人防不勝防。

唯有從根本處做起,不安裝來源不明的App,不要輕易對未明的存取行為按下〔允許〕,也不要讓手機離開視線範圍太久,並定期或不定期地進行檢查有無怪異程序或存取行為,才能有效杜絕個人隱私或聊天內容遭到竊取。

<本文作者:Pieces0310,本身從事IT工作多年,為找尋線索、發掘真相、解決問題,而樂此不疲~喜歡與國內外同好分享交流心得,不僅僅是個人樂趣,也希望盡一分心力,有所助益。>