目前手機已經成為主要的個人聯繫工具,私人記事、密碼等重要資料也都存放其中,如果不小心被植入惡意App,那後果真的不堪設想,本文將以實例做說明,示範如何抽絲剝繭找出外洩管道,並提供重要的防護

建議。

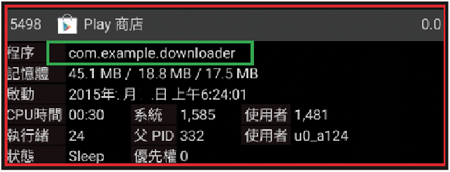

為何說它可疑呢?因為真正的Google Play商店的程序名為「Google Play」,如圖6所示,但在圖3中所觀測到的程序名卻為「Play商店」。

|

| ▲ 圖6 真正的Google Play的程序名稱。 |

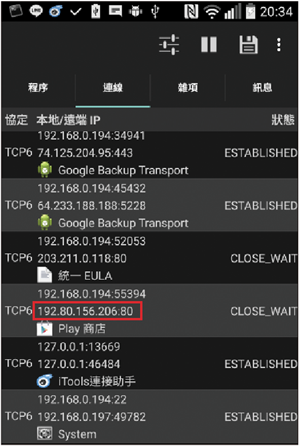

鑑識人員覺得必有蹊蹺,查看發現該程序所連往的目的地IP為「192.80.156.206」,目的地的端口號為80(圖7)。

|

| ▲圖7 該程序所連往的目的地IP及Port。 |

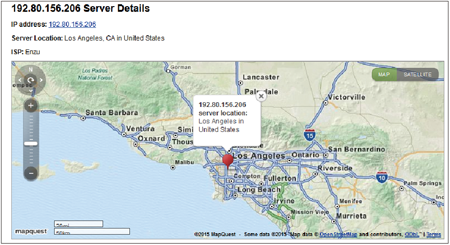

進一步以「http://www.ip-adress.com/whois/」查看得知該目的地IP是屬於境外的某一特定網站

,如圖8所示。

|

| ▲圖8 目的地IP的Whois查詢結果。 |

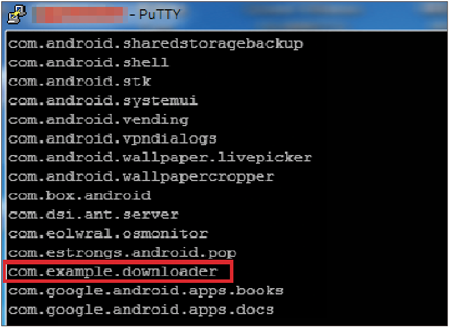

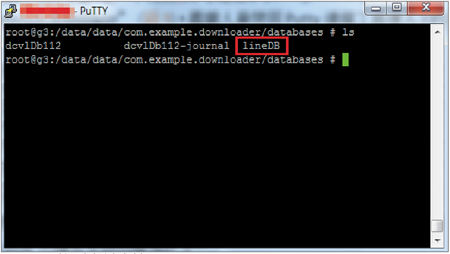

搜查手機內尚存的跡證

由於從監測工具中發現「Play商店」的可疑程序Package Name為「com.example.downloader」(圖9),鑑識人員使用PuTTY連線工具連入J的手機進行驗證,在「/data/data」路徑之下,果然發現一個名為「com.example.downloader」的資料夾(圖10),再以WinSCP將該資料夾匯出至鑑識分析工作站上,進行檢視,查看有無相關線索。

|

| ▲圖9 找出可疑程序的Package Name。 |

|

| ▲圖10 找到名為「com.example.downloader」的資料夾。 |

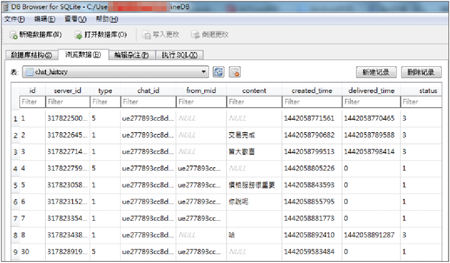

在子資料夾「database」中發現一個名為「lineDB」的資料庫檔案(圖11),以SQLite Browser進行檢視,確有許多LINE的對話內容(圖12)。J軍官亦已確認裡頭均是他與對口人員的聯繫內容,包括許多重要情資在內。

|

| ▲圖11 找到資料庫檔。 |

|

| ▲圖12 檢視LINE對話內容。 |

還原犯罪手法

至此案情大致明朗,J軍官的手機應是遭M小姐植入惡意App,使得敵方情報單位能夠透過監看J軍官的手機內容而掌握許多重要情資。

而此惡意App會潛伏在背景中執行,令J軍官雖遭到監聽及監看手機內容而不易察覺。但為了要釐清相關手法,有必要找出源頭,也就是該惡意App的apk安裝檔。

鑑識人員在經過一番搜尋與過濾之後,將儲存在「/sdcard/Download」路徑下的lucy7540.apk列為首要分析對象。

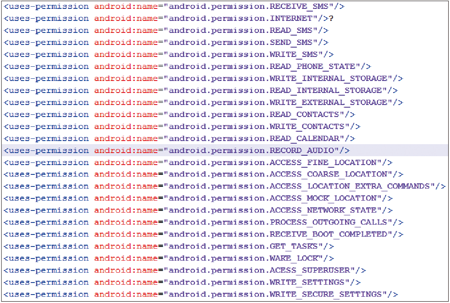

先以Apktool擷取出該apk的manifest.xml功能

權限表,可得知該apk能對通訊錄、簡訊、通聯紀錄等個人隱私進行讀寫外,還可以進行現場環境錄音並上傳至遠端監控伺服器,功能十?分強大,如圖13所示。

|

| ▲圖13 檢視manifest.xml內容。 |

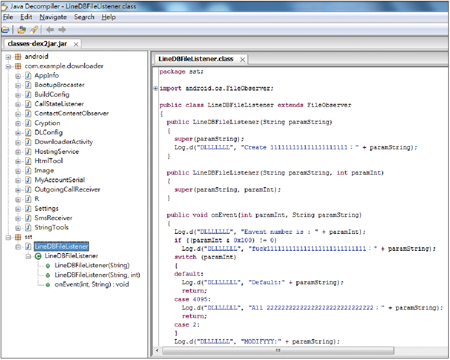

再以dex2jar工具對該apk產生Java Code,赫然發現此惡意App竟能夠側錄LINE對話內容,如圖14所示。

|

| ▲圖14 查看該apk的Java Code。 |