由於Android開放及碎片化特性,且部分App開發者設計不當,因此針對Android惡意攻擊的事件時有所聞。面對民眾關切App個人及敏感性資料保護等資訊安全議題,本文將介紹基本的Android App安全性分析檢測,並設計實驗示範說明Android的App分析檢測過程及內容。

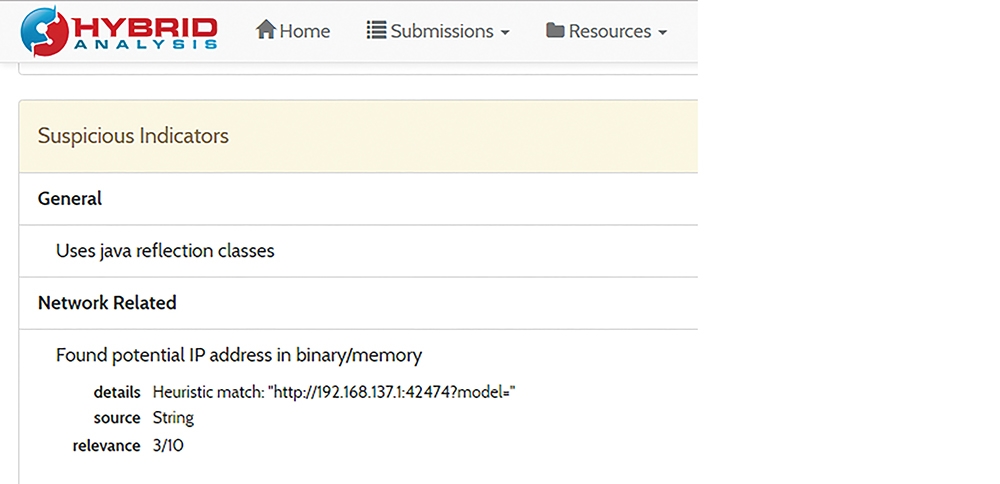

在Suspicious Indicators的Network Related欄位,則可得到apk的網路連線資訊「http://192.168.137.1:42474」,與實驗環境設定控制主機IP「192.168.137.1」和預設Port的42474相符合,如圖18所示。

圖18 核對Network Related資訊。

圖18 核對Network Related資訊。

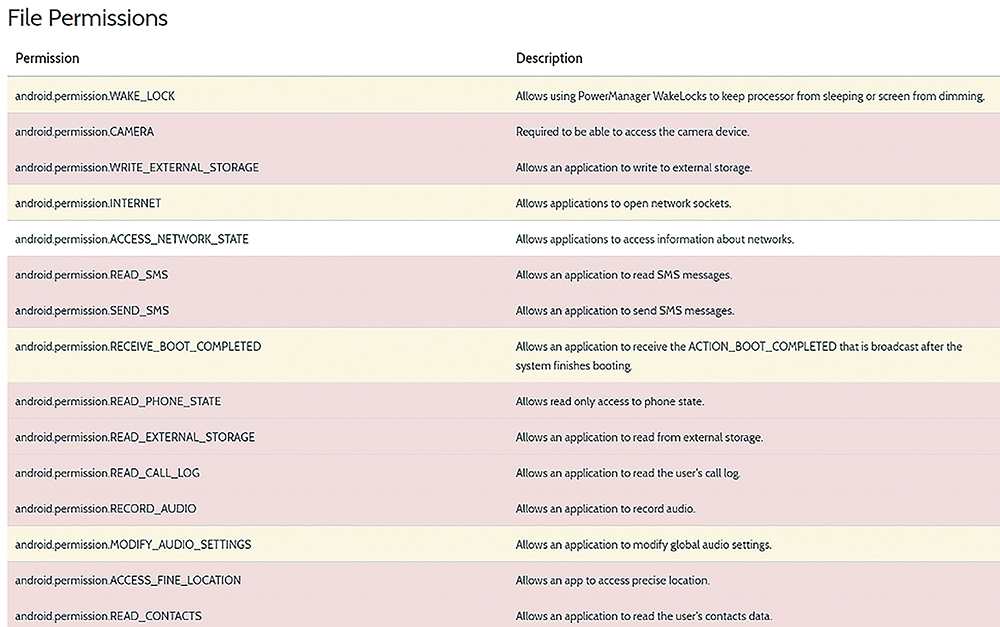

如圖19所示,若察看File Permissions頁面,則可得到apk的權限資訊。再從File Permissions資訊,可得知該apk所開啟的危險權限(圖19深色欄部分)包括CAMERA、WRITE_EXTERNAL_STORAGE、READ_SMS、SEND_SMS、READ_PHONE_STATE、READ_EXTERNAL_STORAGE、READ_CALL_LOG、RECORD_AUDIO、ACCESS_FINE_LOCATION以及READ_CONTACTS,皆對應到AhMyth遠端控制Android智慧型手機使用相機、檔案管理、錄音、定位、聯絡人、簡訊及通話紀錄等功能。

圖19 檢視File Permissions資訊。

圖19 檢視File Permissions資訊。

結語

為因應App的資安威脅,本文以惡意App為例介紹如何進行Android基本的App檢測分析方法,說明如何自Android智慧型手機提取apk,上傳至Hybrid Analysis網站進行分析產生報告,從中找出相關網路連線資訊,以及App的權限資訊,並對照惡意App功能來呈現App所擁有權限可能之資安風險。而為了有效避免受到惡意App攻擊,Android使用者不要從第三方App Store下載App,且在安裝任何App時,要確認該App有要求那些權限,並安裝使用Android防毒軟體以降低遭木馬監控及個資外洩,並將Android版本更新至最新版本,將可有效降低受到惡意App攻擊的風險。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>