由於Android開放及碎片化特性,且部分App開發者設計不當,因此針對Android惡意攻擊的事件時有所聞。面對民眾關切App個人及敏感性資料保護等資訊安全議題,本文將介紹基本的Android App安全性分析檢測,並設計實驗示範說明Android的App分析檢測過程及內容。

此外,Android的App安全性分析初步判定,可檢視App功能與權限是否相互符合,是否有開啟不必要之危險權限。舉例來說,設計讀取新聞的App,功能上不應該有讀取聯絡人功能的危險權限「READ_CONTACTS」,或是錄音功能的危險權限「RECORD_AUDIO」,抑或是相機功能的危險權限「CAMERA」及讀取內部儲存功能的危險權限「READ_EXTERNAL_STORAGE」,這些危險權限明顯地與新聞App功能不符合,可合理懷疑該App是否為惡意設計。

而如何得知Android的App有開啟那些權限,在進行安裝時,安裝畫面將顯示App的存取權,但一般人大多不注意就直接同意安裝。當要從Android智慧型手機取出App進行分析,可以使用Android Debug Bridge(adb)進行apk提取。為易於說明Android的App如何進行安全性分析及其過程,本文設計實驗安裝惡意App在Android智慧型手機上,再逐步進行App安全性分析並加以說明。

實驗環境設計說明

本文實驗以AhMyth(下載網址:https://github.com/AhMyth/AhMyth-Android-RAT)來製作Android惡意apk,安裝在Android版本5.1.1的OPPO F1f智慧型手機,以Windows 10主機安裝AhMyth進行遠端控制。

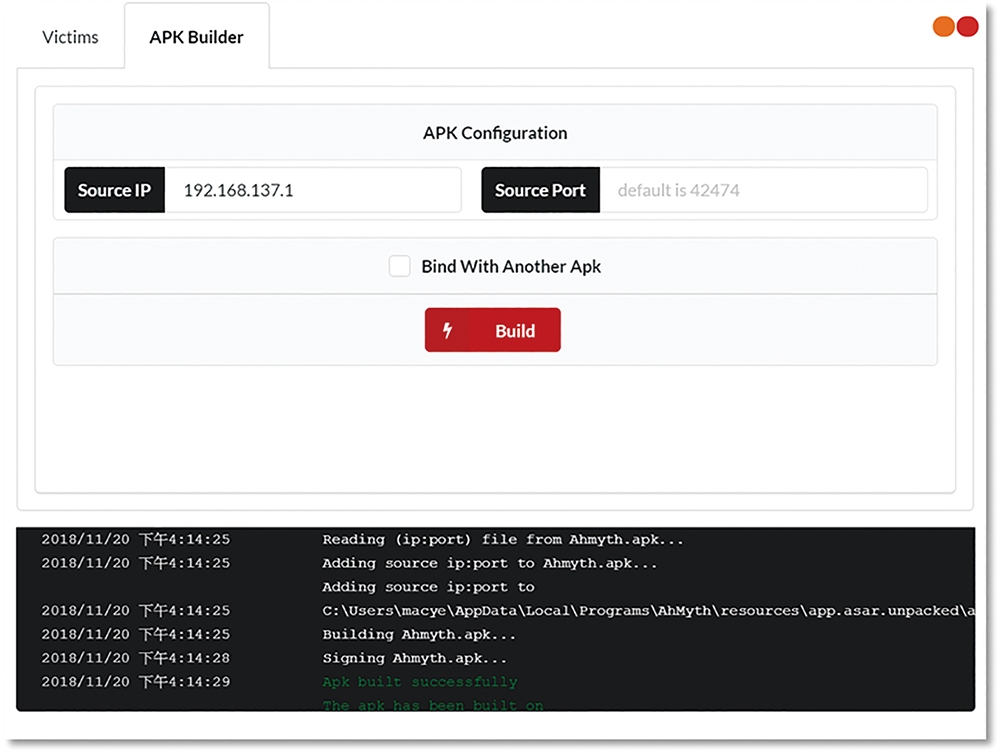

在模擬環境中,將Windows 10主機與OPPO F1f智慧型手機網路設定在同一網段,Windows 10主機的IP為192.168.137.1,OPPO F1f智慧型手機的IP是192.168.137.20。使用AhMyth的APK Builder功能設定IP為Windows 10主機之IP:192.168.137.1,Port使用預設的42474,設定畫面如圖2所示。

圖2 使用AhMyth製作惡意apk。

圖2 使用AhMyth製作惡意apk。

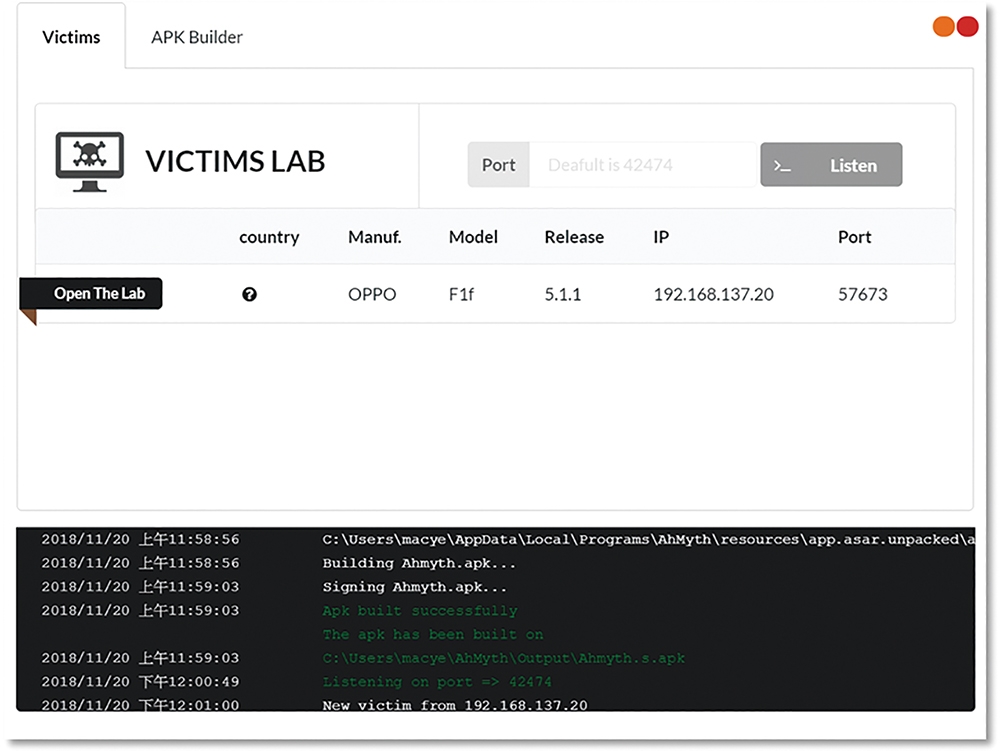

將製作好之apk安裝至OPPO F1f智慧型手機並執行,Windows 10主機上的AhMyth程式就會顯示OPPO F1f智慧型手機連線的資訊,如圖3所示,包括製造商「OPPO」、型號「F1f」、Android版本「5.1.1」、IP位址「192.168.137.20」以及Port「57673」等資訊。

圖3 AhMyth控制畫面顯示手機重要資訊。

圖3 AhMyth控制畫面顯示手機重要資訊。

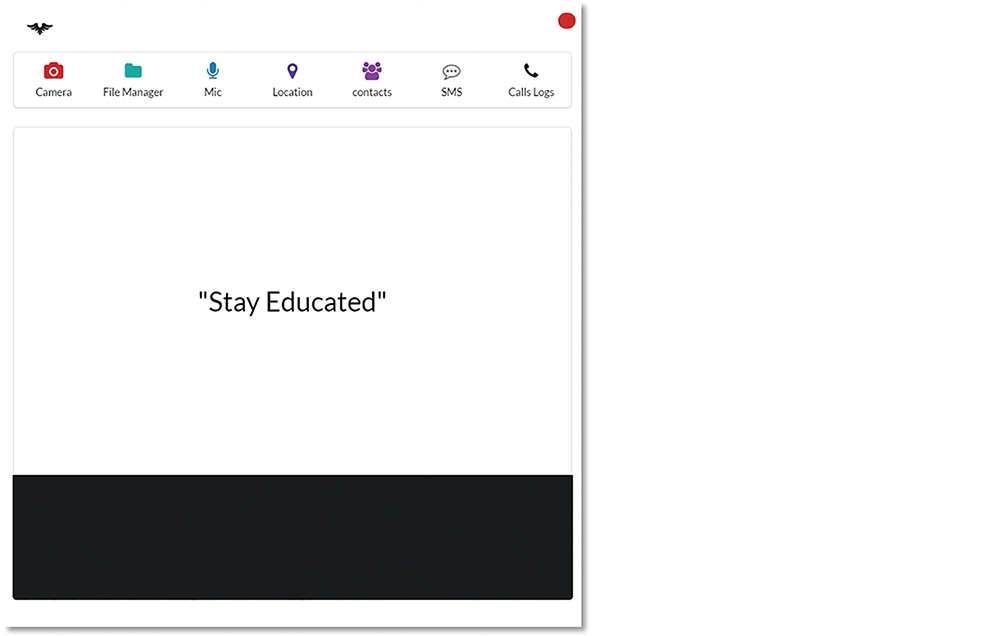

點選「Open The Lab」進入控制畫面,如圖4所示,就可以使用相機(Camera)、檔案管理(File Manager)、錄音(Mic)、定位(Location)、聯絡人(Contacts)、簡訊(SMS)以及通話紀錄(Calls Logs)等功能對OPPO F1f智慧型手機進行遠端控制。

圖4 AhMyth控制智慧型手機介面。

圖4 AhMyth控制智慧型手機介面。

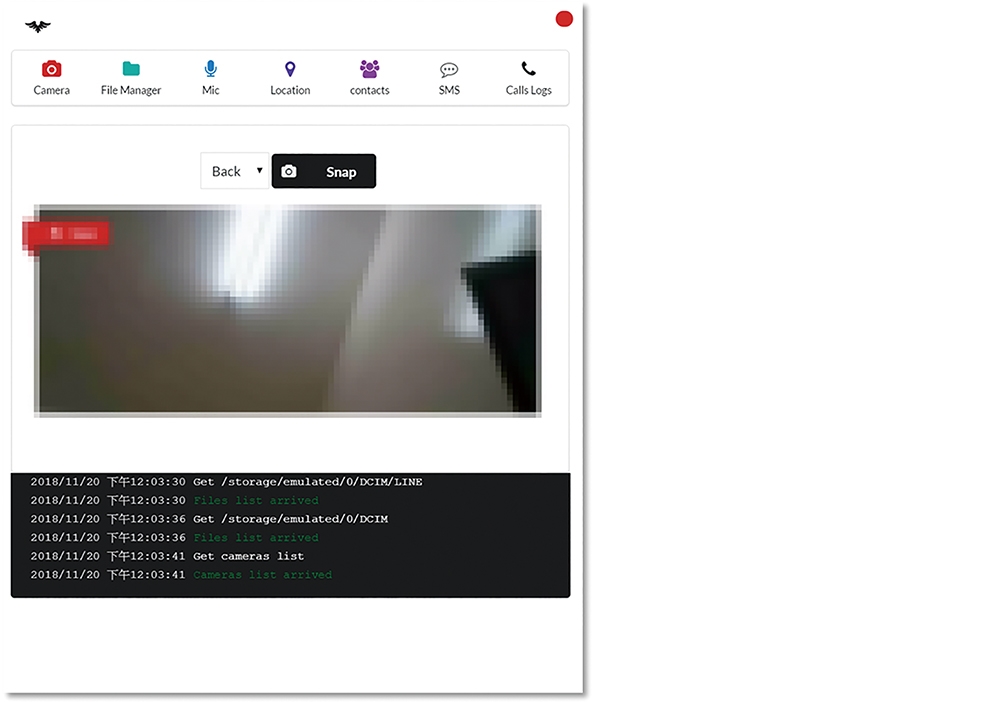

使用相機功能可遠端得到OPPO F1f智慧型手機相機畫面,畫面如圖5所示,而使用檔案管理功能可對OPPO F1f智慧型手機進行遠端檔案管理,如圖6所示。

圖5 使用相機功能。

圖5 使用相機功能。

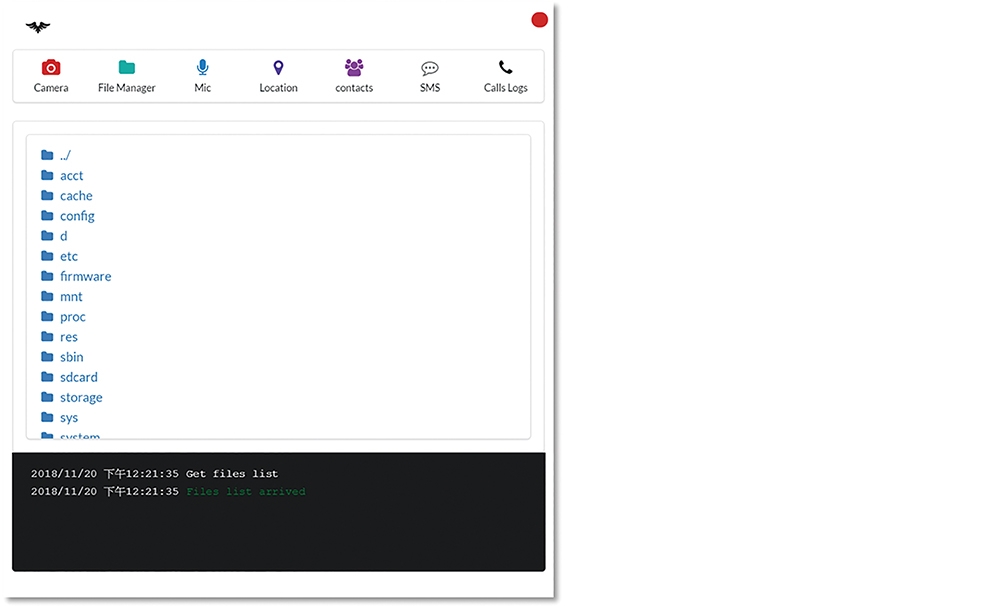

圖6 啟用檔案管理功能。

圖6 啟用檔案管理功能。

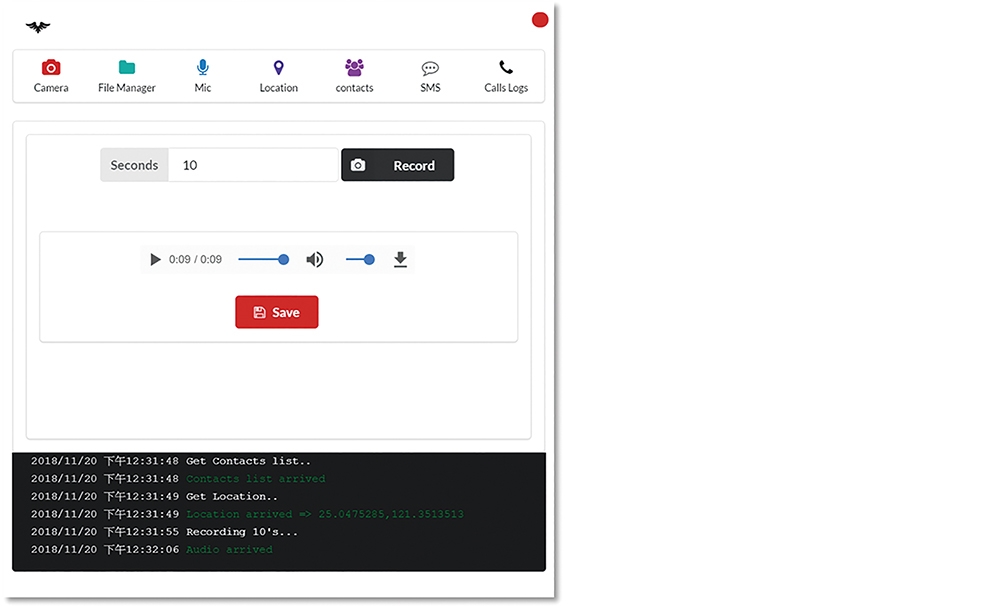

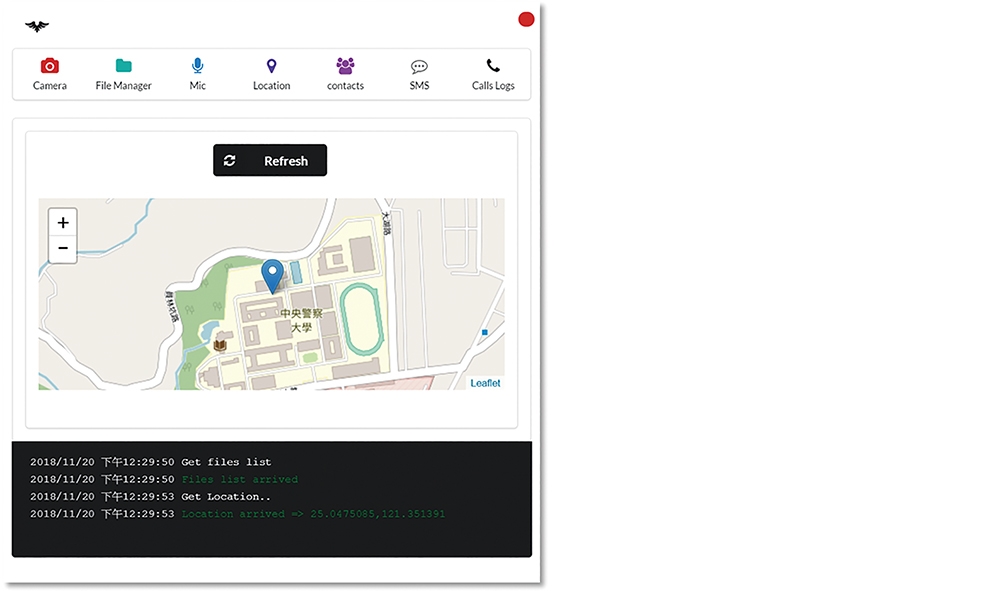

如果啟用錄音功能,就能夠從遠端取得OPPO F1f智慧型手機現場聲音,畫面如圖7所示,假若開啟定位功能,則可輕易地得到OPPO F1f智慧型手機地理資訊,如圖8所示。

圖7 啟用錄音功能。

圖7 啟用錄音功能。

圖8 啟動定位功能。

圖8 啟動定位功能。

進行App安全性分析

關於App安全性分析,以下分成提取惡意APK以及分析APK兩部分加以說明。