由於Android開放及碎片化特性,且部分App開發者設計不當,因此針對Android惡意攻擊的事件時有所聞。面對民眾關切App個人及敏感性資料保護等資訊安全議題,本文將介紹基本的Android App安全性分析檢測,並設計實驗示範說明Android的App分析檢測過程及內容。

提取惡意APK

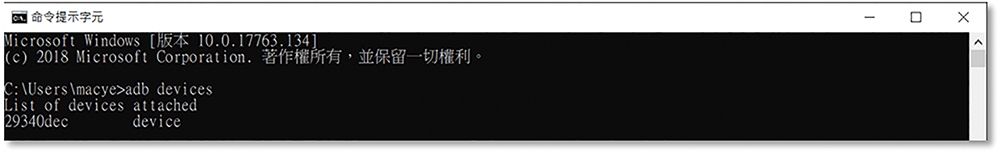

本文使用Android Debug Bridge(adb)提取惡意apk,Android Debug Bridge(adb)可至Android Developers網站下載(https://developer.android.com/studio/command-line/adb),首先將OPPO F1f智慧型手機的開發者模式開啟,並啟用USB偵錯,與安裝Android Debug Bridge(adb)的電腦以USB連結,此時可以使用「adb devices」指令來確認是否連結成功,如圖9所示。

圖9 執行「adb devices」指令。

圖9 執行「adb devices」指令。

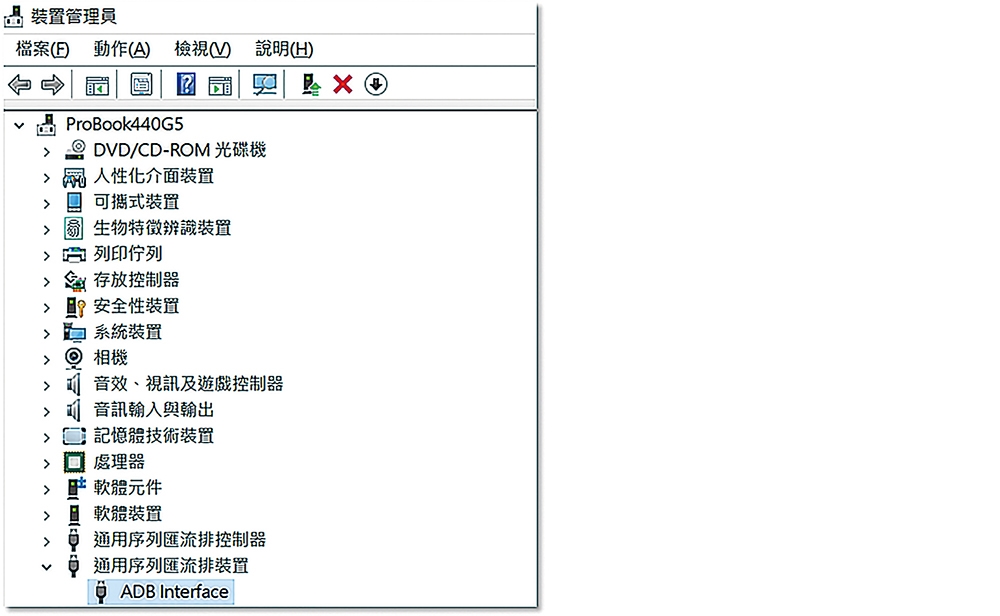

如果沒有顯示Device,則可至裝置管理員確認ADB驅動程式是否有正確安裝,如圖10所示,如未正確安裝,則至智慧型手機廠牌官方網站下載驅動程式再進行安裝。

圖10 ADB驅動程式安裝成功。

圖10 ADB驅動程式安裝成功。

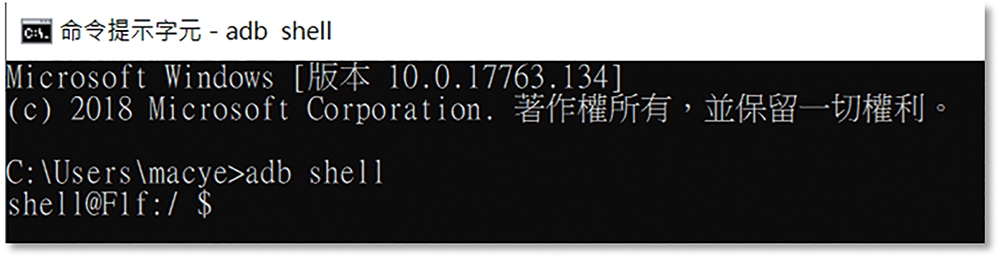

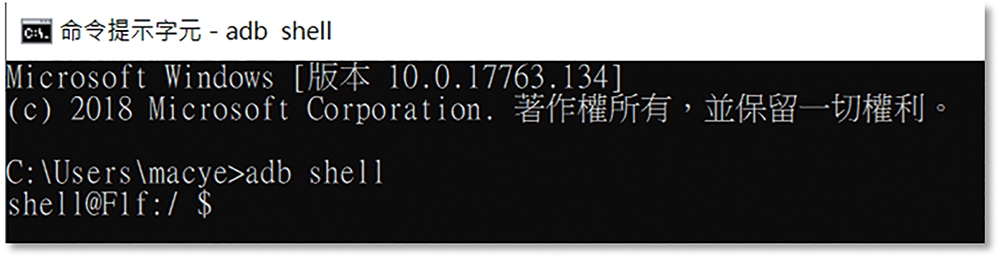

連結成功後,如圖11所示,使用「adb shell」指令進入Android環境。

圖11 執行「adb shell」指令進入Android環境。

圖11 執行「adb shell」指令進入Android環境。

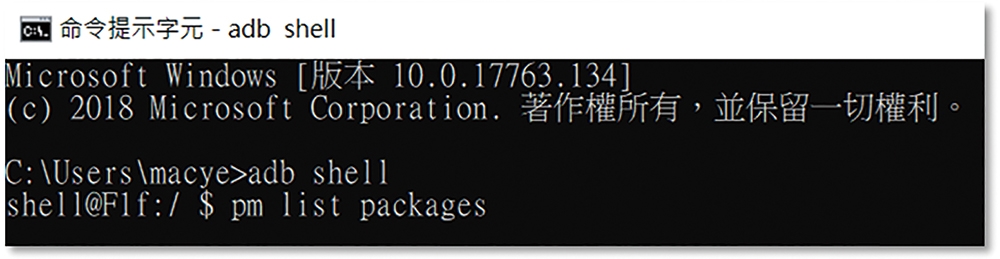

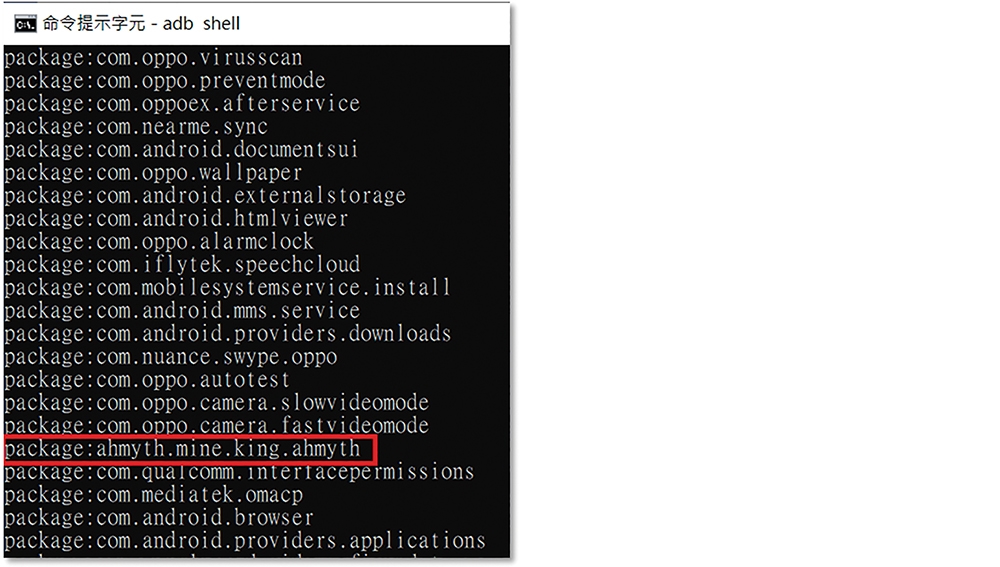

在Android環境中執行「pm list packages」指令,可以列出Android所安裝之程式套件名稱,如圖12所示。

圖12 列出Android所安裝的程式套件名稱。

圖12 列出Android所安裝的程式套件名稱。

從套件名稱中尋找可疑的套件名稱,其中發現一個套件名稱「package:ahmyth.mine.king.ahmyth」,如圖13所示。

圖13 發現可疑package:ahmyth.mine.king.ahmyth。

圖13 發現可疑package:ahmyth.mine.king.ahmyth。

接著,使用「pm path ahmyth.mine.king.ahmyth」指令取得程式套件apk之絕對位置「/data/APP/ahmyth.mine.king.ahmyth-l/base.apk」,如圖14所示。

圖14 執行pm path ahmyth.mine.king.ahmyth指令。

圖14 執行pm path ahmyth.mine.king.ahmyth指令。

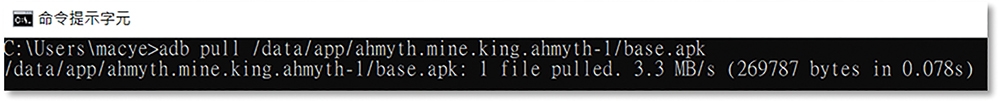

然後,使用「exit」指令回到Windows環境,執行「adb pull /data/APP/ahmyth.mine.king.ahmyth-l/base.apk」指令,將apk檔案提出至主機,如圖15所示。

圖15 執行「adb pull /data/APP/ahmyth.mine.king.ahmyth-l/base.apk」將apk檔案提出至主機。

圖15 執行「adb pull /data/APP/ahmyth.mine.king.ahmyth-l/base.apk」將apk檔案提出至主機。

APK分析

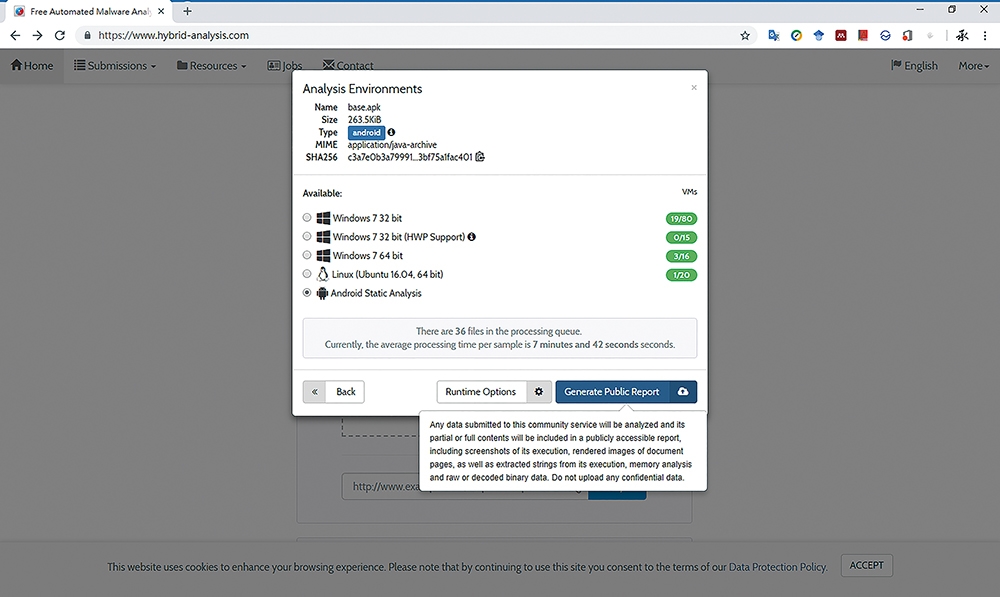

將提取出之「base.apk」上傳至Hybrid Analysis網站(網址為https://www.hybrid-analysis.com)進行分析,如圖16所示。

圖16 到Hybrid Analysis網站上傳apk檔。

圖16 到Hybrid Analysis網站上傳apk檔。

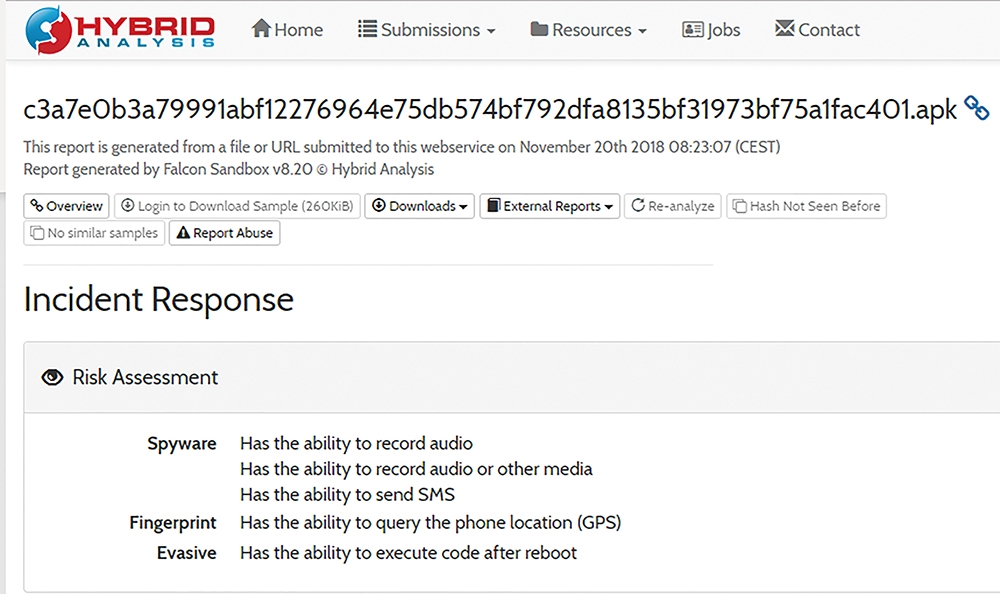

隨後,產生報告內容,網址為「https://www.hybrid-analysis.com/sample/c3a7e0b3a79991abf12276964e75db574bf792dfa8135bf31973bf75a1fac401/5bf3b6477ca3e14d1247fa97」,在Risk Assessment欄位內可得到apk的風險評定資訊,如圖17所示。

圖17 檢視Risk Assessment資訊。

圖17 檢視Risk Assessment資訊。