與隱私安全有關的資料抹除或網頁隱私瀏覽等應用程式能夠抹除敏感資料,但卻可能被非法份子拿來當作反鑑識工具。對此,本篇將介紹Android手機常見的反鑑識手法,並針對Android手機進行網頁隱私瀏覽鑑識,得以萃取關鍵的數位證據。

使用者可從App Store下載或從網路論壇取得反鑑識工具,用來保護用戶的隱私。然而,有心人士會針對所要的目的進行反鑑識操作,如干擾鑑識程序的進行、抹除入侵軌跡。進階的反鑑識程序往往需要透過Root來取得手機的最高權限。所謂Root最原先之意涵為Linux系統中最高使用者權限,藉由Root權限能夠修改系統核心的運作。

Android為Linux系統框架下所開發的原始碼,所以一併擁有Root相關的權限,通常Root程序對於Android手機影響甚鉅,當手機經過Root後能夠進行系統核心底層的操作,例如置換Android手機的第三方作業系統,來執行進階的反鑑識應用。

取得Android手機的Root權限方法很多,最常聽到的是刷機或是透過程式載入的方式,而這裡採用的方式為安裝第三方Recovery來取得Root權限。

一般來說,反鑑識技術是利用各種工具或技術,試圖銷毀、隱藏或混淆現場留下的入侵痕跡,甚至竄改或破壞數位證據來源,讓鑑識人員必須花更多的時間尋找證據源頭,更棘手的是,反鑑識也有可能對鑑識工具進行攻擊,增加鑑識工作的難度。

因此,以下將Android手機可能面臨的反鑑識手法歸類如下:

資料刪除

Android手機可外接記憶卡,使用者可以在手機內部的儲存空間與外部的記憶卡儲存空間進行資料刪除,資料的刪除可分為邏輯刪除與實體刪除。一般而言,手動進行的刪除簡訊、通話紀錄及即時通訊對話紀錄,都稱為邏輯刪除;實體刪除通常會利用資料抹除軟體來對資料儲存的磁碟分區進行多次的覆寫,而資料經過實體性刪除幾乎是無法復原的。

資料的竄改與硬體銷毀

手機資料竄改最古老也最廣為大眾喜愛的方式是修改通訊錄的聯絡人姓名,而常用的方法則是開啟各個通訊軟體的原始碼,找到對應的對話紀錄後,再進行修改回存動作。再者,若使用者不在乎手機的成本,可考慮採用硬體銷毀方式,直接將手機敲碎再丟入大海中。

手機的加密或隱藏

從遠古的手機SIM卡PIN碼的設定到現今的加密軟體,相關技術仍不斷地在進步,有關手機螢幕的解鎖密碼、隱私軟體的保險箱及解壓縮密碼等,都值得鑑識人員一探究竟。

竄改證據的來源

一般可透過反鑑識工具將數位證據所產生的路徑變更至其他路徑位置,換句話說,可透過反鑑識軟體將手機原本儲存照片的路徑,轉移到其他指定的路徑,讓鑑識人員在執行ADB指令萃取時,產生錯誤的結果,如圖1所示。

|

| ▲圖1 執行ADB指令仍找無路徑。 |

對鑑識工具的攻擊

反鑑識軟體可增加鑑識工具進行證據萃取時的延遲時間,導致鑑識工具產生錯誤的結果,因鑑識工具普遍存有最低容忍的萃取延遲時間,換言之,若某個鑑識工具在萃取表單欄位的最低容忍延遲時間為0.3毫秒(ms),而反鑑識軟體只要竄改某個欄位的紀錄值,如填塞數個無效字元方式,使該欄位的萃取時間大於0.3毫秒,就足以讓鑑識工具萃取失敗。

網頁隱私瀏覽器簡介

網頁瀏覽器的用途相當廣,支援RSS、AJAX、部落格及社群網路等Web 2.0技術,使用者可以透過瀏覽器連上Facebook隨時隨地與親朋好友分享生活點滴。然而,現今的生活環境相當重視隱私安全,許多網頁瀏覽器開發商紛紛推出隱私瀏覽器,可量身訂做用戶的隱私需求,並宣稱不會留下瀏覽紀錄、Cookie及快取等相關使用紀錄。

智慧型手機上的網頁瀏覽器能夠適應低頻寬、低記憶體的環境,使用行動瀏覽器技術,可以對行動裝置的網頁內容進行最佳化調適,並可對網頁內容放大或縮小,也能夠任意切換手機版與電腦版的輸出格式。

但由於手機採用行動網路或無線網路在訊號公開的環境下容易存在隱私風險,因此手機的網頁隱私瀏覽更顯得格外重要,一般常見的手機網頁瀏覽器提供隱私瀏覽模式的廠商有Chrome、Firefox、IE、Safari、Opera、Orweb、Proxy Browser For Android、Dolphin Browser等,目前使用率較高的是Google Chrome,以及手機原廠所搭配的瀏覽器,以Google Chrome為例,可開啟隱私瀏覽模式,如圖2所示。

|

| ▲圖2 在Chrome開啟隱私瀏覽模式。 |

Chrome隱私瀏覽模式可以保障使用者在瀏覽網頁相關的網址、信件的內容時私密訊息不被外流,但仍會留下很微小的跡證。除此之外,隱私瀏覽所新增的書籤及下載的檔案還是會保留在手機端。

手機隱私瀏覽之反鑑識手法

手機的網頁隱私瀏覽模式廣受大眾所用,目前已有相關的鑑識方法能夠成功地萃取出數位證據。但隨著反鑑識手法日新月異,傳統的鑑識方式仍受到打擊,導致取證不易,以下將介紹手機隱私瀏覽的鑑識方法及其反鑑識手段。

手機隱私瀏覽之鑑識方法

這裡選用目前頗受歡迎的紅米Note 4G手機(型號HM NOTE 1LTE1)搭配Android 4.4.4系統,安裝Google Chrome瀏覽器之後開啟隱私瀏覽模式,進行一系列操作,如網站瀏覽、搜尋關鍵字、登入Facebook帳號及Facebook搜尋人名等相關操作。

接著開始進行鑑識程序,在萃取證據之前必須先安裝Root Browser軟體,以方便進行Live Forensics,但前提是手機必須先Root取得最高權限。

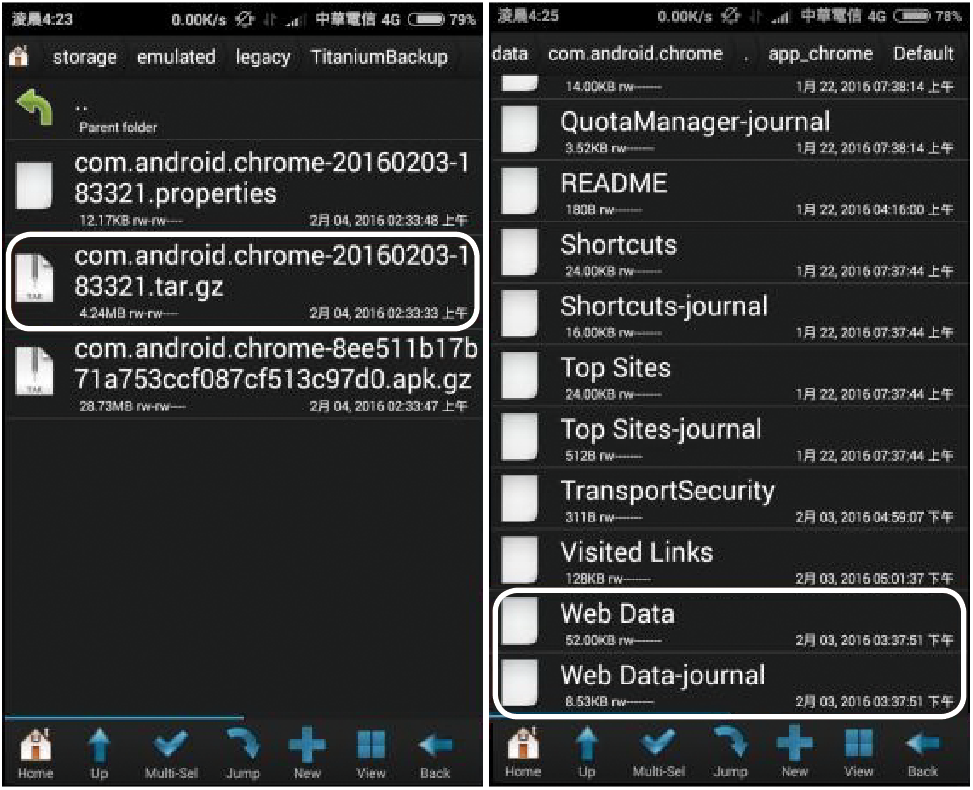

開啟Root Browser,即可看到Google Chrome瀏覽器應用程式內的檔案,可利用Titanium Backup備份軟體將檔案備份下來,方便在電腦端進行鑑識分析。

備份完成後,透過Root Browser檢視

com.android.chrome-20160203-183321.tar.gz檔案,可發現子目錄下有些微的數位跡證,如圖3所示。

|

| ▲圖3 備份Chrome瀏覽器的數位證據。 |