與隱私安全有關的資料抹除或網頁隱私瀏覽等應用程式能夠抹除敏感資料,但卻可能被非法份子拿來當作反鑑識工具。對此,本篇將介紹Android手機常見的反鑑識手法,並針對Android手機進行網頁隱私瀏覽鑑識,得以萃取關鍵的數位證據。

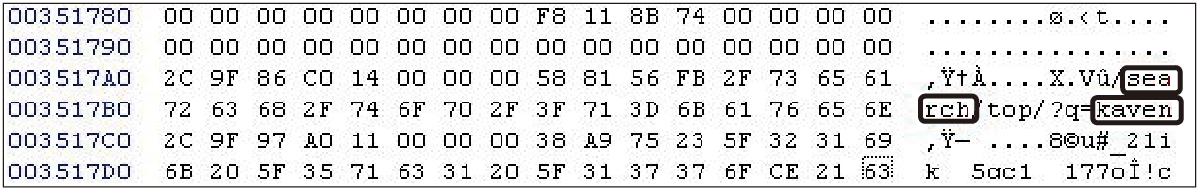

此外,「search」關鍵字也可以找到Facebook曾搜尋過的人物,如圖10所示。

|

| ▲圖10 從記憶體中找到Facebook曾搜尋過的人物。 |

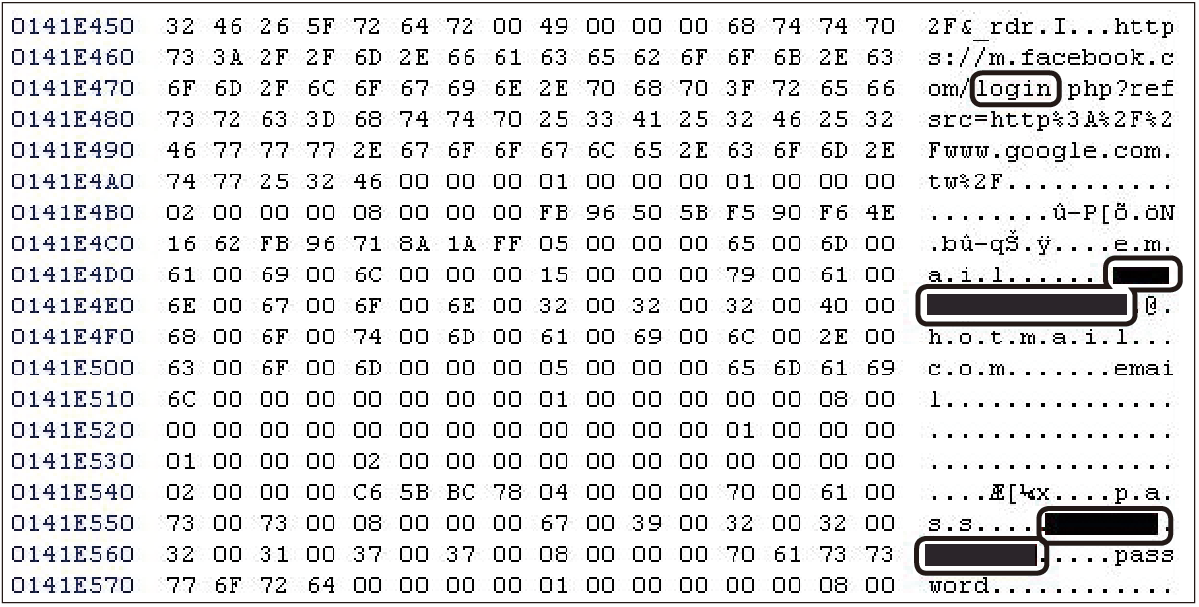

接著,以多組已知的使用者密碼作為關鍵字進行搜尋,經由多次的測試和觀察,歸納出密碼附近常出現的關鍵字,例如透過輸入關鍵字「login」對記憶體搜尋,可找到Facebook登入的帳號與密碼,如圖11所示。

|

| ▲圖11 輸入關鍵字「login」找到Facebook帳號密碼。 |

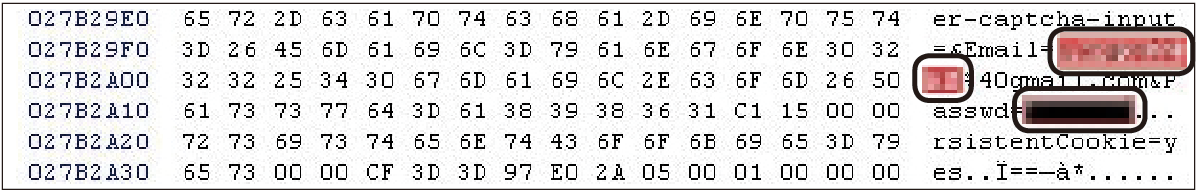

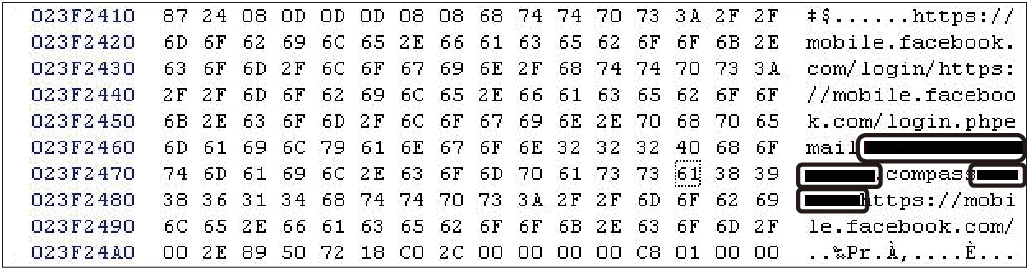

接下來連Gmail也不要放過,輸入關鍵字「mail」逐一搜尋記憶體,可找到Gmail的登入帳號與密碼,如圖12所示。

|

| ▲圖12 從記憶體當中找到Gmail的帳號密碼。 |

從實驗的結果顯示,記憶體鑑識可以找到關鍵的數位跡證(如帳號、密碼),其鑑識程序有別於傳統的數位鑑識流程,記憶體鑑識較注重於取證的時機與資料分析的過程,因為它具有揮發性質,所以必須在手機開機的情況下進行取證作業,而且記憶體容易隨著時間進行釋放,若能在第一時間即時地進行記憶體跡證萃取,將有助於鑑識人員取得重要的關鍵證據。

透過實例演練 找出關鍵證據

根據接獲的線報,社群網站Facebook粉絲團留言疑似有販售槍枝訊息,經調查人員長期的蒐證,鎖定新北市ICEA餐廳的員工可能涉案,辦案人員過濾出可能進行交易的時間與地點並暗中監控,成功地在餐廳外逮捕嫌犯甲君,在背包內起獲德國製「華爾瑟P99」、奧地利製「克拉克」等兩把槍械。

調查後發現,嫌犯甲君進入餐廳後,隨即轉往監視器死角,並與販賣槍械的餐廳員工見面,再以「死轉手」(為一種情報術語,即是將情資放在約定的地方,再由對方自行取回,可用來避免上游被抓)的方式得知取槍地點,甲君於化妝室取走藏在掃具間桶子內的槍械後,準備從停車場離開時遭逮捕。

辦案人員在背包內起出槍械,也在車上搜出毒品K他命兩小包,以及Android手機一枚,研判相關線索可能藏匿於手機當中。為了追查出上游槍枝來源,將手機交由現場鑑識人員進行勘驗,初步檢驗該智慧型手機為開機狀態,且Android系統已擁有Root最高權限,鑑識人員在合法的鑑識程序下透過鑑識工具進行備份還原與證據萃取,但卻找不到關鍵證據,合理研判相關的犯罪訊息與關鍵證據已經被抹除。

因為手機仍在開機狀態,並且在第一時間取得嫌犯的智慧型手機,於是鑑識人員開始進行記憶體鑑識,試圖找出與案情有關的數位跡證:

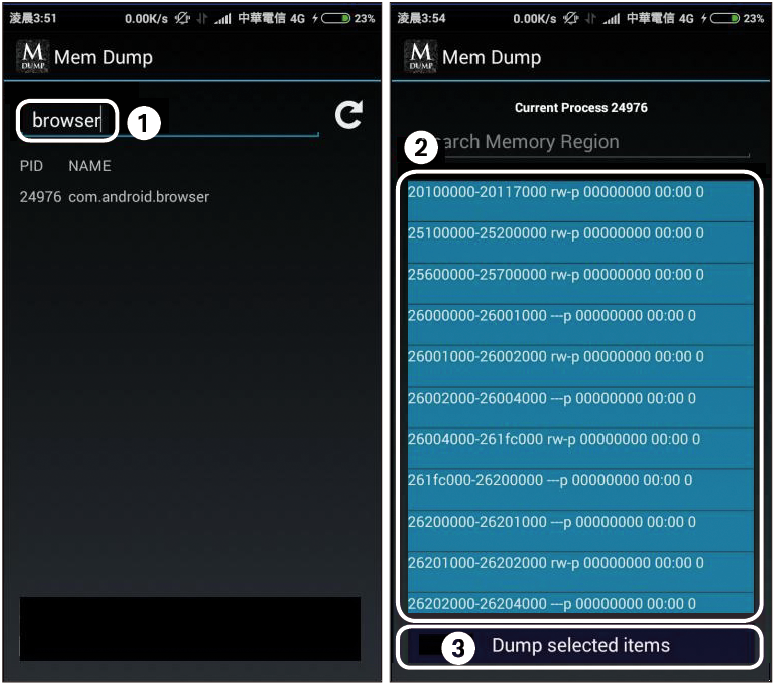

手機在已Root最高權限的前提之下安裝Memory Dump應用程式,透過輸入關鍵字「browser」進行搜尋,找到瀏覽器com.android.browser所占用的記憶體空間,接著選取全部記憶體分頁,並按下〔Dump〕開始萃取記憶體,如圖13所示。

|

| ▲圖13 萃取手機瀏覽器的記憶體分頁。 |

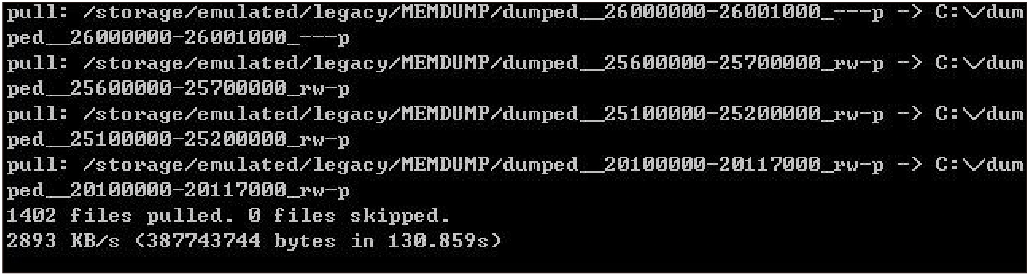

記憶體萃取完成之後,將MEMDUMP檔案透過ADB指令上傳至電腦端,如圖14所示。

|

| ▲圖14 將MEMDUMP檔案透過ADB上傳至電腦端。 |

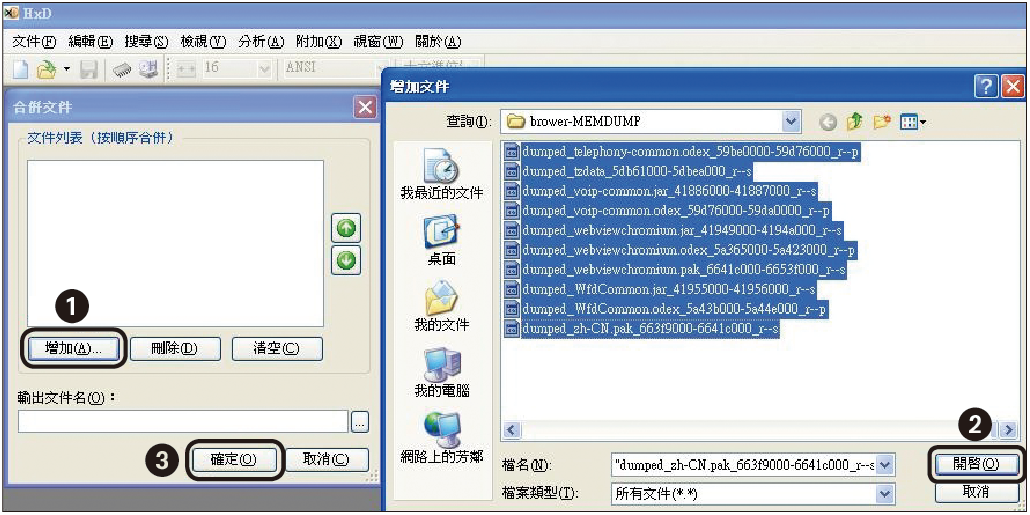

透過HxD 16進位編輯器將多個記憶體分頁合併成一個分頁,如圖15所示。

|

| ▲圖15 合併多個記憶體分頁。 |

開啟合併之後的記憶體分頁,並輸入「login」、「compass」等關鍵字進行搜尋,可順利地找到手機瀏覽器中登入Facebook的帳號密碼,如圖16所示。

|

| ▲圖16 從記憶體中找到Facebook的登入帳號與密碼。 |

完成前面步驟發現之Facebook的帳號及密碼執行登入後,針對與案情有關的對話紀錄進行鎖定清查,如ICEA餐廳字眼,發現兩人的訊息對話紀錄,從對話紀錄中得知嫌犯與涉案的餐廳員工的犯罪跡證,如圖17所示,從訊息當中可得知涉案之餐廳員工的身分,及其後續的行蹤為何,有利於追查槍枝買賣上游之來源。

|

| ▲圖17 Facebook訊息的犯罪跡證。 |

在本案例中,網頁隱私瀏覽器中有登入的痕跡,考量嫌犯在使用手機的過程中可能擁有多組Facebook帳號密碼來替換使用,所以鑑識人員必須採取即時的記憶體採證來因應反鑑識技術的手法,案經使用Memory Dump進行記憶體傾印,並透過HxD對記憶體分頁進行合併,再進行關鍵字搜尋,即找出關鍵的犯罪跡證。

結語

智慧型手機的網頁隱私瀏覽在網路上能保障隱私安全,反之,也帶給鑑識人員一大挑戰,反鑑識手法可能造成鑑識來源失效,使得傳統的手機備份取證方式面臨許多瓶頸。為了有效因應反鑑識手段,本文透過Android手機進行的記憶體萃取分析,從遭受到反鑑識攻擊的手機中進行鑑識程序,並以科技犯罪案例來說明數位鑑識的調查,得以萃取出關鍵的數位證據。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>