目前開源滲透測試工具有很多,但一部分僅有文字介面,不易判讀偵測結果,另外每一個滲透測試工具的測試項目及強項也有所不同,造成管理者在使用和整合上的不便。如果有共通的平台可以整合這些資訊,就能夠帶來許多便利性,而本文介紹的IVRE就是這類工具。

--routable: 伺服器可以抵達的設備(路由有通,但不代表對方電腦一定是活著的)

--limit:限制掃描的數量

--country:指定要掃描的國家

--output:指定要輸出的格式

它會呼叫Nmap進行隨機的IP掃描,並且限制在屬於台灣的100個IP。掃描完成後,會將結果存放在「/scans」目錄中,以此例而言,會存放在「/scans/COUNTRY-TW」目錄內。

在匯入資料時,只能針對有up的站台匯入,所以測試的站台數量不要太少,若無up站台,就無法呈現資料於網頁上。以此例而言,雖然指定100台電腦,但實際上能掃到資料的只有6部電腦。依站台數量,需要一定時間的掃描時間。在掃描完成後,會發現在ivreclient的Shell輸入指令時不會顯示在畫面上,此時可以先「exit」,將所有Container停止再重新「vagrant up --no-parallel」,最後再重新「attach ivreclient」,原本看不到的輸入指令又會出現了,較易於操作。

接著,將掃描結果匯入:

ivre scan2db -c TW-001 -s MyFirstTest -r

/scans/COUNTRY-TW/up/

-c:後面接的是分類的名稱,請自行定義以利管理。

-s:指的是掃描結果的命名,可自行取名以利識別。

-r:後面接的是要匯入的路徑

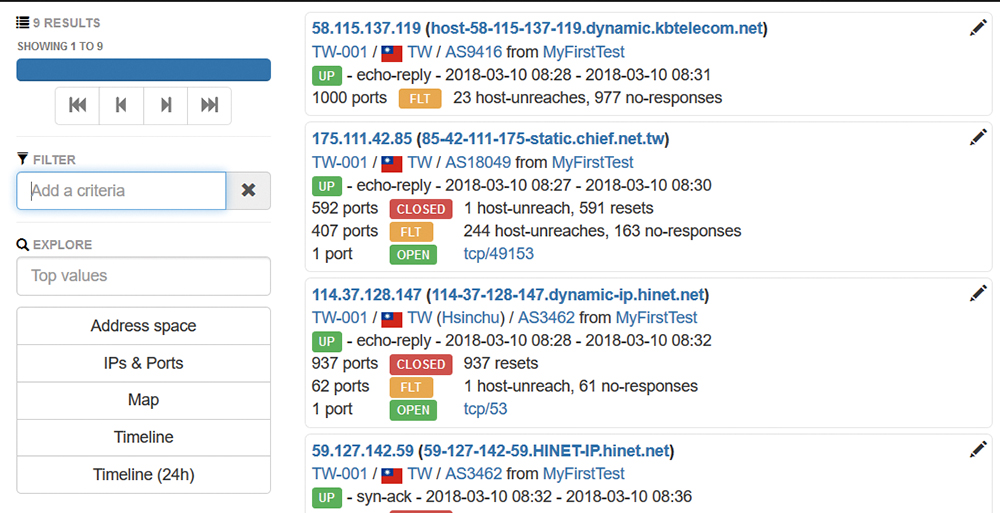

然後,再回到網頁的介面,此時就可看到Nmap的掃描結果在網頁已經可以查看,如圖3所示。

|

| ▲圖3 IVRE匯入Nmap掃描結果。 |

IVRE功能解說

接著,介紹操作IVRE時可能會使用到的幾項功能。

換頁功能

網頁左上角的介面很像媒體撥放器的介面,提供展視資料換頁功能,IVRE預設一頁展示10筆資料,若資料超過一頁,可透過此功能做頁面的更換。

篩選功能

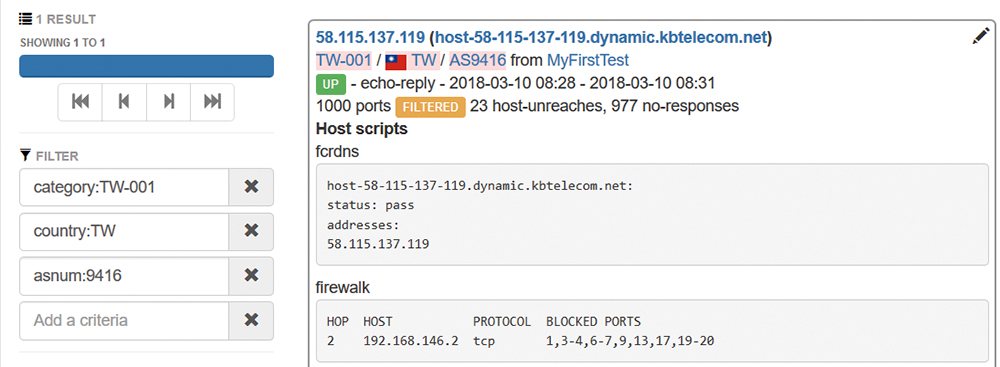

網頁左側的FILTER,可將資料再做更進一步的篩選。依序點選圖3中的TW-001、TW以及AS9416,IVRE會自動套用至FILTER,最後剩下一筆資料時,就會直接顯示其詳細的掃描結果,如圖4所示。

|

| ▲圖4 利用FILTER功能篩選出需要的資料。 |

若有掃描到該設備對外服務的Port,亦可直接點選進行過濾,就能夠查看其掃描結果。此外,也可以點選圖3或圖4中的筆形圖示,進行相關註記,以便後續維護或追蹤。

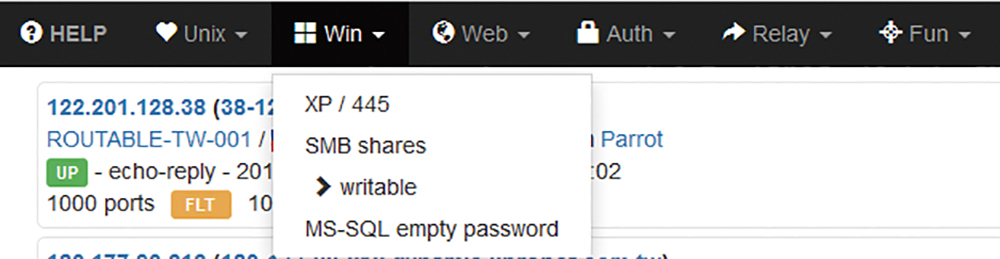

漏洞篩選

同樣地,也可以點選上方工作列進行相關漏洞的篩選,如圖5所示。除了一些常見的漏洞外,在Fun的部分甚至可以篩選使用預設密碼或者沒有設定密碼的Web CAM。當然,上面選單的篩選和分類的篩選效果是可以累加的。

|

| ▲圖5 篩選常見的漏洞。 |

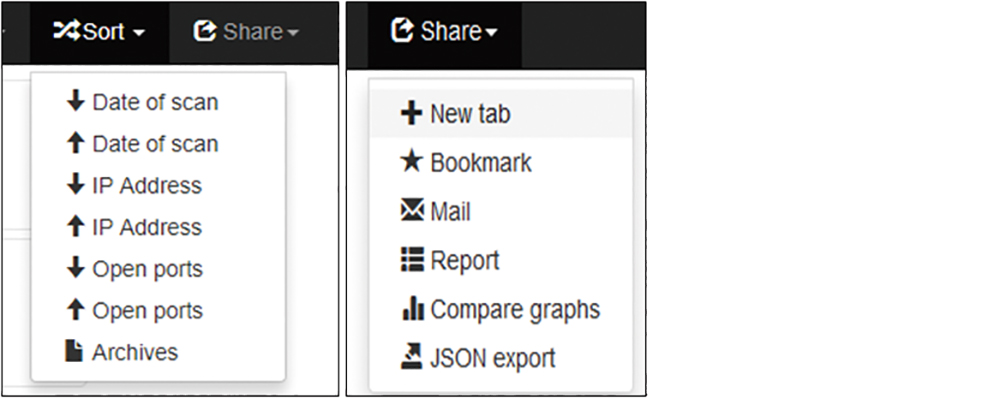

排序及分享功能

同樣是上方工作列的Sort和Share,Sort可依日期、IP及Port做正向及反向排序,而Share,可透過Mail、Report、JSON Export的方式輸出,如圖6所示。

|

| ▲圖6 可用的Sort和Share功能。 |

統計功能

左下角的功能大抵是一些統計結果,例如IP的分配、所在的國家等資訊,項次如圖7所示。

|

| ▲圖7 統計功能。 |

Nmap操作示範

可以使用Nmap針對公司內部網路進行檢查,甚至也可對家中的網路設備及電腦使用各種不同的工具進行交叉比對,從而發現一些隱藏的問題。

舉例而言,以下列指令針對192.168.1.0/24進行掃描:

ivre runscans --network 192.168.1.0/24

--output=XMLFork

在掃描完成後,匯入掃描結果:

ivre scan2db -c home -s home01 -r /scans/

NET-192.168.1.0_24/up/

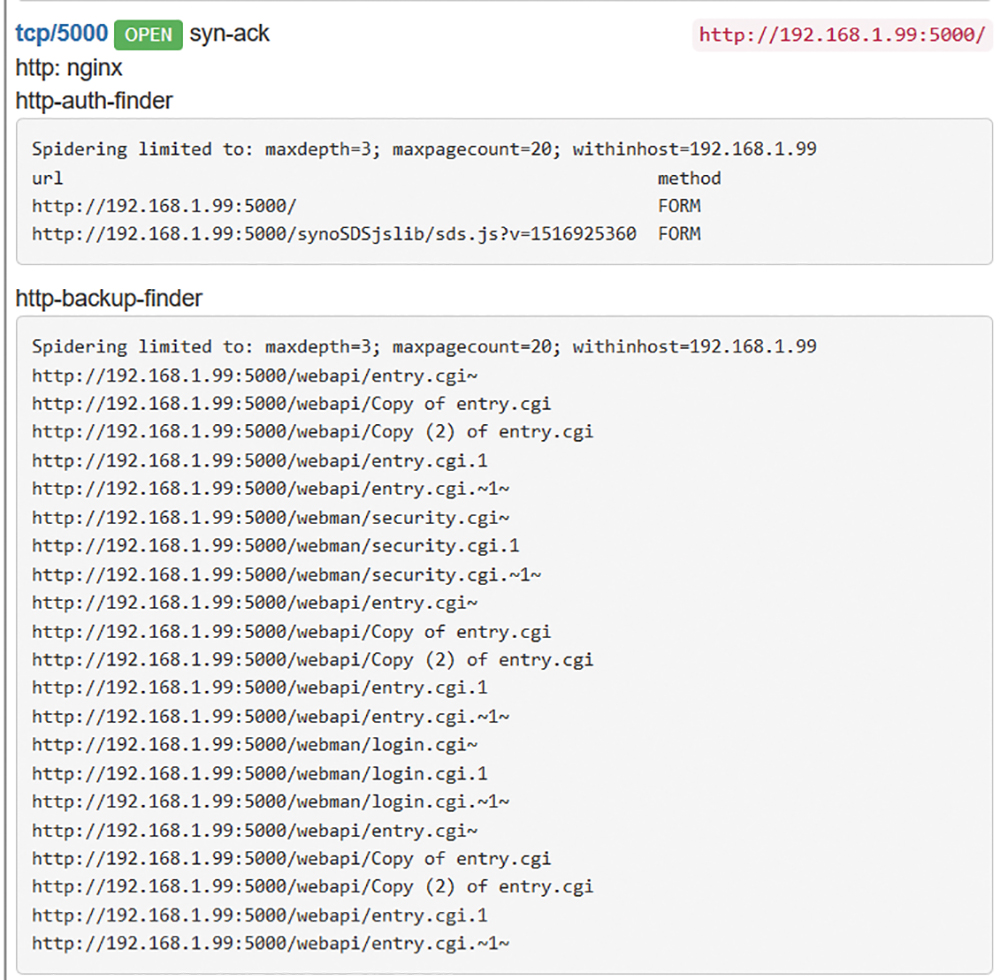

資料匯入後,就可以查看目前192.168.1.0/24網路中的機器有哪些資訊可以被掃描出來。在此,針對192.168.1.99的Port 5000查看其掃描及測試的結果,如圖8所示,Nmap也會針對常見的資安問題進行檢查。

|

| ▲圖8 192.168.1.99的Port 5000各項測試。 |

結語

IVRE可以結合眾多的掃描工具,在此先做簡單的介紹,之後的章節再一一示範如何使用主動式弱點掃描工具Zmap,以及被動式檢查工具Bro與p0f進行網路設備、電腦及伺服器的弱點偵測,另外也計畫介紹Flow Analysis及網路流量分析的功能。

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>