惡意軟體、電子郵件威脅、沙箱規避策略、濫用雲端服務、IoT/DDoS攻擊、安全漏洞等等網路安全威脅逐年增加,不但受害範圍持續擴大,災情也日益嚴重,為網路服務的推展極為不利,在思科所做的2018年度網路安全報告中將詳細分析目前及未來可能面對的情況。

攻擊者巧妙選擇使用「document_close」事件。其得利於Microsoft Office內建的巨集功能,並巧妙運用使用者傾向於打開自己認為與自身相關附件的心理。一旦使用者意識到附件與他們無關,就會關閉文件,進而觸發惡意軟體隱藏位置的巨集。

有些攻擊者透過偽裝存在惡意酬載的文件類型來規避沙箱機制。例如,2017年5月發生的重大攻擊,是針對嵌入PDF檔案中的惡意Word文件所發動的。這些文件可以繞過沙箱機制,因為這些沙箱只會偵測和開啟PDF,而不會開啟和分析內嵌的Word文件。PDF文件通常包含引誘因素,誘使使用者按下並開啟Word文件,進而觸發惡意行為。如果所面對的沙箱機制並不會開啟和分析嵌入PDF中的文件,攻擊者就可以使用此技術來規避。

濫用雲端服務和其他合法資源

將應用程式、資料和識別身分移至雲端時,資安團隊必須管理對傳統網路週邊失去控制所涉及的風險。面對雲端和物聯網環境不斷發展與擴張,資安團隊無法兩者兼顧,攻擊者正是利用這一點來發動攻擊。資安團隊之所以無法面面俱到,其中一個原因在於無法清楚劃分這些環境防護責任的歸屬。

為了迎接這個挑戰,企業可能需要結合最佳做法、機器學習等先進的資安技術,甚至一些實驗性方法,這取決於他們用於業務的服務,以及這個領域中威脅的演進程度。

將合法資源惡意使用於後門C2

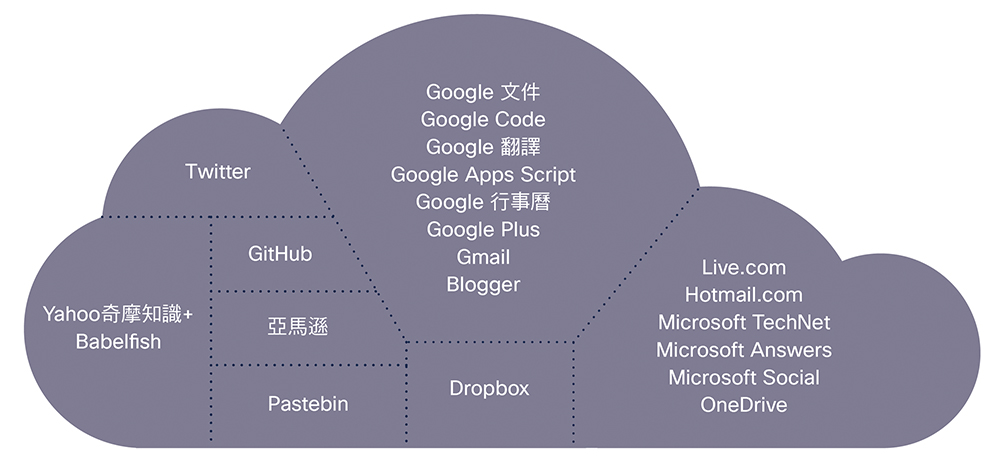

當威脅行動使用合法的命令和控制(C2)服務時,惡意軟體網路流量會模仿合法網路流量的行為,導致資安團隊幾乎無法加以識別。攻擊者有大量的網際網路「噪音」作為掩護,因為今天很多人須仰賴像Google文件和Dropbox這樣的服務來進行作業,不管這些服務是否是由他們的雇主提供或通過系統認可。

圖11顯示思科的合作夥伴和威脅情報提供者Anomali的研究人員在過去幾年中發現在惡意軟體後門C2架構中使用的一些眾所周知的合法服務。(請注意!這類服務在打擊濫用時面臨兩難,因為提高使用者設定帳戶和使用服務的難度會對其營利能力產生負面影響)

|

| ▲ 圖11 C2惡意軟體濫用的部分合法服務。(資料來源:Anomali) |

企業是否能夠單從業務角度,考慮封鎖諸如Twitter或Google這類合法的網際網路服務?由於SSL解密的成本高,就企業規模來說不見得可行。因此,惡意軟體將其通訊內容隱藏在加密流量中,這使得資安團隊很難(甚至不可能)識別惡意流量。

攻擊者不需要註冊網域,因為合法服務帳戶會被視為初始C2位址。此外,他們不太可能繼續註冊SSL憑證或使用C2架構自我簽名的SSL憑證。對基於新生成和新註冊網域,以及與網域相關聯連結之憑證和IP位址的信譽過濾和指標黑名單的指標摘要,這兩種趨勢顯然會對其產生負面影響。

從各方資源擷取最佳價值

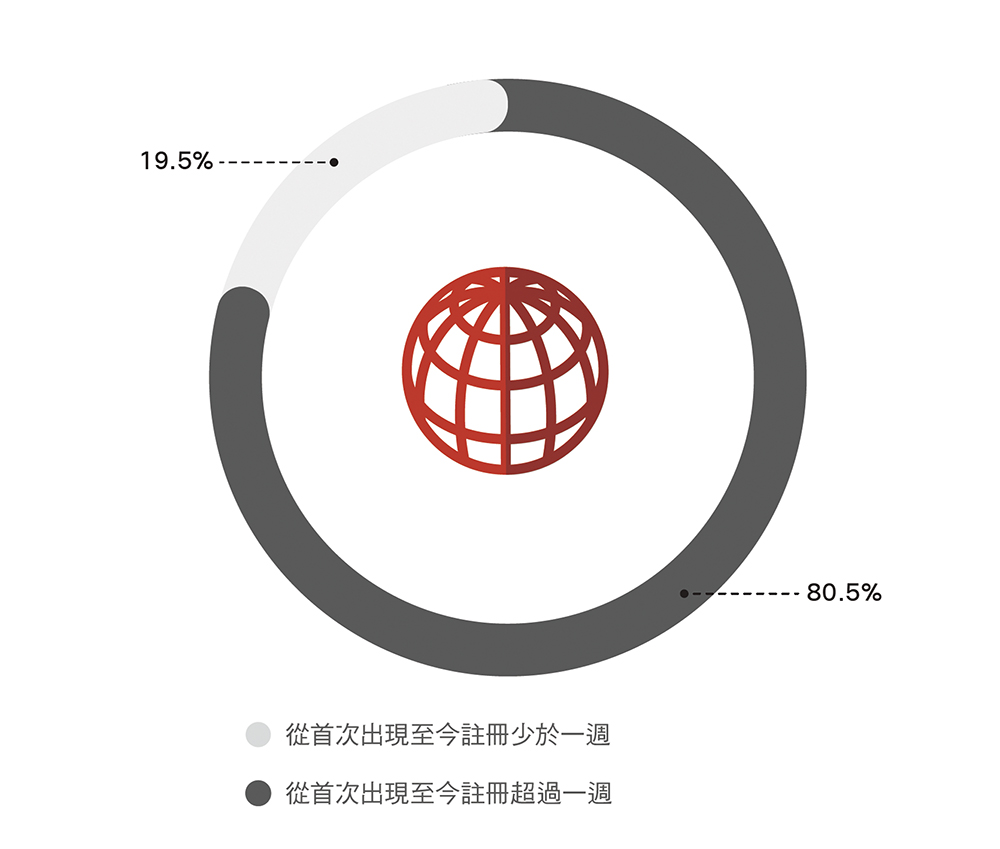

雖然大多數攻擊者為他們的攻擊行動建立了新網域,但許多攻擊者會專注於從一個網域發動多起攻擊行動,藉此獲得最佳的投資報酬。攻擊者可能在註冊後將網域閒置幾天、幾個月,甚至好幾年,等待適當的使用時機。然而,思科威脅研究部門觀察到,相當多的惡意網域(大約20%)在註冊後不到一週的時間內便立即投入攻擊行動,如圖12所示。

|

| ▲ 圖12 RLD註冊時間。(資料來源:思科資安研究部門) |

在分析的惡意網域中,近60%都與垃圾郵件活動有關。將近五分之一的網域與惡意廣告活動有關。惡意廣告已成為引導使用者進入攻擊套件(包括散布勒索軟體的套件)的基本工具。與網域相關的老舊技術,可用於製作惡意廣告活動,包括網域遮蔽。攻擊者可利用這種技術竊取合法的網域帳戶認證,以建立針對惡意伺服器的子網域。

另一種策略是濫用免費的動態DNS服務來產生惡意網域和子網域。這讓威脅執行者能夠透過不斷變化的主機IP(受感染的使用者電腦,或遭受入侵的公共網站)傳送惡意酬載。

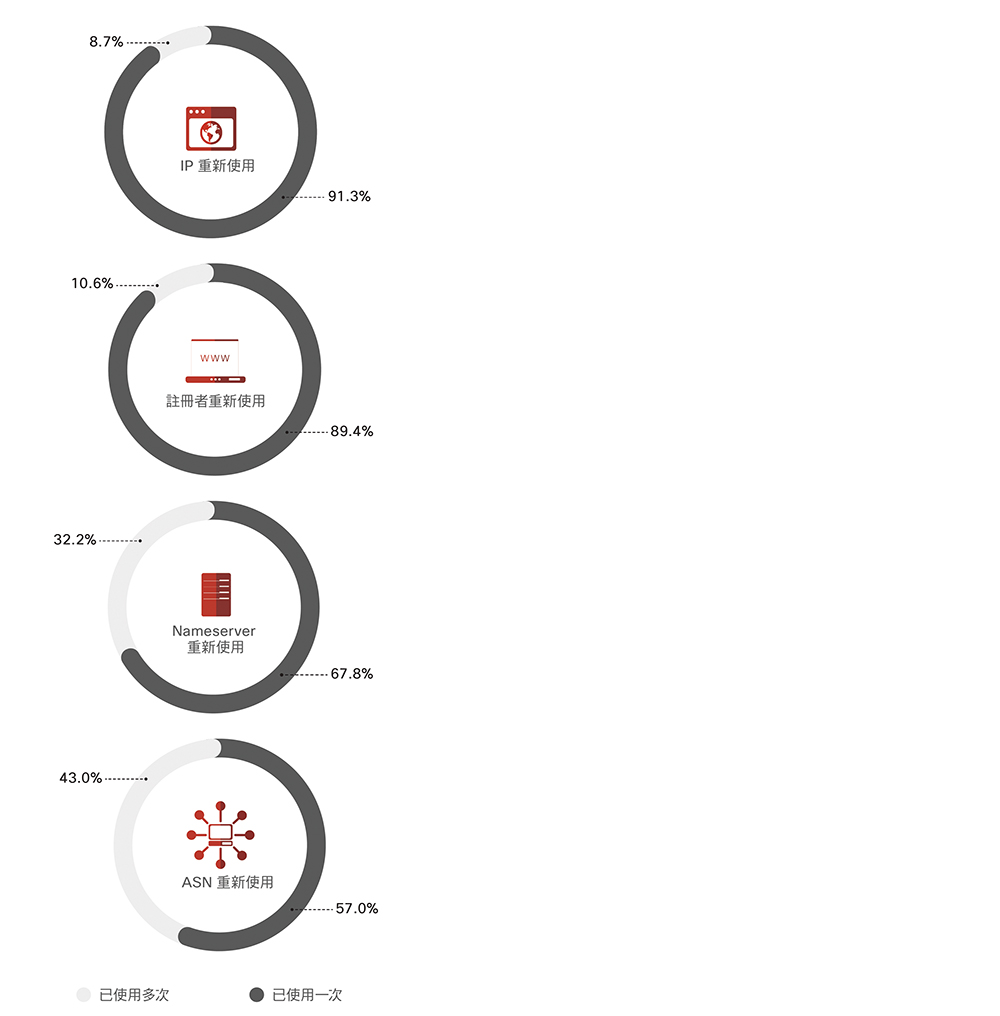

範例中的惡意RLD似乎也重複使用基礎架構資源,例如註冊者電子郵件地址、IP位址、自發系統編號(ASN),以及名稱伺服器,如圖13所示。研究人員指稱,這進一步證明了對手試圖從他們在新網域的投資中獲得最大價值並保留資源。例如,一個IP位址可以由多個網域使用。因此,為攻擊活動奠定基礎的攻擊者可能會決定投資幾個IP位址和一系列網域名稱,而非投資成本更高的伺服器。

|

| ▲ 圖13 惡意RLD重新使用基礎架構。(資料來源:思科資安研究部門) |