惡意軟體、電子郵件威脅、沙箱規避策略、濫用雲端服務、IoT/DDoS攻擊、安全漏洞等等網路安全威脅逐年增加,不但受害範圍持續擴大,災情也日益嚴重,為網路服務的推展極為不利,在思科所做的2018年度網路安全報告中將詳細分析目前及未來可能面對的情況。

思科威脅研究人員報告顯示,Necurs殭屍網路是全球垃圾郵件總量的主要貢獻者,相當活躍,但是在1月至4月期間傳送的垃圾郵件數量較少。5月份,殭屍網路透過大規模的垃圾郵件攻擊活動傳送Jaff勒索軟體。攻擊活動主要是附有嵌入式惡意Microsoft Office文件的PDF檔,以及Jaff勒索軟體的初始下載工具。

資安研究人員在Jaff發現了一個漏洞,讓他們得以建立解碼器,迫使Necurs的操作員迅速返回,傳送其常用的一個名為「Locky」的勒索軟體。Necurs背後的惡意行動者需要回頭使用Locky的時間,恰好與6月前兩週所觀察到全球垃圾郵件數量顯著下降的現象相符。

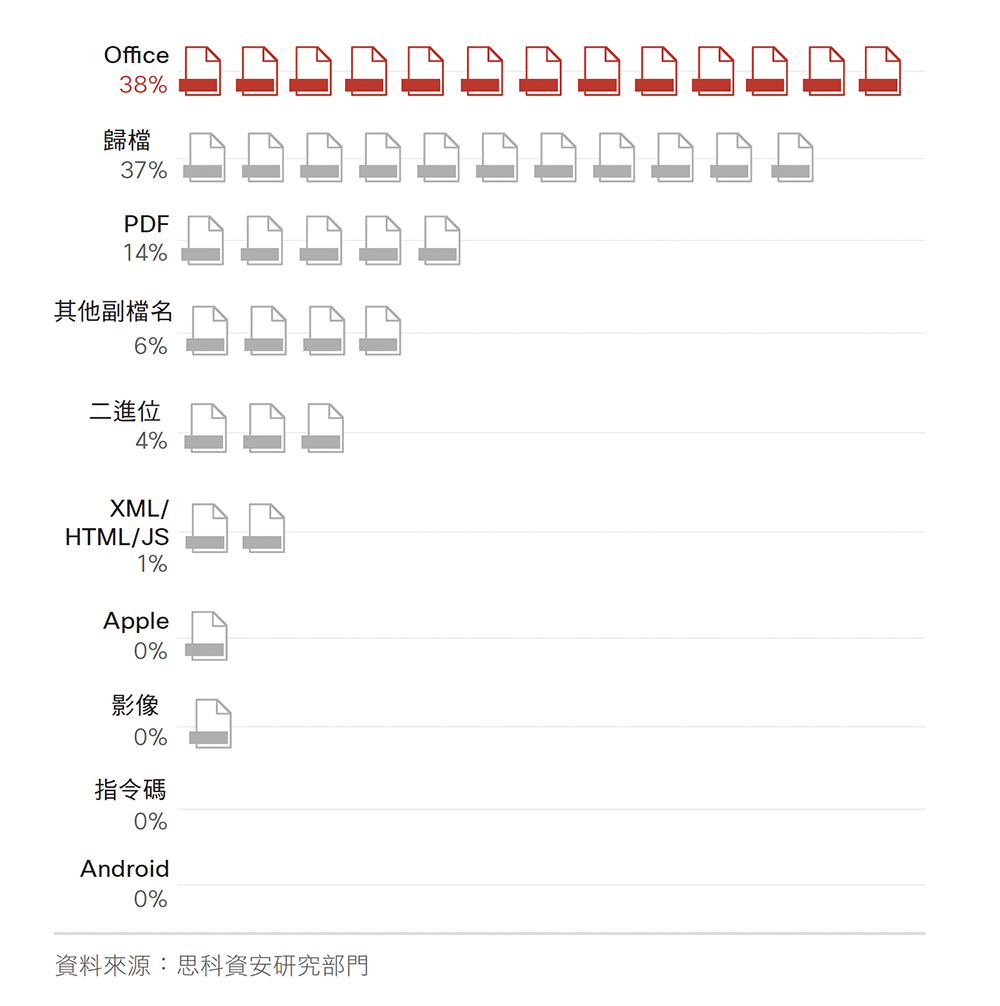

常見惡意檔案附檔名

思科威脅研究人員分析了2017年從1月到9月的電子郵件遙測資料,找出常見的惡意軟體家族中最常使用的電子郵件文件惡意檔案附檔名的類型。該分析列出了前十名,其中最普遍的一組惡意檔案附檔名(占38%)為Microsoft Office格式,例如Word、PowerPoint和Excel(圖6)。

|

| ▲ 圖6 十大惡意檔案副檔名,2017年1月至9月。(資料來源:思科資安研究部門) |

封存檔(如.zip和.jar)大約占了研究中觀察到的所有惡意檔案副檔名的37%。攻擊者大量使用封存檔並不令人意外,因為這是惡意軟體長期以來一直慣用的隱藏位置。使用者必須打開封存檔才能查看內容,這在許多威脅感染鏈中都是一個相當重要的步驟。惡意封存檔也經常讓自動分析工具鎩羽而歸,特別是當它們包含需要使用者互動才能啟動的威脅時。攻擊者還會使用像.7z和.rar這種晦澀不明的檔案類型來躲避偵測。惡意的PDF檔副檔名在分析中排名前三名,在觀察的惡意檔案副檔名中占了將近14%。

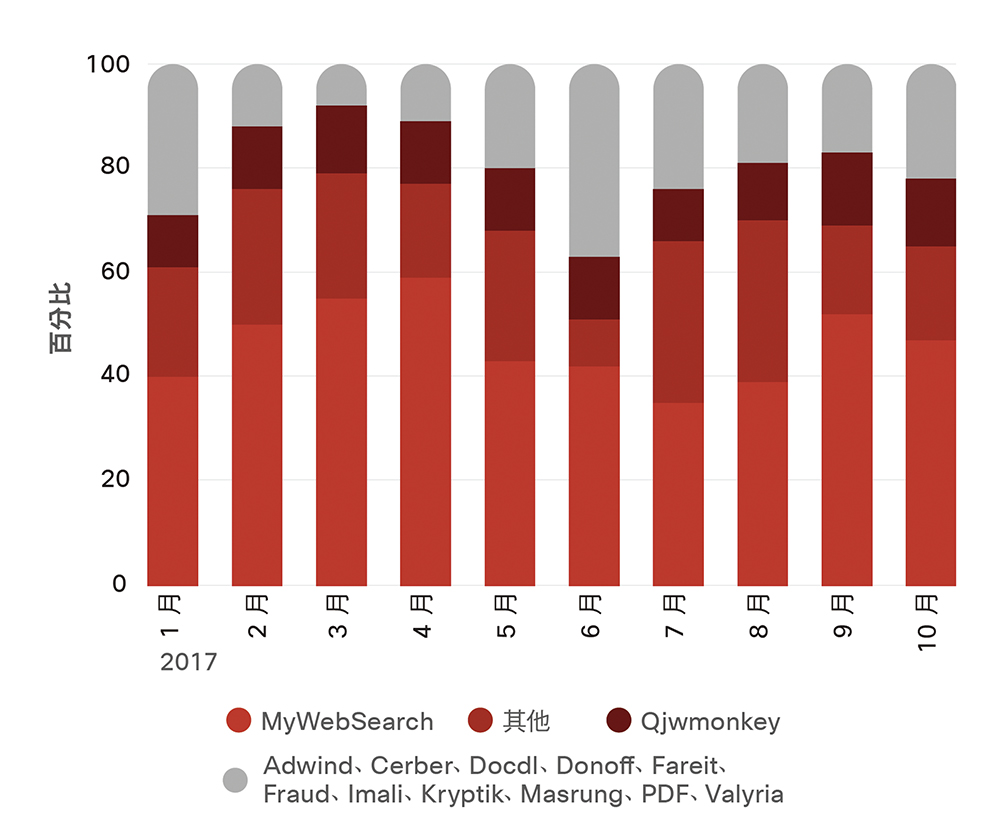

在研究中,「其他副檔名」這一類包括幾個知名的惡意軟體類型。但是,MyWebSearch是其中最活躍的成員。它偽裝成實用的工具列,但其實是惡意廣告軟體和瀏覽器綁架程式,如圖7所示。它僅使用.exe檔副檔名,有時候一個月只使用一個類型。可能有害的應用程式(PUA)已經存在多年,並感染了不同類型的瀏覽器。它經常是與詐欺軟體程式綑綁在一起,而且可能會讓使用者暴露在於惡意廣告當中。

|

| ▲ 圖7 「其他附檔名」愛用者MyWebSearch。(資料來源:思科資安研究部門)

|

針對惡意檔案副檔名類型的分析結果顯示,即使是在當今複雜而細膩的威脅環境中,電子郵件仍然是散布惡意軟體的重要管道。對於企業來說,基準防禦策略包括:

‧執行強大而全面的電子郵件安全防護措施。

‧教育使用者在網路釣魚電子郵件和垃圾郵件中的惡意附件和連結所可能造成的威脅。

社交工程仍是啟動關鍵

網路釣魚和魚叉式網路釣魚是竊取使用者憑據和其他敏感資訊的常用策略,因為往往能成功奏效。事實上,網路釣魚和魚叉式網路釣魚電子郵件是近年來幾宗最大型、最引人注目的攻擊行動的根源。2017年的兩個例子就是針對Gmail使用者的廣泛攻擊,以及對愛爾蘭能源系統發動駭客攻擊。

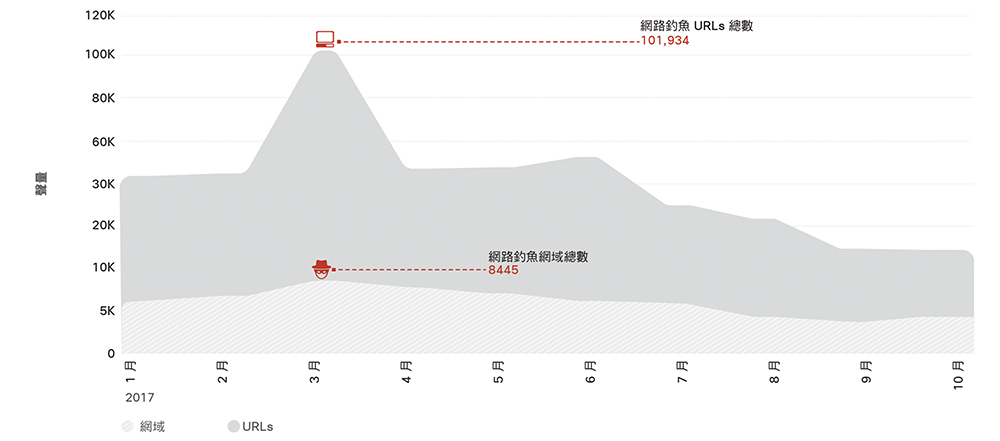

為了衡量網路釣魚網址和網路釣魚網域在當今網際網路上的普遍程度,思科威脅研究人員調查了不同來源的資料,檢查使用者透過社區型反釣魚威脅情報所提交的潛在「釣魚」電子郵件。

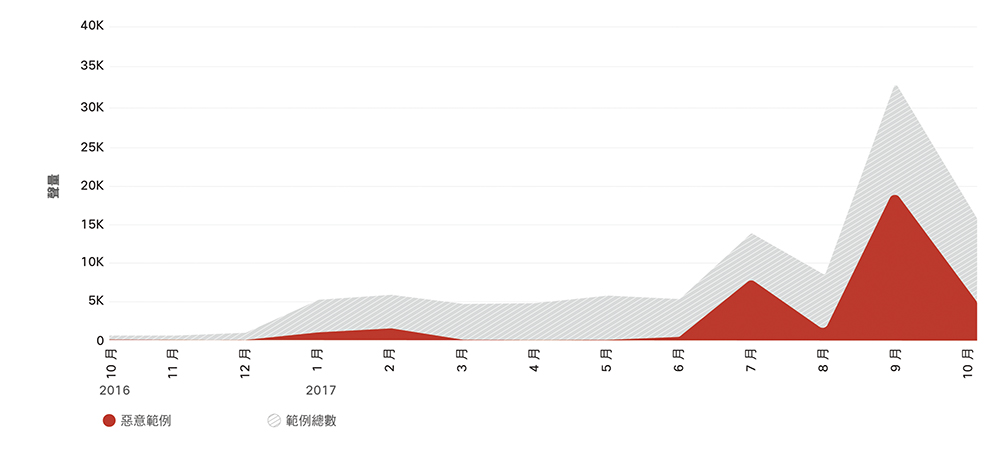

圖8顯示2017年1月至10月間所觀察到的網路釣魚網址和網路釣魚網域的數量。3月和6月的峰值,可以歸因於兩個不同的攻擊行動。第一次是針對大型電信服務供應商的使用者發動攻擊。在第二次攻擊行動,也是6月最活躍的一次,威脅行動者使用英國合法稅務機構的名稱來掩飾自身行為。他們採用了12個頂層網域(TLD)名稱。其中的十一個網域是具有六個隨機六字元字串的URL(例如jyzwyp [dot]top),九個網域與1,600多個網路釣魚網站相關聯。

|

| ▲ 圖8 每月發現的釣魚URL及網域數量。(資料來源:思科資安研究部門)

|

與3月的攻擊行動一樣,攻擊者使用隱私服務註冊網域,以隱藏網域註冊資訊。他們在兩天的時間內註冊了所有的網域。第二天,觀察到近1.9萬個網址連接到該攻擊行動,所有這些都是在5小時的期間內發現的。

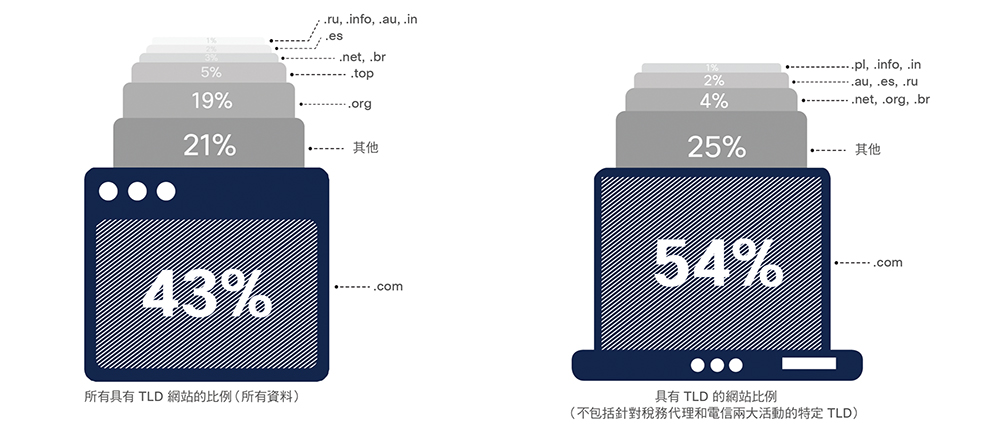

在2017年1月至8月期間對釣魚網站的分析發現,威脅行動者為這些活動使用了326個獨特的頂層網域名稱,包括.com、.org、.top(主要是由於該次針對英國稅務機構的攻擊行動)和國家∕地區專屬的頂層網域名稱,如圖9所示。使用鮮為人知的頂層網域名稱對這些攻擊者來說更加有利,因為這些網域通常價格低廉,而且提供廉價的隱私保護。

|

| ▲ 圖9 已知釣魚網站的TLD分布。(資料來源:思科資安研究部門)

|

沙箱規避策略

攻擊者愈來愈善於開發威脅,以規避日益複雜的沙箱環境。思科威脅研究人員分析了具備各種沙箱規避技術的惡意電子郵件附件時,他們發現使用特定沙箱規避技術的惡意樣本數急劇上升,然後又迅速下降。這又是一則實例,足以說明攻擊者在找到有效技術後,如何迅速增加試圖突破防禦工事的數量。

思科威脅研究人員在2017年9月注意到在一份文件關閉之後,有大量的樣本開始發送惡意酬載(圖10)。在這種情況下,惡意軟體是藉由「document_close」事件所觸發。這個技術之所以奏效,是因為在多數情況下,文件在沙箱中開啟和分析後不會關閉。因為沙箱沒有明白表示要關閉文件,所以沙箱將這些文件視為安全,並加以傳送給預期的收件者。當收件者打開文件附件並且在稍後關閉文件時,惡意酬載就會隨之傳送。使用此技術,就可以規避未妥善偵測文件關閉動作的沙箱機制。

|

| ▲ 圖10 2017年9月觀察到大量使用「關閉函式呼叫」的惡意Microsoft Word文件。 |