惡意軟體、電子郵件威脅、沙箱規避策略、濫用雲端服務、IoT/DDoS攻擊、安全漏洞等等網路安全威脅逐年增加,不但受害範圍持續擴大,災情也日益嚴重,為網路服務的推展極為不利,在思科所做的2018年度網路安全報告中將詳細分析目前及未來可能面對的情況。

IoT裝置24小時全天候運行,可以立即通知你採取行動。隨著惡意人士不斷擴大IoT殭屍網路的規模,他們正在投資更複雜的程式碼和惡意軟體,並轉向更進階的DDoS攻擊。

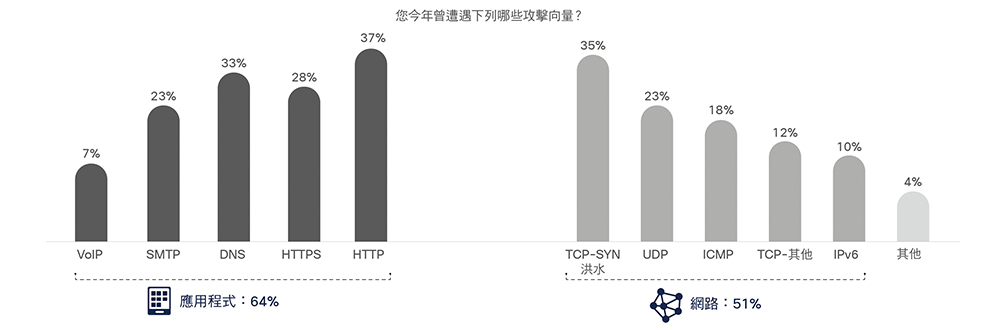

應用程式DDoS超越網路DDoS

應用程式層攻擊正在增加,而網路層攻擊正在下降(圖15)。Radware研究人員懷疑,這種轉變可能歸因於IoT殭屍網路的成長。此趨勢非常惹人注意,因為應用程式層面如此多元化,其中包含了眾多裝置,這意味著一旦針對此層面發動攻擊,可能會導致大部分網際網路遭到關閉。

|

| ▲ 圖15 應用程式DDoS攻擊在2017年增加。(資料來源:Radware) |

據Radware研究人員指稱,因為網路層幾乎沒有可利用的漏洞,所以更多攻擊者轉向應用程式層。IoT殭屍網路要建立的資源,也比PC殭屍網路要建立的資源來得更少。這表示惡意人士可以在研發進階程式碼和惡意軟體方面投入更多資源。以進階應用程式攻擊聞名的多向量殭屍網路Mirai的營運商是進行此類投資的公司之一。

Radware在2017年觀察到其中一次最嚴重的DDoS攻擊趨勢是短時間突發攻擊的增加,此類攻擊變得越來越複雜、頻繁而且持久。Radware調查指出,有42%的組織在2017年經歷過這種類型的DDoS攻擊,在大多數的攻擊中,重複發生的突發高流量僅持續幾分鐘。突發攻擊手法通常是針對遊戲網站和服務供應商,因為它們對服務可用性相當敏感,也無法承受此類攻擊手法。在幾天甚至幾週內,及時或隨機突發流量速率暴增情形,可能使這些組織無暇回應,進而導致嚴重的服務中斷情況。

反射放大攻擊的成長

Radware觀察到的另一個DDoS趨勢是反射放大DDoS攻擊在2017年逐漸增長,成為眾多服務的主要向量。Radware表示,有五分之二的企業在2017年遭遇反射放大攻擊。其中三分之一的組織回報他們無法緩解這些攻擊。

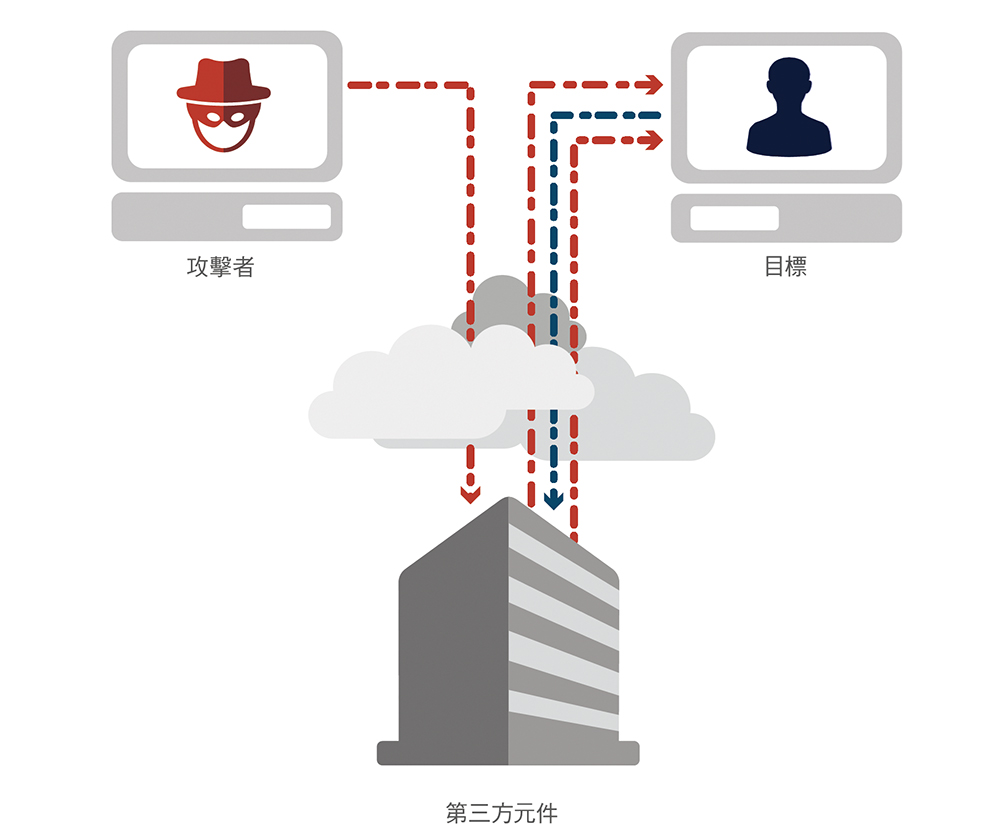

反射放大攻擊使用可能合法的第三方元件,將攻擊流量傳送到目標,從而隱匿攻擊者的身分。攻擊者將封包傳送到其來源IP地址已設為目標使用者IP的反射伺服器。這可能會透過回應封包間接打擊目標,並耗盡目標對資源的利用,如圖16所示。

|

| ▲ 圖16 反射放大攻擊。(資料來源:Radware) |

為了成功執行反射放大攻擊,惡意人士需要具備比目標更大的頻寬容量。反射伺服器可以實現此目標:攻擊者只需反射來自一或多個第三方機器的流量。由於這些是一般伺服器,所以這種攻擊特別難以緩解。

漏洞和修補

在混亂的安全性問題中,防禦者可能會忽視影響其技術的漏洞。但可以肯定的是,攻擊者正時時關注並計算如何利用這些潛在的弱點來發洞攻擊。在30天內修補已知漏洞,是過去認定的最佳做法。現在,要花那麼長的時間等待修復,可能會提高組織成為攻擊目標的風險,因為威脅執行者發布新版本的速度更快,並積極利用漏洞發動入侵。對於小範圍的資安漏洞,組織也萬萬不可小覷,這些漏洞可能對惡意人士有利,特別是當他們正在尋找進入系統的路徑時的攻擊偵察階段期間。

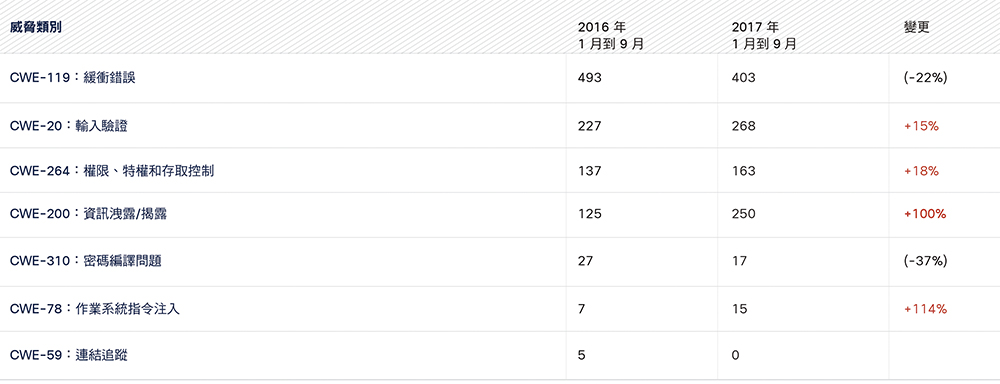

儘管其他類別顯示上下變動,緩衝區溢位錯誤超過思科在2017年追蹤的「共同弱點枚舉(CWE)」漏洞清單。輸入驗證漏洞增加,而緩衝區錯誤減少,如圖17所示。

|

| ▲ 圖17 CWE威脅類別活動。(資料來源:思科資安研究部門) |

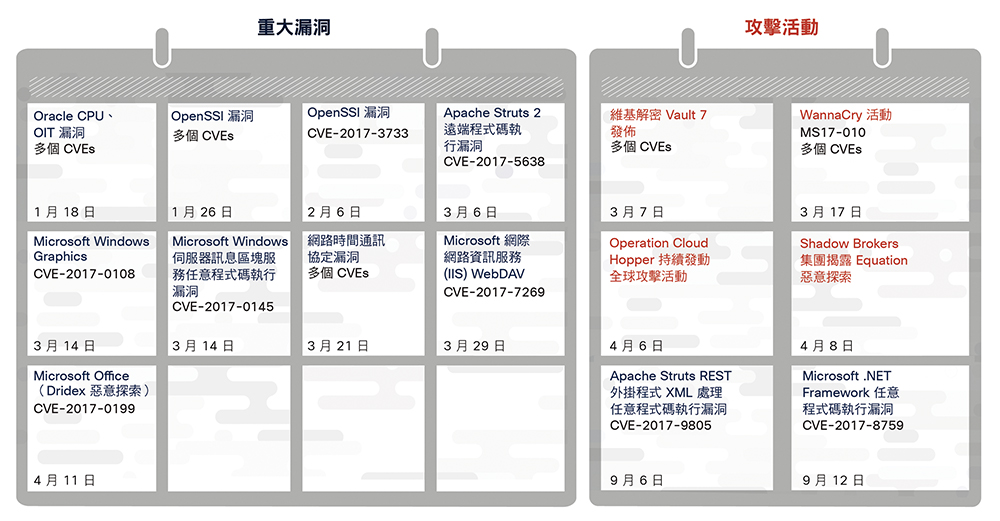

在檢查重要諮詢中(圖18),Apache Struts漏洞在2017年依然突出。Apache Struts是一種開源框架,用於建立廣泛使用的Java應用程式。Apache Struts漏洞牽連在2017年涉及主要資料仲介商的安全漏洞。儘管Apache往往會識別漏洞並快速提供修補程式,但像Apache Struts之類的基礎架構解決方案在不中斷網路效能的情況下,可能會面臨修補的挑戰。

|

| ▲ 圖18 關鍵建議和攻擊活動。(資料來源:思科資安研究部門) |

正如前面的思科安全報告所述,第三方或開源軟體漏洞可能需要手動修補,這可能不會像標準軟體供應商的自動修補一樣頻繁進行。這為惡意攻擊者提供更充裕的時間發動攻擊。

積極攻擊會加快修復速度但對IoT裝置除外

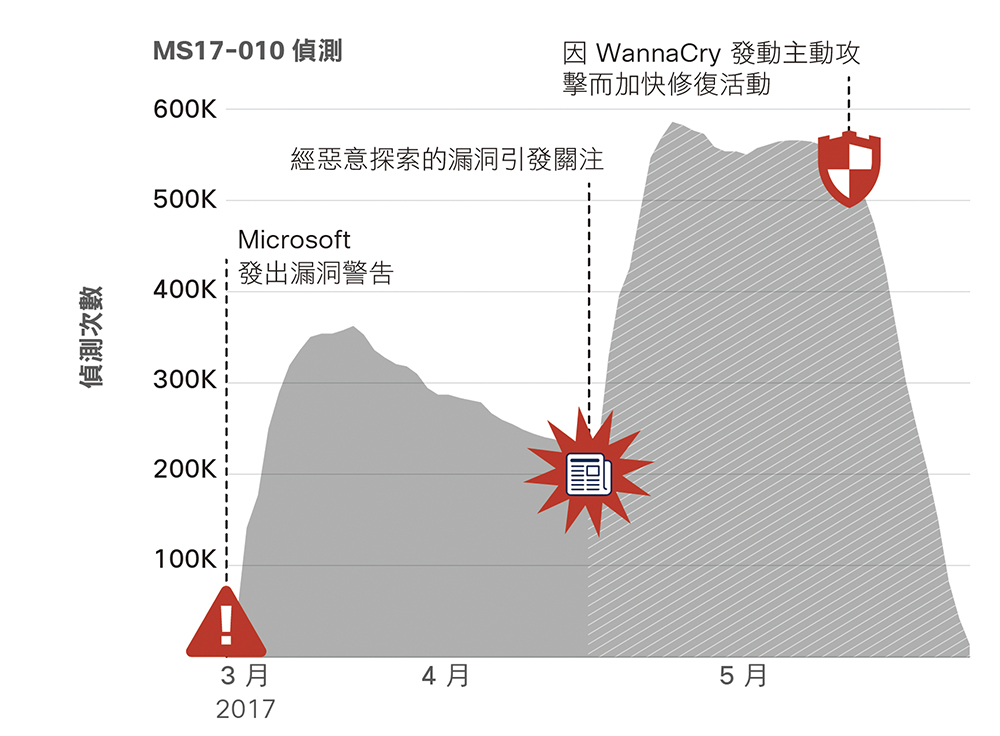

回顧2017年5月公司在WannaCry活動前後的修補管理行為,該活動影響全球許多組織。2017年3月14日,Microsoft發布了安全性更新(MS17-010),提醒使用者在其Microsoft Windows SMB伺服器中存在嚴重漏洞。圖19顯示,偵測到漏洞的裝置數目暴增情形,然後在3月中旬到4月中旬之間,隨著組織掃描系統及套用修補程式而逐漸下降。

然而,截至4月中旬為止,有大量裝置仍未修補。接著,「影子掮客」在4月14日發布可行的惡意探索,針對不同版本Microsoft Windows中的已知漏洞做為攻擊目標。圖19顯示偵測到具有漏洞的裝置數量,在不久之後幾乎翻倍增加。此情況發生於組織瞭解攻擊行為,及其可能透過利用部分入侵程式碼從Qualys的遠端檢查來影響支援和不支援的Windows版本。

|

| ▲ 圖19 WannaCry活動前後的修補行為。(資料來源:Qualys) |

但即使在發布此漏洞之後,一直要到5月中旬WannaCry攻擊成為全球頭條新聞,才出現大規模的修補。圖19顯示該活動之後急遽攀升的修復曲線,到了5月底,幾乎所有裝置都已經修補完成。

Qualys針對其客戶修補行為進行研究,發現需要發生一起重大事件才能激發許多組織修補嚴重漏洞,即便對猛烈的入侵事件早有聽聞,也不足以讓組織加速修復。在WannaCry攻擊活動肆虐的情況下,企業在發生勒索軟體攻擊前兩個月,就能夠存取Microsoft漏洞的修補程式。

正如思科和Qualys合作夥伴Lumeta的研究人員所述,另一個因素是未受管理的不明惡意和影子IT端點仍處於未修補狀態。攻擊者可以利用這些盲點。在不了解這些系統的情況下,漏洞掃描器無法評估和建議修補這些系統,這使得它們極易遭受WannaCry的攻擊。

Qualys也調查了IoT裝置的修補趨勢。此範例中的裝置包括已啟用IP的HVAC系統、門鎖、火災警報面板和讀卡機。研究人員專門研究了易受多種已知威脅入侵的IoT裝置漏洞,該些威脅包括會入侵經實體安全性產品中廣泛採用的程式碼(稱為gSOAP)之資安漏洞的Devil's Ivy惡意軟體,以及IoT殭屍軟體Mirai,其透過對Telnet伺服器的暴力密碼破解攻擊,連接到目標機器。

雖然Qualys沒有找到威脅執行者積極針對這些漏洞做為攻擊目標的證據,組織仍然容易受到攻擊。但是,他們似乎沒有動力來加速補救。更令人擔心的是,Qualys已偵測到IoT裝置數量甚少。實際數量可能高出很多,因為組織根本不知道有多少IoT裝置連線到他們的網路。由於缺乏可視性,使其處於入侵的重大風險之中。

<本文作者:馮志良,現為思科台灣技術長,曾在思科總部服務超過10年,替各種不同業務單位的工程研發部門效力。此外,也曾帶領進階服務組織的技術工程團隊,為跨國企業客戶執行各項客戶活動。擁有超過20年科技業界的經驗,且取得兩項路由、交換和資安領域的CCIE認證。>