本文將分別透過越獄前與越獄後之iOS裝置,進行數位鑑識工具的跡證萃取實測,分析並比較越獄對於數位跡證萃取所造成的影響。

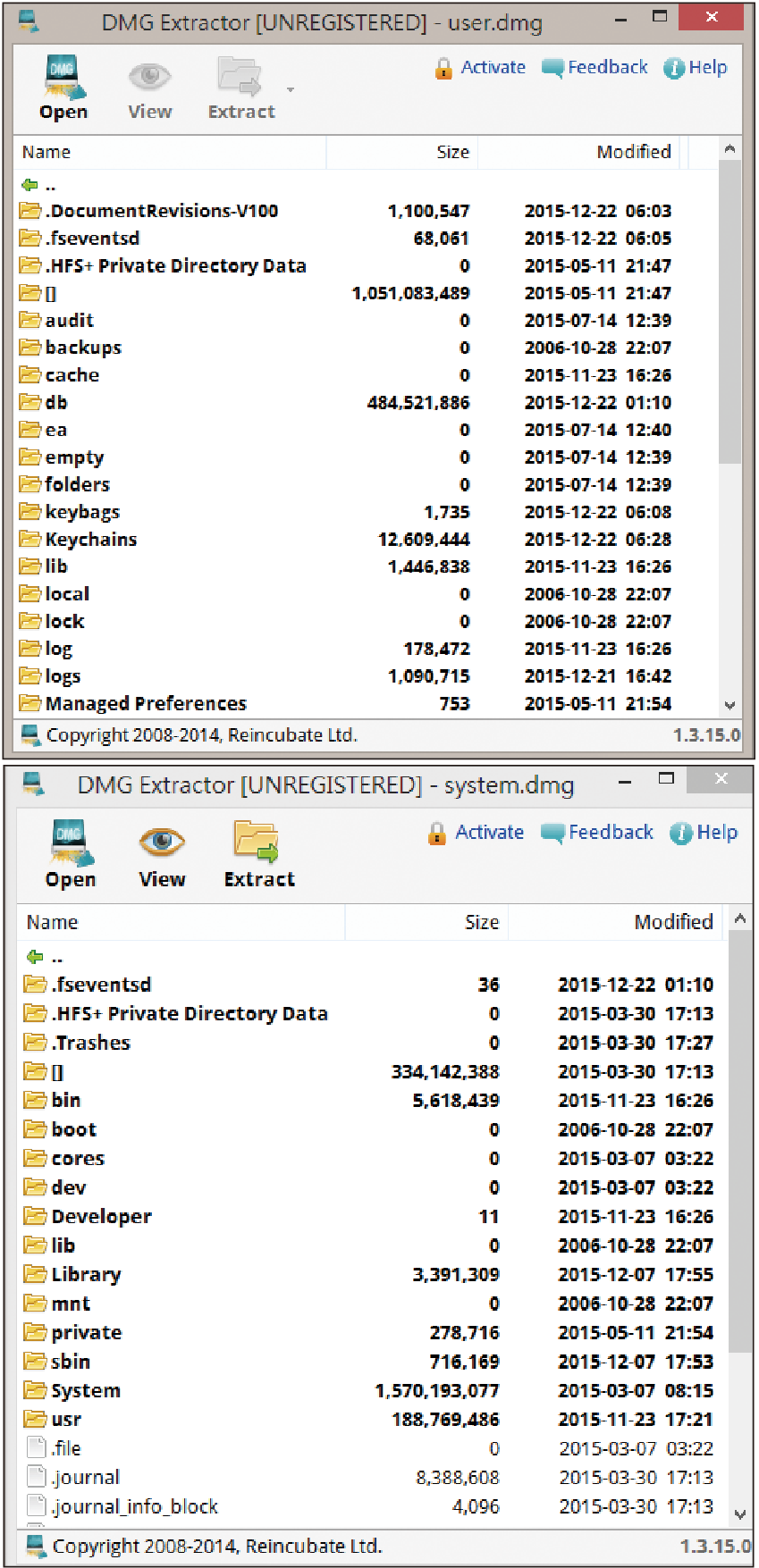

但若於Windows作業系統上運作,則需要如DMG Extractor等軟體來開啟dmg格式檔案,才能檢視dmg檔案的內容,如圖17所示,上方為system.dmg,下方則為user.dmg的檔案內容,內存各種關於該裝置的系統及使用相關資料。

|

| ▲圖17 system.dmg與user.dmg的檔案內容。 |

透過以上步驟執行,由越獄前的iOS裝置開始,使用Elcomsoft iOS Forensic Toolkit數位鑑識工具對其進行資料萃取,發現到在未越獄狀態下,無法順利執行資料萃取工作,鑑識工具選單上之功能,由項目3.GET PASSCODE、4.GET KEYS、5.DECRYPT KEYCHAIN、6.IMAGE DISK、7.DECRYPT DISK,直至項目8.TAR FILES與項目9.REBOOT均無法成功執行。

接續下一步驟進行越獄程序後,再次以Elcomsoft iOS Forensic Toolkit數位鑑識工具,對已越獄之iOS裝置進行資料萃取,同樣透過鑑識工具上之選單功能,可由項目6.IMAGE DISK順利地獲取iOS裝置內的邏輯映像檔。

透過同樣一部iOS裝置,在其越獄前對其進行裝置密碼回復與資料萃取動作,得到了失敗的結果。然而,對該iOS裝置進行越獄後,卻可獲取裝置內相當程度的資料檔案,由此可知,越獄已將裝置原本的系統限制與鎖定解除,使得跡證萃取行為得以順利進行。

鑑識分析與討論

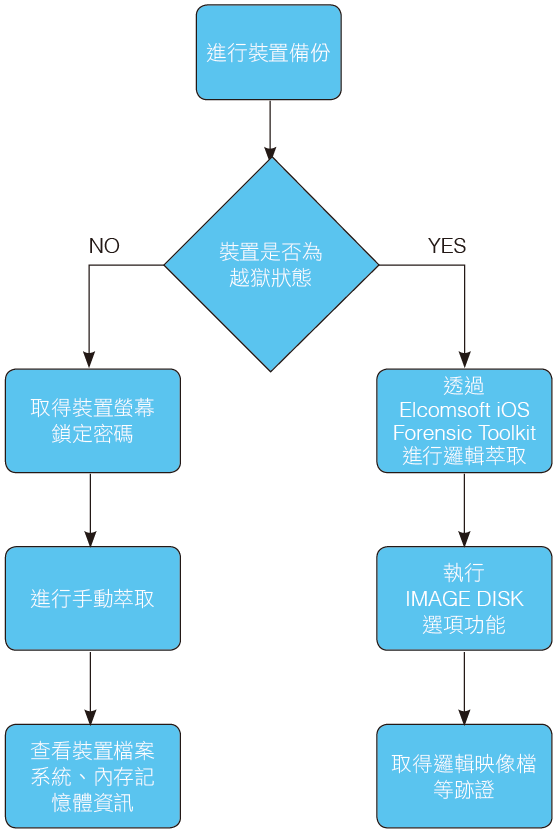

在以iOS 9.0.2的iPad mini 3為實驗裝置,Elcomsoft iOS Forensic Toolkit為數位鑑識工具,進行跡證萃取的背景情況下,透過前節實驗過程,可知在裝置未越獄且無法取得裝置之螢幕鎖定密碼,將難以探查iOS裝置的內存資料與情況。

簡而言之,在此情況下僅能在解除裝置螢幕鎖後,透過手動萃取方式直接操作裝置瀏覽裝置介面與目錄功能,查看裝置內存之檔案系統與內部記憶體資訊,將手機內部的數位資訊透過實際的操作,呈現在裝置螢幕畫面中,若沒有獲得裝置螢幕保護鎖定的密碼,則無法執行此動作。

在iOS裝置為越獄的情況下,數位跡證萃取實驗則大有進展,在未能解鎖裝置的狀態,透過Elcomsoft iOS Forensic Toolkit也能夠順利獲取iOS裝置內的邏輯映像檔與內存檔案,已不至於如未越獄狀態時,因無法取得裝置螢幕鎖定密碼便束手無策。

因此,透過Elcomsoft iOS Forensic Toolkit數位鑑識工具對iOS版本為9.0.2的iPad mini 3之數位證據獲取實驗,將得出以下跡證萃取流程,如圖18所示。簡而言之,未越獄的iOS裝置在安全性上較已越獄的iOS裝置嚴謹許多,上述之鑑識工具手段無法萃取出其內存資料。

|

| ▲圖18 跡證萃取流程。 |

在實驗過程中,透過Elcomsoft iOS Forensic Toolkit進行越獄前以及越獄後的數位跡證萃取,就能夠明顯發現iOS裝置是否為越獄狀態,這對於鑑識工具能否成功萃取跡證具有決定性的影響,於iOS 9.0.2版本上更有顯著的差異。

在未越獄的狀態下,所有的執行操作項目均無法成功萃取跡證,而在已越獄的狀態下,能夠成功執行的操作項目為6.IMAGE DISK,如表1所示,√代表需要執行的前置操作步驟,×代表該項目無法成功萃取,○代表該項目能夠成功萃取,而越獄後得以執行操作的項目6.IMAGE DISK可獲取裝置上的Logical Image檔案,即前節所述之system.dmg與user.dmg檔案。

表1 越獄前後可成功萃取項目比較

另一項影響鑑識工具執行成功與否的因素則是iOS的版本,Apple公司對於iOS作業系統安全性的補強,漸漸讓多數鑑識工具難以支援數位跡證的萃取,越是新穎的iOS版本鑑識工具所能獲取的檔案越少,甚至有版本不支援的問題。