本文將分別透過越獄前與越獄後之iOS裝置,進行數位鑑識工具的跡證萃取實測,分析並比較越獄對於數位跡證萃取所造成的影響。

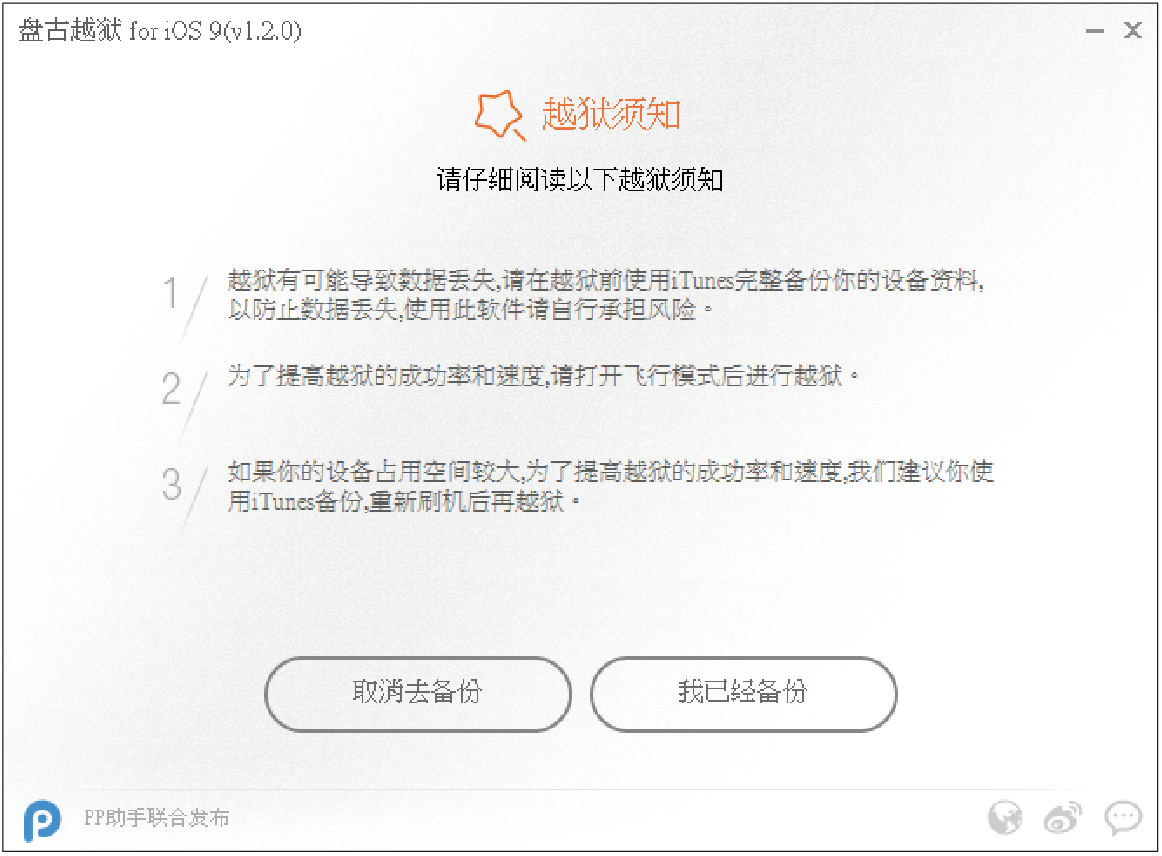

開始進入越獄程序後,程式介面就會出現越獄須知提示,如圖8所示,內容諸如建議執行越獄前先行備份,以免因越獄執行時出現任何不可預期之因素而造成資料遺失,抑或打開裝置的飛航模式以免於越獄執行時因他人來電、通訊軟體訊息等突發狀況,而造成越獄程式執行中斷。

|

| ▲圖8 越獄須知提醒。 |

接下來僅需依照介面提示逐步進行即可,在操作過程中可發現裝置介面上出現WWDC與Pangu的App圖示,點選Pangu App後,再由裝置介面點選「Accept」繼續執行越獄程序即可完成越獄,如圖9所示。

|

| ▲圖9 越獄完成。 |

完成越獄後,透過裝置介面可發現「Cydia」 App圖示,如圖10所示。透過Cydia可下載iOS Terminal、iFile、OpenSSH等第三方軟體程式,為了接下來進行Elcomsoft iOS Forensic Toolkit越獄後之跡證萃取程序,其中的OpenSSH為必須下載的軟體套件。

|

| ▲圖10 越獄後裝置上的「Cydia 」App圖示。 |

Elcomsoft iOS Forensic Toolkit越獄後之跡證萃取程序

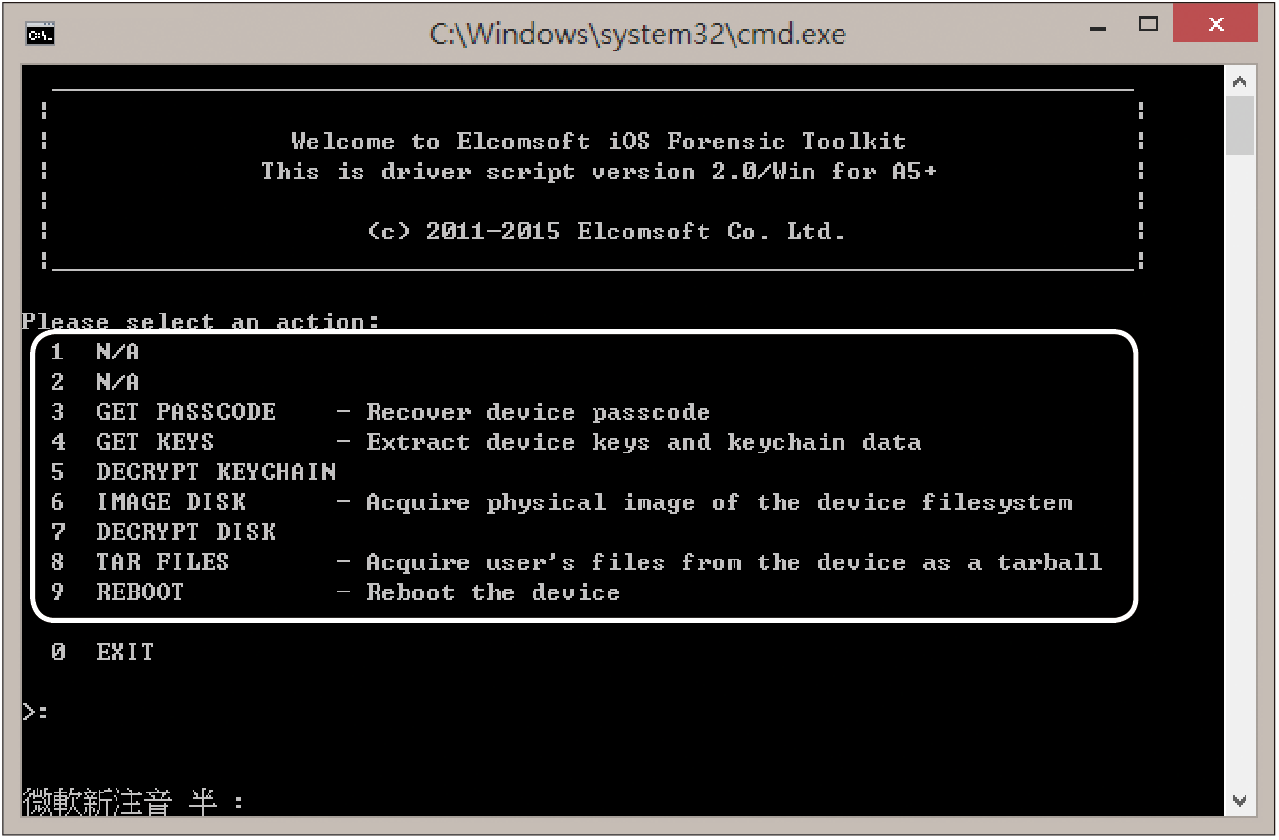

依前節步驟將iOS裝置越獄並下載OpenSSH套件,即可透過Elcomsoft iOS Forensic Toolkit對越獄後的iOS裝置進行跡證萃取實驗。執行Toolkit-JB.cmd檔案,開啟工具選項介面後,可發現與先前所開啟的Toolkit.cmd檔案執行介面有所不同。

如圖11所示,Toolkit-JB.cmd檔案總選項表單介面中,較Toolkit.cmd檔案執行介面少了選項1.ENTER DFU與2.LOAD RAMDISK,而在執行操作的時候,已不須令iOS裝置進入DFU mode,當然亦不必解除裝置鎖定的螢幕密碼,就可以開始進行跡證萃取的工作。

|

| ▲圖11 執行Toolkit-JB.cmd檔案總選項表單介面。 |

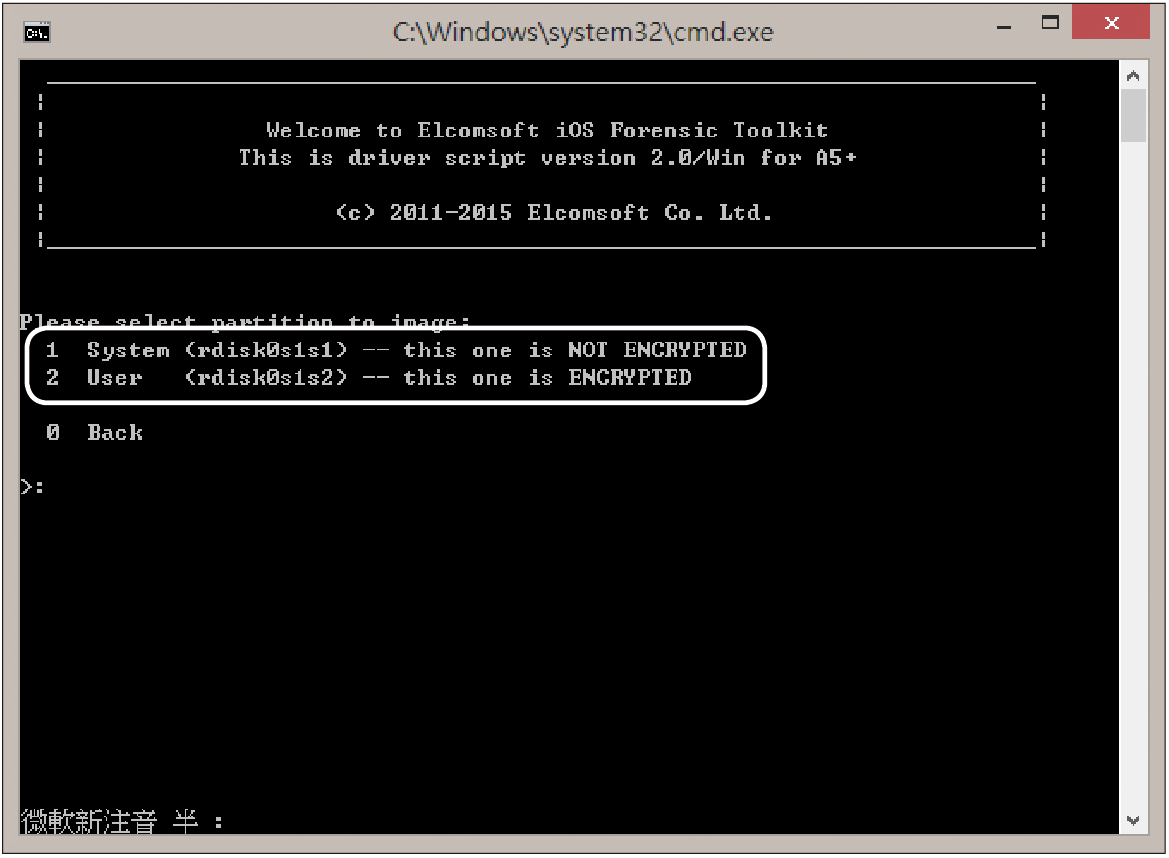

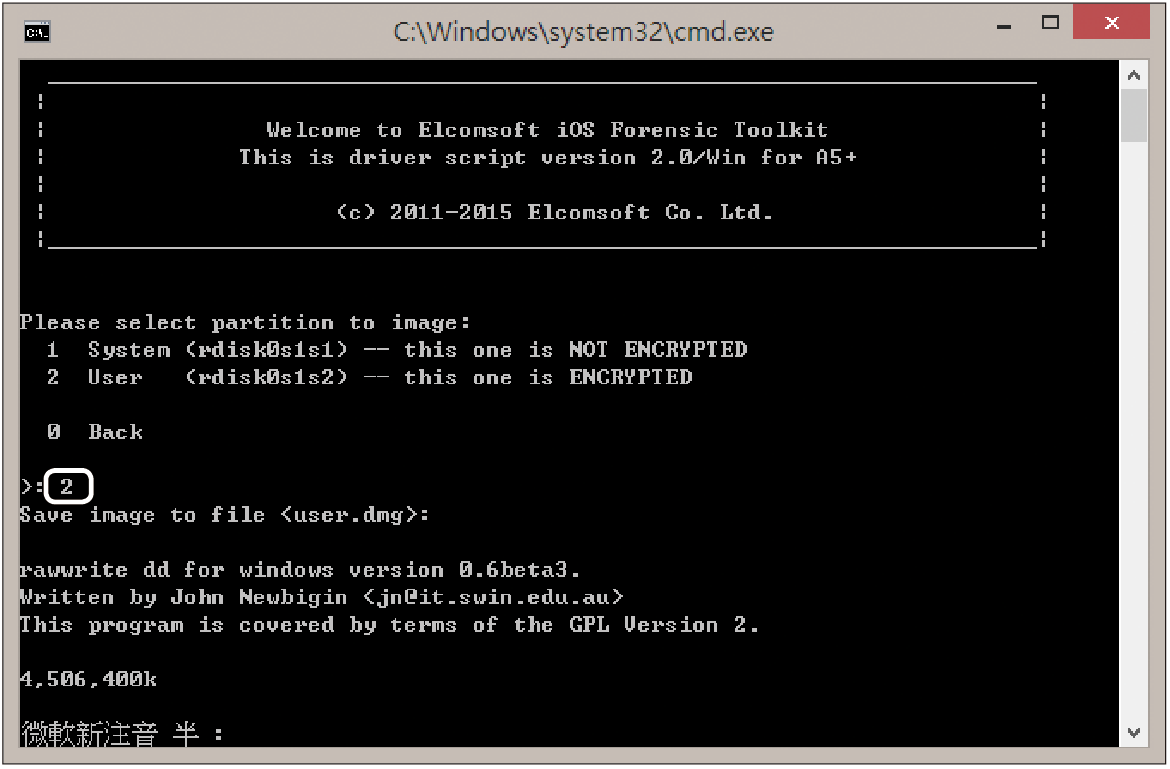

於執行項目6.IMAGE DISK後,即進入選擇Image的選項,選項1為System,其Image檔案為非加密狀態,而選項2為User,Image檔案為加密狀態,如圖12所示。

|

| ▲圖12 出現項目6.IMAGE DISK介面選項。 |

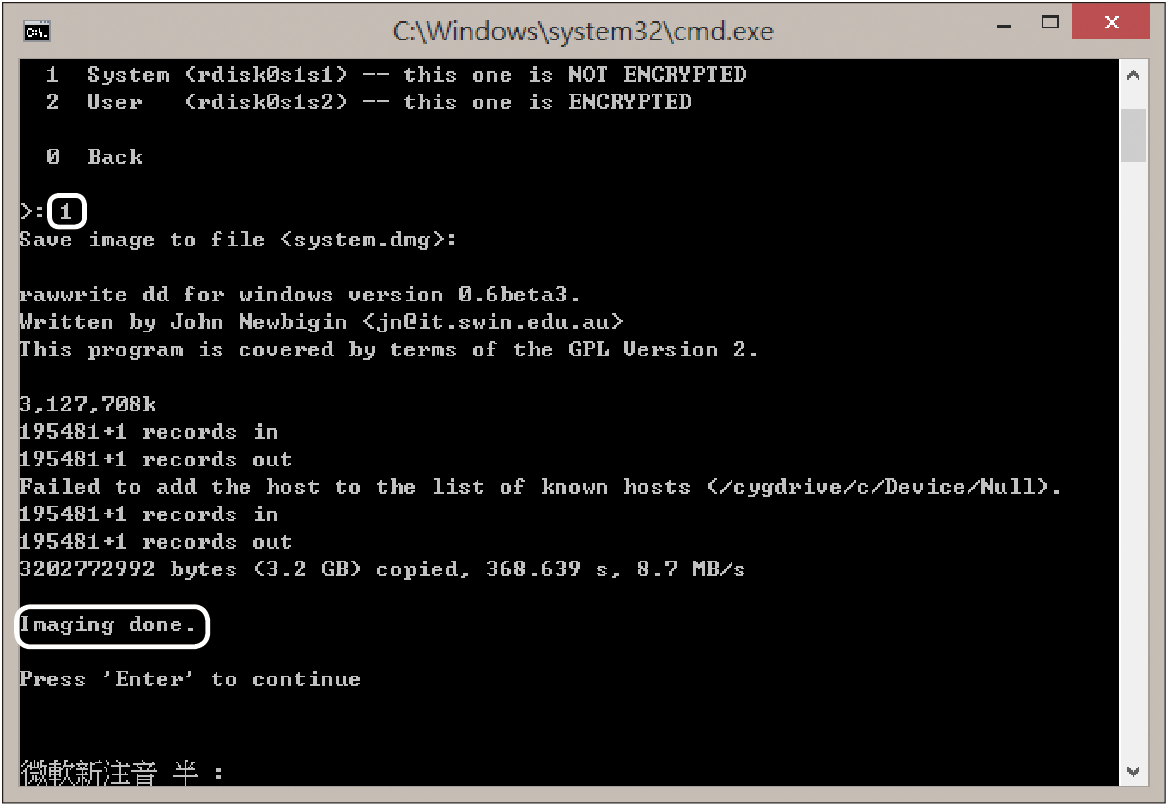

輸入選項1後便開始製作與儲存System Image檔案,Imaging完成後,就會顯示相關資訊及「Imaging done」,如圖13所示。

|

| ▲圖13 顯示System Imaging Done訊息。 |

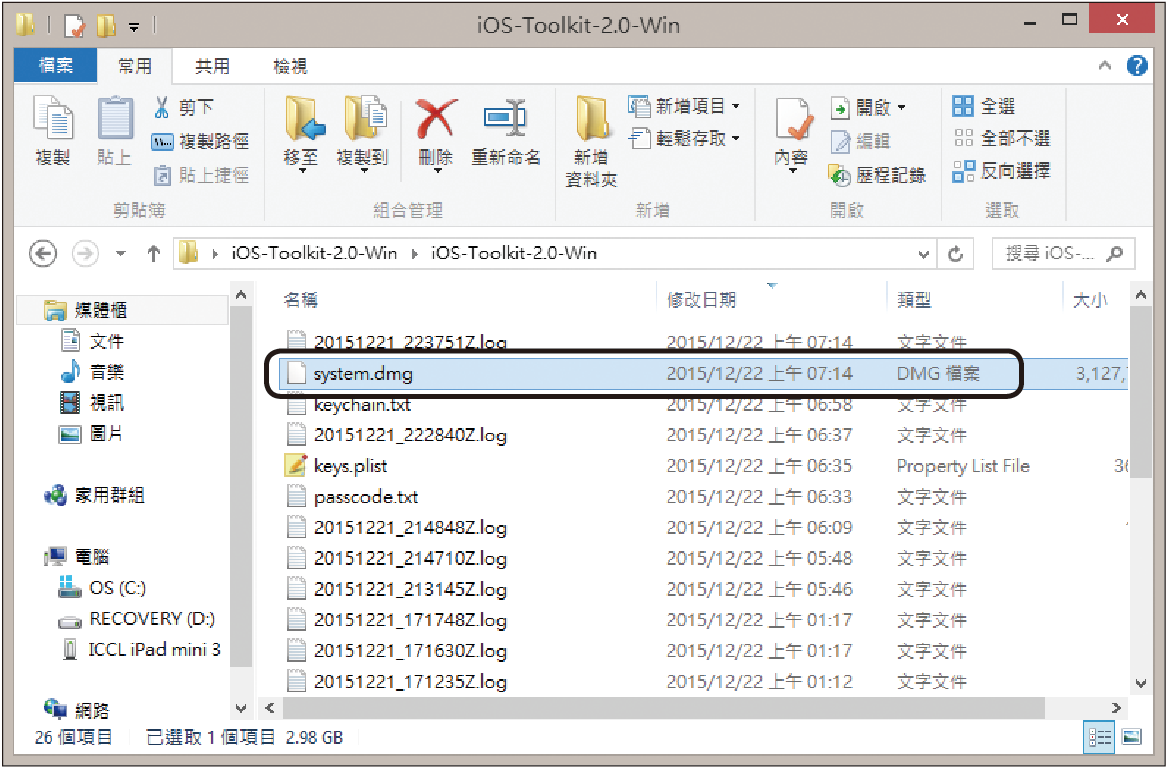

另外,在鑑識工具資料夾內可發現已製作完成之「system.dmg」的Image檔案,如圖14所示。

|

| ▲圖14 已由裝置擷取出system.dmg檔案。 |

完成選項1的System Image檔案後,依照同樣步驟執行選項2的User Image檔案操作,如圖15所示。

|

| ▲圖15 User Image輸入「2」後即開始Imaging。 |

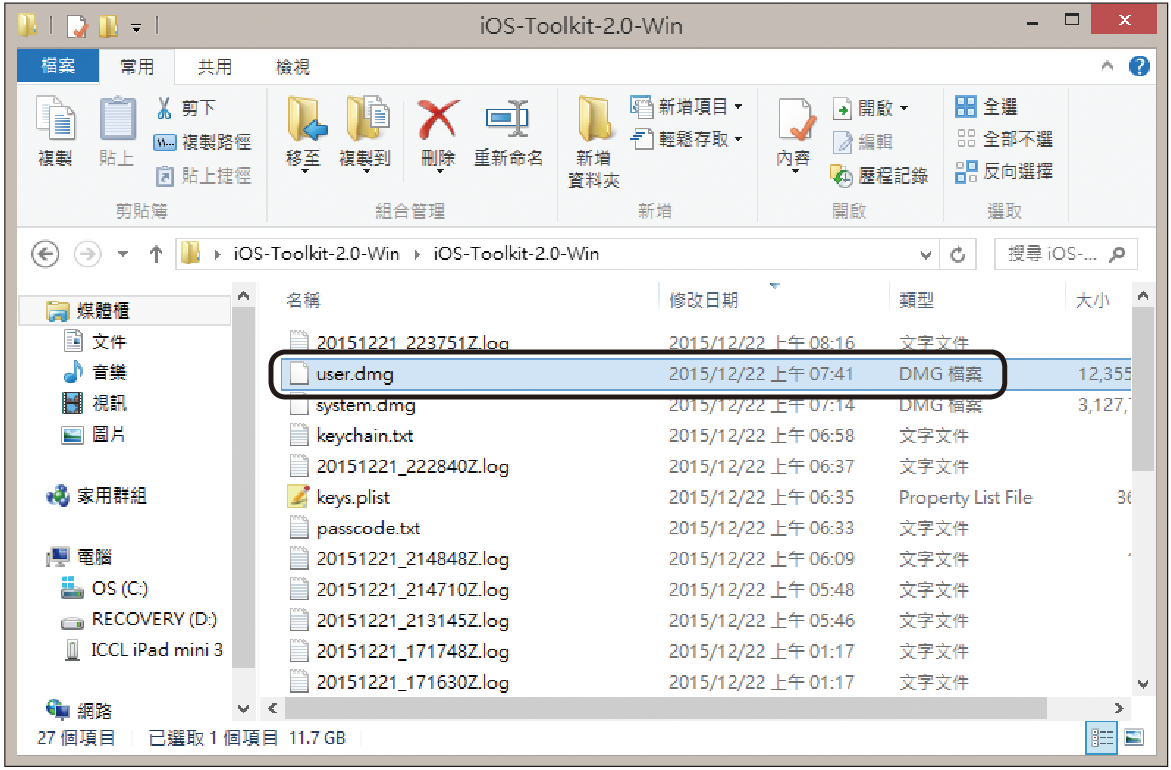

並且,同樣可以在鑑識工具資料夾內發現已經製作完成之「user.dmg」的Image檔案,如圖16所示,而取得的dmg格式檔案,主要為Mac OS等蘋果公司系列裝置之作業系統上的檔案格式,在Mac電腦上開啟無礙。

|

| ▲圖16 資料夾中已由裝置擷取出user.dmg檔案。 |