本文透過越獄後的iPhone手機,安裝網路上即可取得的免費軟體,模擬遠端的入侵途徑與擷取資料手段,分析惡意人士入侵iPhone(越獄後)的可能過程,並說明面對此種攻擊時該如防範iOS裝置受到入侵的威脅。

環境設定

本實驗透過作業系統版本為iOS 7.1.2版的iPhone 4手機(以下簡稱iPhone)執行操作,而執行所需包含下列三項前提:

1. iPhone須為已越獄狀態。

2. iPhone須安裝OpenSSH應用軟體。

3. iPhone與操作入侵行為電腦須連結屬於同一網段之無

線網路。

透過已越獄的iPhone,在Cydia軟體平台下載OpenSSH應用程式(圖1)並安裝完畢,之後連同實驗中入侵行為的電腦,共同連結於本實驗室Wi-Fi無線網路進行相關實驗。

|

| ▲圖1 安裝OpenSSH應用程式。 |

實驗操作入侵行為的電腦,除了必須與iPhone連結在同一個Wi-Fi網段之外,亦須安裝NMap網路掃描探測工具及WinSCP遠端連線檔案管理程式。

探測同區段無線網路IP位址

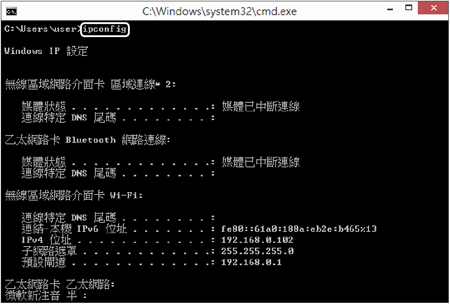

本實驗採用作業系統為Windows 8.0版本的筆記型電腦作為入侵操作平台(以下簡稱本機),首先於本機上開啟命令提示字元,並輸入「ipconfig」指令,即可顯示關於本機所有的IP資訊,如圖2所示。

|

| ▲圖2 查看本機網路IP資訊。 |

如前面所提,所欲執行實驗的iPhone亦須與本機連線於同一網段之中,所以將本機使用的Wi-Fi連線所配置之虛擬IP範圍假定為192.168.0.1…^192.168.0.254,而本機所配置的虛擬IP則是192.168.0.102。

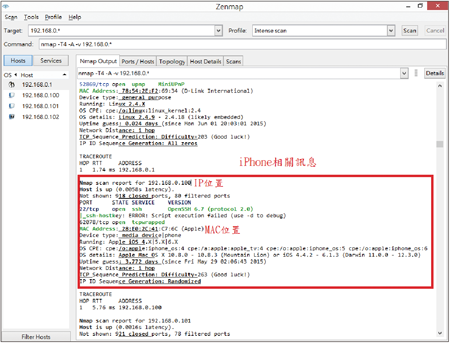

開啟NMap應用程式,在「Target」欄位內輸入「192.168.0.*」或「192.168.0.0/24」,開始探測掃描與本機相同網段之所有連線裝置,透過路由資訊得知連線裝置相關資訊,並且經由掃描資訊之中找尋開啟TCP-22 Port設備且有開啟SSH服務的iOS裝置,可以得知執行實驗的iPhone之IP位址為「192.168.0.100」。

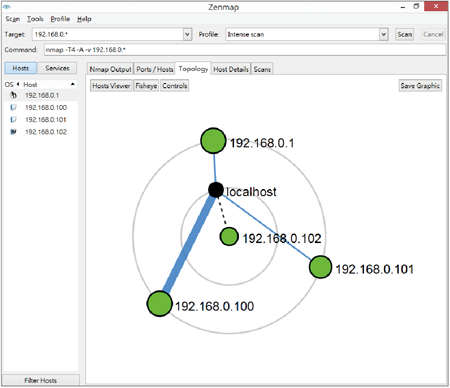

透過此軟體,還能進一步知道其MAC位址、裝置類型(圖3)以及網路拓樸圖等相關資訊(圖4)。

|

| ▲圖3 由掃描資訊搜尋執行實驗的iPhone。 |

|

| ▲圖4 連接於同網段內之裝置的拓樸圖。 |

使用WinSCP與iPhone建立遠端連線

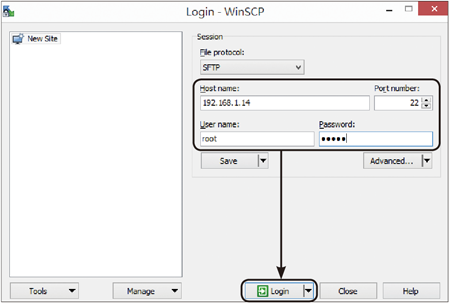

在本機上開啟WinSCP,Host name欄位輸入iPhone的IP位址「192.168.0.100」,Port number欄位設定為「22」,User name欄位輸入「root」,而Password欄位則輸入預設值「alpine」,然後按下〔Login〕按鈕即可,如圖5所示。

|

| ▲圖5 以WinSCP遠端登入iPhone。 |

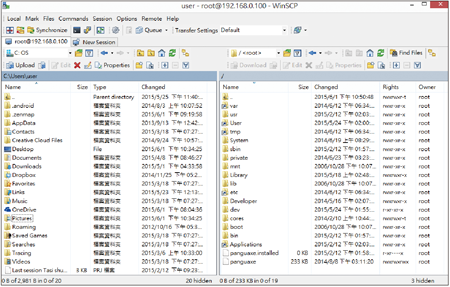

登入成功後,WinSCP介面左側顯示本機所存有的各項資料夾,右側則為iPhone內存之資料夾,而右側所顯示各項資料夾,近乎具備以USB線連接於電腦並透過iTools平台所開啟越獄系統內的資料夾項目,如圖6所示。

|

| ▲圖6 WinSCP所顯示之雙方所存有的資料夾介面。 |

透過此種方式強制登入他人iPhone,攻擊者可遂行各種手段(取得了最高權限),例如可透過本機以滑鼠拖曳的方式將各種檔案、程式置入iPhone資料夾內,或者將iPhone內所儲存資料擷取至本機,當然亦可隨意刪除iPhone資料夾內的資料。

可想而知,本機以遠端連線方式成功登入iPhone後,其所內存資料已一覽無遺,包含iPhone內存有的照片、圖片、影片、備忘錄、簡訊、錄音檔及應用程式資料等個人隱私資訊,並可於iPhone內執行新增、刪除資料動作。

防止遭受遠端入侵的措施

前述談及iPhone被強制登入後,手機幾乎是沒有秘密可言,如何防止越獄使用OpenSSH應用服務的iPhone手機遭不明入侵,其實最簡便且有效的方式就是更改iPhone的OpenSSH密碼。