本文透過越獄後的iPhone手機,安裝網路上即可取得的免費軟體,模擬遠端的入侵途徑與擷取資料手段,分析惡意人士入侵iPhone(越獄後)的可能過程,並說明面對此種攻擊時該如防範iOS裝置受到入侵的威脅。

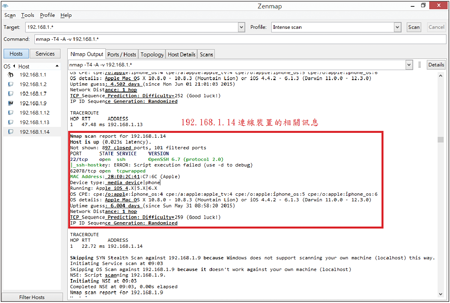

得知可能的虛擬IP位址範圍後,透過NMap網路掃描探測工具,試圖由所有連線該Wi-Fi裝置中找出A君的iPhone手機,經過路由追蹤資訊逐筆過濾後,發現IP位址為192.168.1.142的連線裝置,如圖11所示,極有可能為A君的iPhone手機。

|

| ▲圖11 可能為A君的iPhone連線裝置資訊。 |

使用WinSCP與iPhone建立SSH以擷取資料

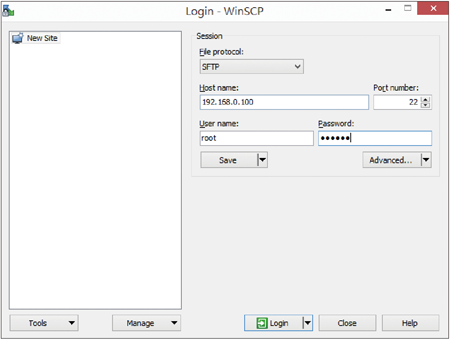

接下來運用192.168.1.14之IP位址,透過WinSCP工具,輸入Host name為192.168.1.14,Port number為22,User name為root,Password為預設值alpine,試圖與該部裝置進行遠端連線,如圖12

所示。

|

| ▲圖12 以WinSCP工具遠端登入192.168.1.14的連線裝置。 |

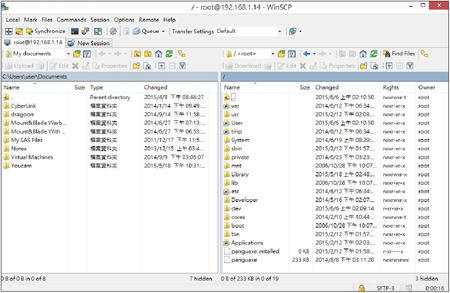

成功登入後,WinSCP介面右側可清楚檢視該部連線裝置內存的資料夾,如圖13所示。

|

| ▲圖13 透過WinSCP遠端登入連線裝置所顯示資料夾之介面。 |

進一步到資料夾路徑「/private/var/mobile/Media/DCIM/100APPLE」下,鑑識人員發現多張A君自拍照片,即可確認該連線裝置的確為A君的iPhone手機。

取得並辨識有利案情發展的資料

鑑識人員進入A君iPhone手機後,發現A君有使用LINE習慣。為了解A君的社群狀況,即萃取出LINE的相關紀錄,發現A君涉及一起擄人詐財的共犯案件。調查人員掌握此一關鍵數位跡證後,隨即展開一連串的調查,使案情有了新的發展。

結語

本文透過遠端連線及資料擷取的操作流程,共同逐步探討,究竟在越獄的情況下,iPhone內的資料是如何遭竊,並初步窺探惡意人士來無影去無蹤的真相。並透過情境案例說明,越獄後的iPhone可藉由SSH遠端連線方式登入並且存取資料。

此篇案例中,在A君iPhone手機無法解鎖螢幕密碼直接操作介面的情況下,鑑識人員依然能夠透過遠端連線方式,獲取有利於事件調查的數位跡證。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>