由於採取了迂迴繁瑣的過程,使得APT攻擊非常不容易被察覺。然而這種複雜攻擊型態的最大弱點,正是其本身的複雜度——只要在攻擊流程中截斷任何一個環節,就足以使其失效。因此,對付新型態的攻擊,思維邏輯就要跳脫傳統防毒的資安概念。

駭客攻擊事件有多頻繁?根據FireEye發佈的2012年下半年《進階網路攻擊》研究報告中指出,基於其動態威脅情報(Dynamic Threat Intelligence)雲端資料庫的統計分析,企業平均每三分鐘就會遭受一次攻擊,手法運用最多的仍是魚叉式網路釣魚(Spear phishing),而此類手法常是採取透過郵件發送,進行客製化的APT(Advanced Persistent Threat)攻擊。

面對這種攻擊型態,企業所建置的一般資安防禦系統並不容易加以偵測攔阻,日前南韓的多家媒體與銀行遭受有史以來最大規模的駭客攻擊事件,資安業界稱之為「南韓320事件」,就是最好的例子。看似正常交易的系統背後,居然有蓄勢待發的惡意程式潛伏而不自知。

這起南韓320駭客攻擊事件,主要是以DDoS作為煙霧彈,加上硬碟抹除(Disk Wiper),把硬碟裡MBR(Master Boot Record)磁區清除使電腦無法開機。一開始先發動的DDoS攻擊目標是網路服務提供者LG UPlus,使其官網首頁被置換;當天下午兩點開始接連破壞電腦硬碟,有三個銀行、三個媒體受災,原因是皆採用韓國最大防毒軟體AhnLab(安博士),因此駭客可循此途徑,事先入侵其派送病毒碼或漏洞修補程式到各端點的更新程式管理主機,利用該主機在不需認證之下派送惡意程式,使得總計大約有近五萬台電腦遭到破壞。

|

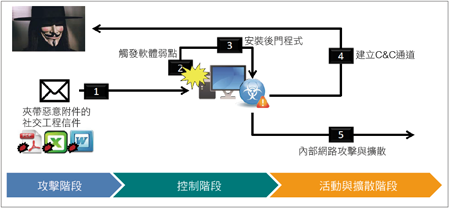

| ▲典型APT攻擊的三個階段及其流程。(資料來源:趨勢科技) |

複雜迂迴的APT攻擊

南韓跟台灣在國際資訊安全的處境上相當類似,都有一個維持長期對立關係的鄰國,只是南北韓之間有著較為激烈的衝突,破壞性較高;而台灣遇到的狀況,大都是以竊取資料為主要目的。而南韓除了320事件,較近期的攻擊事件是2011年的農協銀行APT入侵。台灣駭客年會(HITCON)的成員之一GD分析,農協可說是南韓最大國營銀行,駭客入侵後服務整整中斷三天,入侵手法是先利用DDoS作為煙霧彈,使得網管人員因此疲於奔命,而疏於防堵其他攻擊行為,讓APT攻擊順利進行。

客製化防禦策略服務

趨勢科技技術總監戴燊觀察,APT攻擊其實已全球化,台灣政府單位跟南韓類似,同樣遭遇不少APT類型的攻擊。近年來趨勢科技協助處理不少APT攻擊事件,甚至因此發展出針對此類攻擊所設計的客製化防禦策略(Custom Defense Strategy,CDS),在閘道、網路、主機、用戶端皆配置感測器(Sensor)來蒐集相關資訊並主動進行防禦,以達到多層次縱深聯防。

「客製化防禦策略並非新產品,只是過去我們沒有強調。主要是因為我們觀察到現在企業的認知,常把APT跟一般的病毒程式、DDoS等各種資安事件混為一談,認為投資強化現有的防禦措施,就可以解決;或者是認為自己沒有被駭客針對性攻擊的價值。因為有如此的心態,就不會有增添或變更資安防禦的計畫,更不會有因應的處理流程。」

但國際間APT攻擊事件的新聞頻傳,也有喚起警覺性的好處,就南韓320事件來看,駭客針對性目標是鎖定電視媒體與銀行業者,而非以往認知的政府機關。如此一來,將有機會使得企業主關注這類型攻擊,及早擬定防範機制。

就地執行沙箱模擬

其實駭客攻擊事件的嚴重程度,已非單一種資安技術得以克服,因為APT是一種不達目的不罷休的攻擊型態,手法多樣且複雜,可能來自郵件或網頁,針對作業系統或應用程式未知的漏洞入侵,成功後再下載惡意程式本體,而該惡意程式大多會執行擷取螢幕畫面、鍵盤側錄、管理者密碼破解等動作。

但FireEye台灣香港區技術顧問林秉忠認為,這種複雜的攻擊型態,其最大的弱點,就是其本身的複雜度,只要在這個攻擊行為中阻斷任何一個階段,就足以使其失效。因此,要對付新型態的攻擊,思維邏輯要跳脫傳統防毒機制建立的資安概念,除了最基本的避免病毒進入端點,更要能在攻擊潛伏期間及時辨識發現。

FireEye的方式,是在專屬設備中以多方位虛擬執行(Multi-Vector Virtual Execution,MVX)引擎攔截所有進出封包,執行沙箱分析,在設備中直接就進行模擬執行,不須再送到雲端。「不須把檔案傳送到外部這點相當重要,因為直接把檔案送到雲端分析同樣會產生資安風險。」林秉忠強調。再搭配動態威脅情報的雲端資料庫中,擁有全球用戶遭受威脅的資料,記錄駭客最新運用的手法,並更新到各個設備端,形成全球防護網。

用戶端也要信譽評估

企業在評估資安建置是否足夠之時,不只應針對資安環境或部署的設備進行評估,更應關注該設備本身的自我保護能力。Fortinet台灣區技術顧問賴長生指出,以Fortinet為例,所有的版本更新,不論韌體或僅是Pattern,都會透過獨立的演算法,去驗證傳輸下載的更新檔案是否為正常,不致發生南韓320事件中防毒軟體廠商完全不經過驗證即可派送安裝的狀況。

攻擊行為的發生,最初都是經由使用者行為所引發,例如常見的狀況就是使用者無意間開啟了內含惡意程式的郵件或網頁。「Fortinet提出一個全新的概念,稱為用戶端信譽評估(Client Reputation),其類似於較常見的IP信譽評估,希望透過使用者身份、設備種類辨識等精準的資訊,在資安設備上配置精準地管控策略。同時亦可蒐集使用者存取行為資訊,為用戶端信譽評估排名,及早發現可能會出現問題的使用者。」賴長生說。