為了抵禦外來的威脅,除了架設防火牆外,還必須建置入侵偵測系統,才能進一步提高資安防禦能力,本文將示範如何利用開源碼Suricata建置一套網路型入侵偵測系統,用來監控內部網段中是否存在異常的攻擊行為,以便及早防範,避免傷害擴大。

表4 設定參數說明

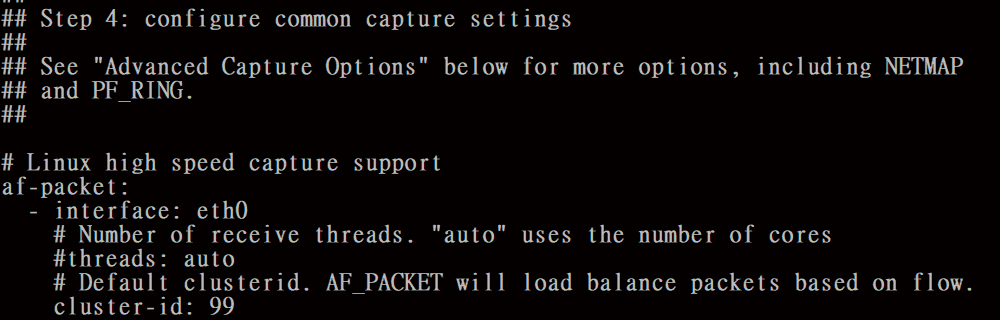

4. 設定擷取封包的相關設定

在此區段中,使用者可設定要用來擷取封包所使用的網卡名稱及擷取封包的相關參數,可將此區段中的eth0改為實際系統上的網卡代號,其餘的使用預設即可,此區段部分內容如圖9所示。

|

| ▲圖9 設定擷取封包的相關設定。 |

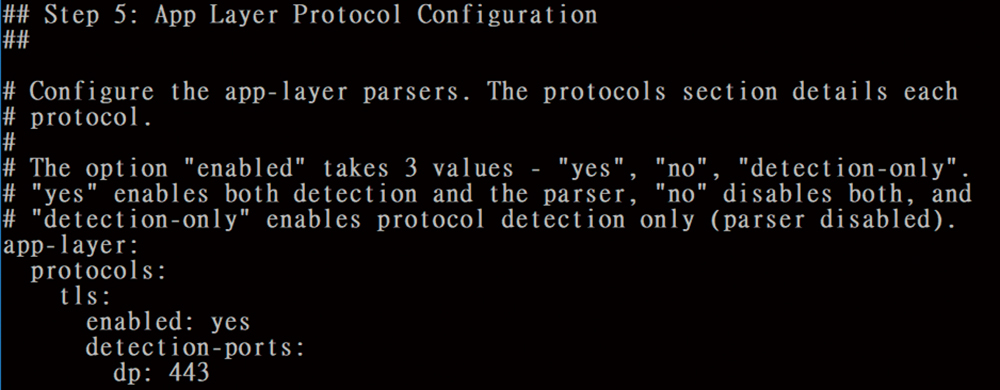

5. 設定要偵測網路服務的通訊協定

在此區段中,使用者可用來設定所要偵測的通訊協定之相關資訊,使用預設的參數即可,如圖10所示。

|

| ▲圖10 設定要偵測網路服務的通訊協定。 |

除了上述五個區段的設定組態外,另外其他常用組態說明,如表5所示。

表5 其他常用組態說明

在組態設定後,啟動Suricata程式之前,建議先執行「suricata -c suricata.yaml -T」指令來測試suricata.yaml的設定是否有錯誤。在確定組態檔的相關設定沒有錯誤後,即可以下列指令來執行:

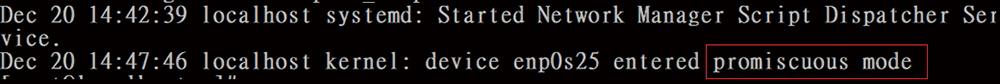

在執行之後,此時可檢查系統上的「/var/messages」檔案,確認網卡是否已進入Promiscuous工作模式,如圖11所示。

|

| ▲圖11 確認網卡是否已進入Promiscuous工作模式。 |

在Promiscuous工作模式下,網卡才可擷取所有經過這張網卡的的封包資訊。

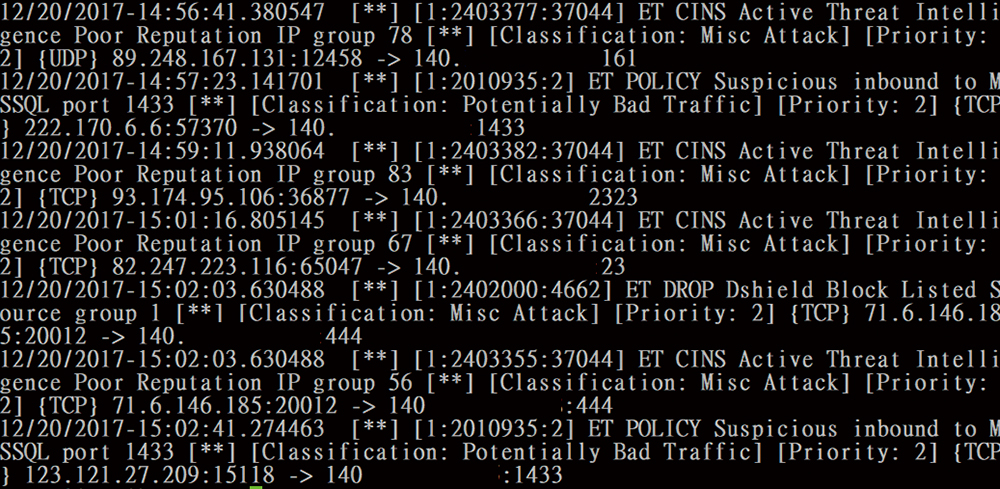

接著守株待免,只要有任何被偵測到的攻擊事件,就會記錄在fast.log,其檔案內容如圖12所示。至此一個NIDS系統即告完成!

|

| ▲圖12 從fast.log檔案內容中查看是否有攻擊事件。 |

<本文作者:吳惠麟,多年資安經驗,喜好利用開源碼建構相關解決方案,著有「資訊安全原理與實驗」等書。>