近年來個人隱私意識高漲,許多匿名技術因此快速發展。然而,不法份子若利用匿名技術進行駭客攻擊時,如何找出數位證據並發現真正的幕後黑手將是一大重要議題。本文針對利用Cross-Site Scripting進行攻擊的攻擊端主機進行數位鑑識,以記憶體鑑識方法證明攻擊端之不法行為,串聯整起資安攻擊事件。

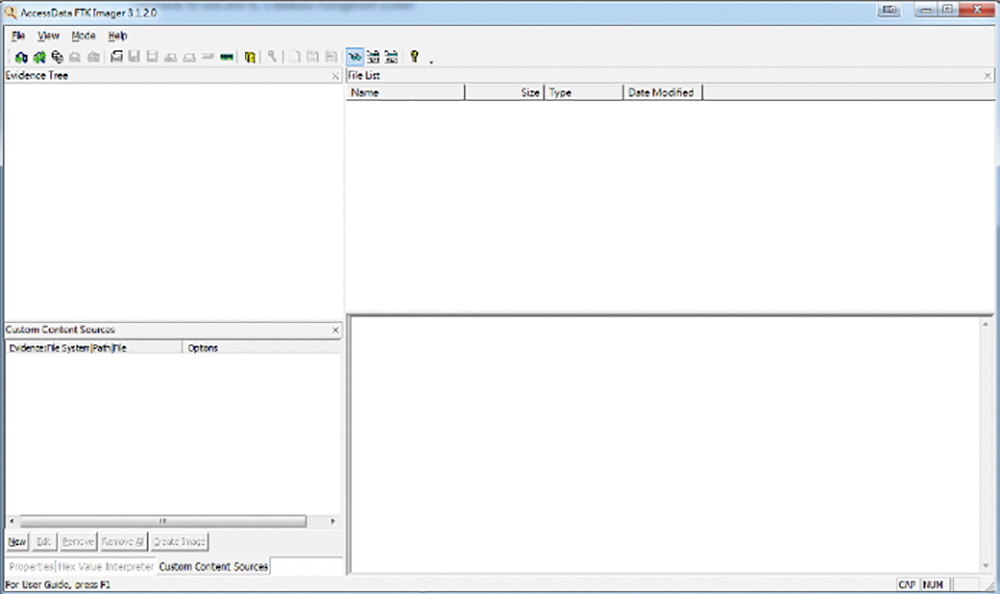

FTK(Forensic Toolkit)是由Access Data公司所開發的一套數位鑑識工具,透過直覺式的介面提供數位鑑識人員更便利的操作。而旗下的軟體FTK Imager,則專門用於獲取映像檔且可匯入多種類型之映像檔,可於Access Data官方網站免費下載,其主要功能為獲取映像檔以及進行數位證據的預覽。這裡將透過FTK Imager進行記憶體萃取(Memory Dump)取得暫存於記憶體中的資訊,以進行分析。

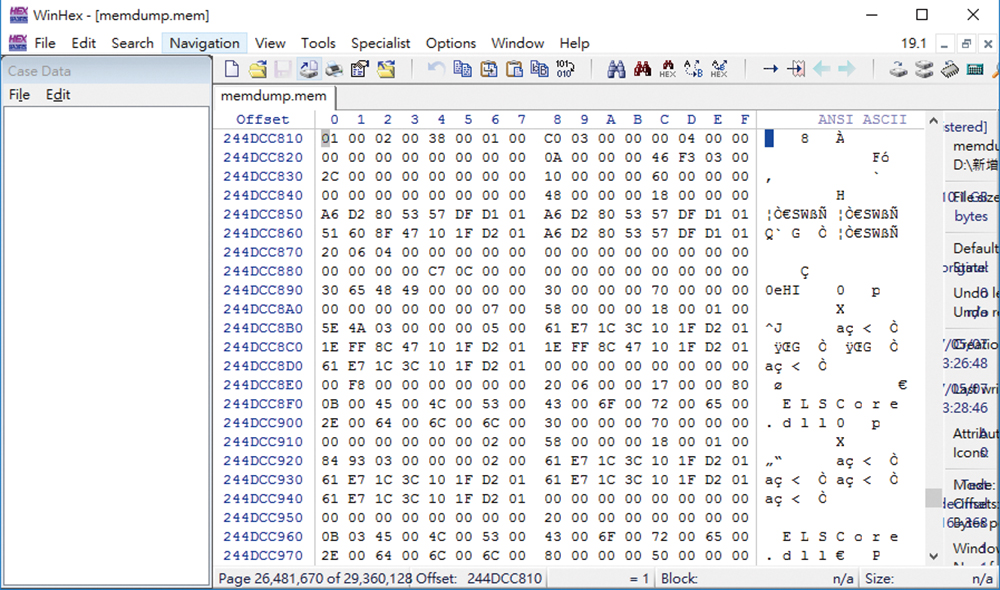

而WinHex是由X-Ways Software Technology AG公司所開發的一套十六進制編輯器,除了可以用來檢查和修復文件外,更能夠顯示被隱藏的數據,因此可協助鑑識人員進行資料的剖析,在X-Ways Software Technology AG官方網站提供免費下載,本文就是透過WinHex分析暫存於記憶體中的資訊。

鑑識方式說明

牛津辭典中對於電腦鑑識的定義是:「應用嚴謹的程序及科技的方法處理數位資訊設備相關鑑識工作」。而數位鑑識的目的即為了要還原案情的原始樣貌,且由於數位證據易受竄改及破壞,因此如何使得數位證據具有法律效力,使其能作為法庭上法官審查案情的參考,顯得格外重要。

多數案件中,有心人士藉由非法方式取得使用者資訊,且冒用其合法身分進行非法行為,並欲將此非法行為嫁禍給使用者。因此,鑑識人員該如何突破重重困難,不被蒙蔽雙眼,找出真相為首要工作。

由於網際網路無所不在,與一般人的生活息息相關,因此有越來越多的犯罪模式,轉為利用網際網路的網路攻擊事件,所需要的成本減少,造成的影響卻更大,也因此Web應用程式成了攻擊事件的主要媒介。依據NetMarketShare於2017年6月至8月統計可知,Google Chrome為目前全球最多人使用的瀏覽器之一,如表1所示,因此本文使用Google Chrome的無痕瀏覽模式進行攻擊行為之實驗。

表1 瀏覽器的市占率比較

雖然瀏覽器在無痕瀏覽模式時,並不會於電腦中的Cache、Cookie或History Record留下任何紀錄。然而,根據羅卡交換定理(Locard Exchange Principle,Locard's Theory),只要有接觸過,必定會留下痕跡,也就是所謂的凡走過必留下痕跡。且任何應用程式執行時,作業系統都會將資料儲存在記憶體中,使其得以順利執行。

由此可推論,當開啟瀏覽器執行無痕模式瀏覽網頁時,雖然不會在電腦中儲存任何檔案,但是可能會將瀏覽網頁的紀錄、輸入之字串等資訊暫存於記憶體內,因此這裡將嘗試使用記憶體鑑識技術作為鑑識蒐證方法,其步驟說明如下:

利用FTK Imager進行記憶體萃取

使用FTK Imager來對記憶體進行萃取,從左上角之【File】功能表中選擇【Capture Memory】選項,即可進行記憶體之萃取,如圖1所示。

|

| ▲圖1 使用FTK Imager來對記憶體進行萃取。 |

利用WinHex進行記憶體分析

將上述步驟所得到的檔案利用WinHex開啟,即可檢視記憶體中儲存的資料,以進行記憶體分析,如圖2所示。

|

| ▲圖2 使用WinHex來檢視記憶體中的資訊。 |

實例情境模擬

A君是知名的彩妝部落客,時常在網路上分享自己的彩妝,除了甜美的外貌外,更因其高超的彩妝技巧以及親民的形象,深受大家的喜愛,因此擁有為數不少的粉絲,在網路上頗具知名度及影響力。也因此A君收到了許多廠商的邀約,希望能藉由A君的高人氣,增加產品的知名度。

而為了能讓部落格有更自由的版面設計以及更有效率的管理,A君便以自己架設網站的方式來管理部落格。

然而,近日來,A君發現部落格遭到有心人士惡意上傳不雅圖片,影響觀感,導致粉絲不願意再追蹤A君的部落格,連帶使得廠商不願意再找A君代言產品。因此,A君決定查看伺服器紀錄,找出有心人士,卻發現這個有心人士居然是A君的頭號粉絲B君,而B君也堅決否認自己有上傳不雅圖片,所以A君與B君請求執法機關進行調查,希望能找出幕後黑手,證明B君的清白。其調查步驟如下:

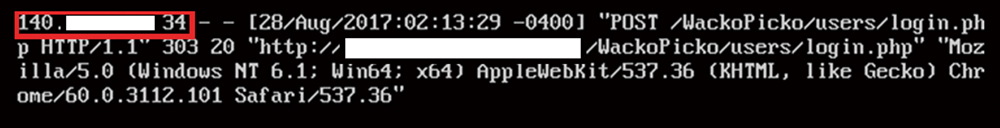

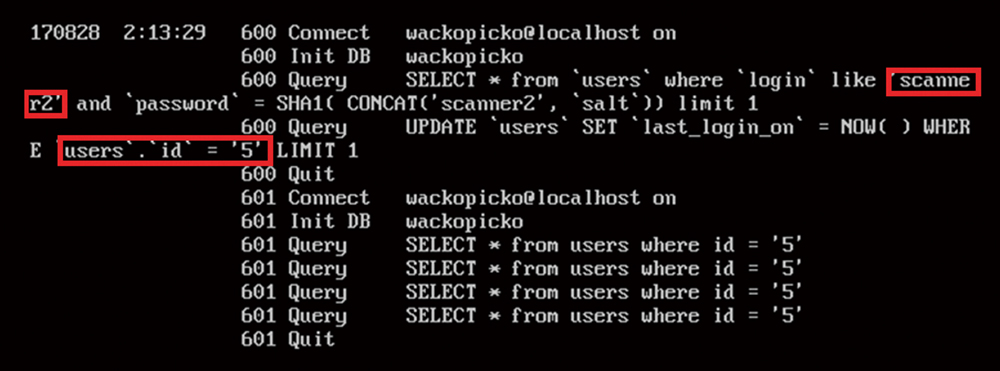

鑑識人員先從網站伺服器中查詢連線紀錄,發現IP 140.xxx.xxx.34在2017年8月28日2時13分時有連線紀錄,如圖3所示,且使用者以「scanner2」身分登入網站,其id=5,如圖4所示。

|

| ▲圖3 發現IP 140.xxx.xxx.34連線紀錄。 |

|

| ▲圖4 以Scanner2身分登入網站,其id=5。 |

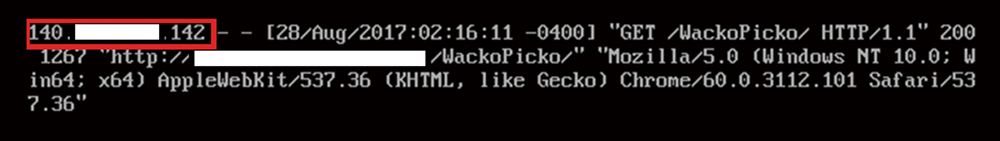

除此之外,鑑識人員發現在短時間內,有另一個IP 140.xxx.xxx.142以不同的作業系統卻以同樣身分登入網站,如圖5所示,這引起鑑識人員的關注。

|

| ▲圖5 找出IP 140.xxx.xxx.142連線紀錄。 |

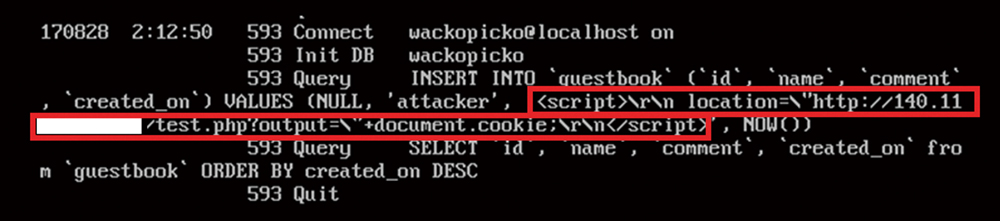

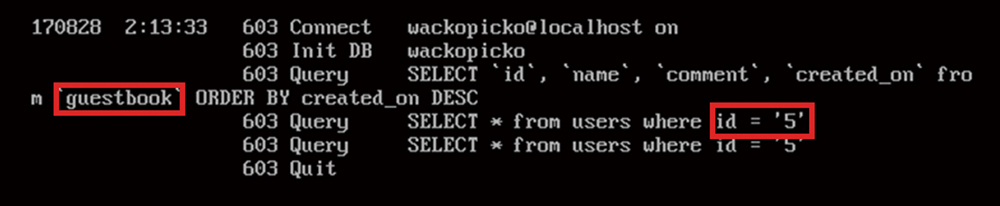

在鑑識人員細心的調查下,發現網站可能遭受到攻擊,導致使用者的身分遭到冒用,於是進一步在mysql.log日誌檔內搜尋紀錄,發現在使用者登入前,網站的留言板(Guestbook)被插入了XSS攻擊語法,如圖6所示。並且,使用者也確實有查看Guestbook網頁,如圖7所示,因此鑑識人員推測,使用者可能觸發了XSS攻擊。

|

| ▲圖6 找到XSS攻擊之指令。 |

|

| ▲圖7 使用者點擊Guestbook頁面。 |