消費型無人機易於操控等特性吸引到犯罪者的注意,亦出現使用者操作不當肇事或誤飛入禁航區造成飛安問題,本文將介紹無人機組成操作及鑑識方式,並透過模擬情境說明其相關應用,藉以說明如何透過鑑識所得的證據證明無人機所有者與無人機之連結關係。

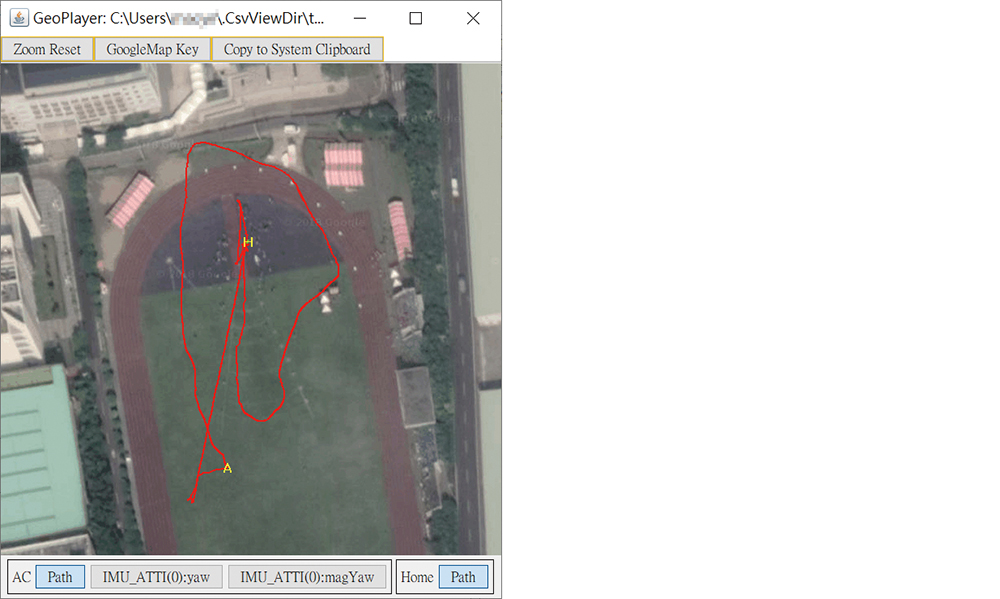

另外,也可以使用CsvView內的GeoPlayer程式將飛行紀錄視覺化,如圖16所示。

|

| ▲圖16 飛行紀錄視覺化。 |

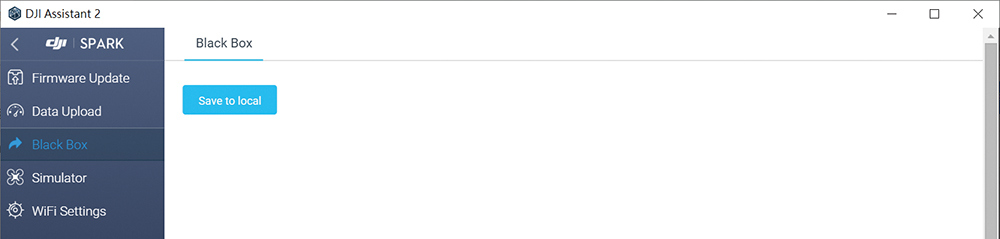

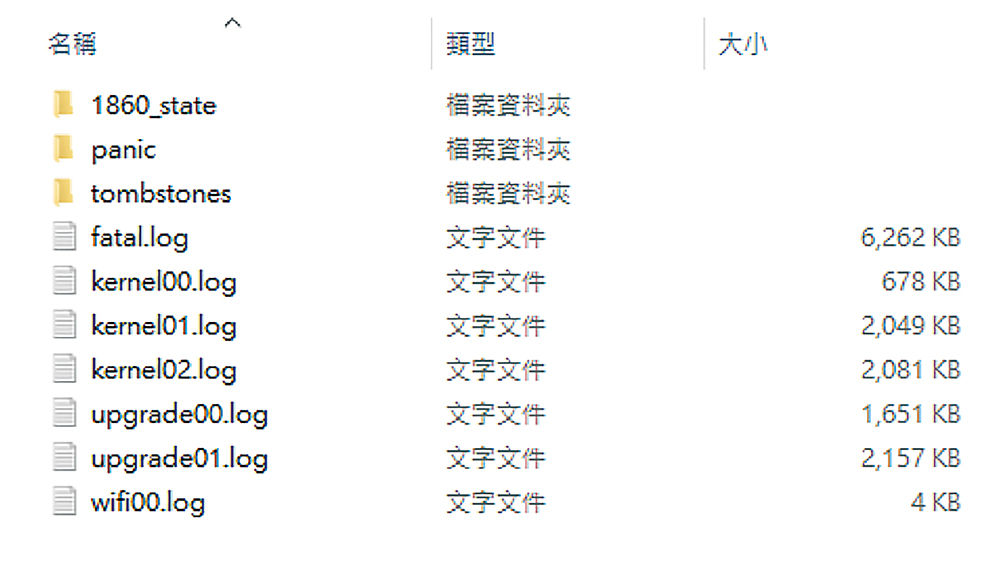

使用DJI Assistant 2來操控DJI SPARK無人機時,若點選Black Box下的Save to Local,則可將無人機相關系統Log檔匯出,如圖17~18所示。

|

| ▲圖17 切換至Black Box畫面。 |

|

| ▲圖18 找出無人機相關系統Log檔。 |

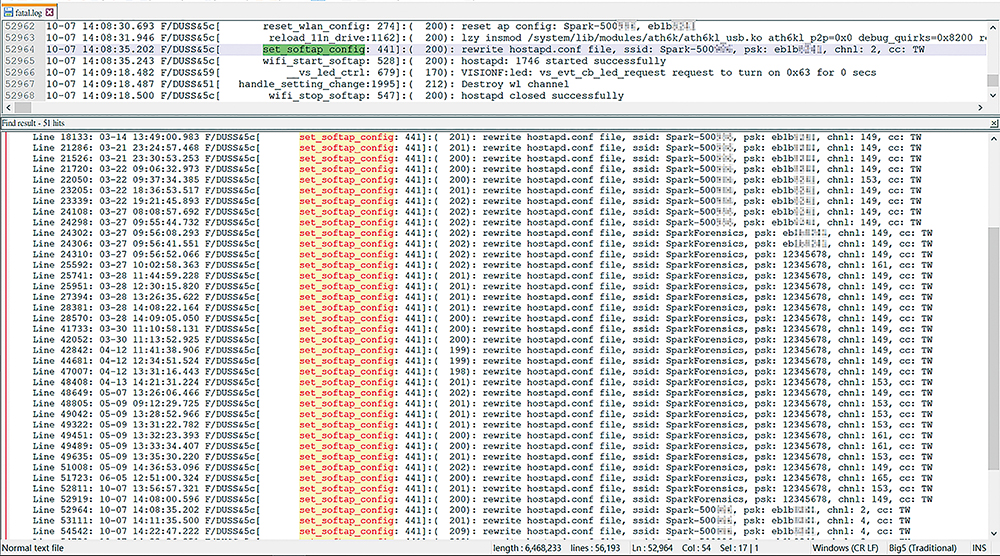

這些檔案為加密檔案,可使用DJI_ftpd_aes_unscramble(https://github.com/jezzab/DJI_ftpd_aes_unscramble)程式解密為明文文字檔,其中,在fatal.log檔案內以「set_softap_config」字串搜尋,可得到DJI SPARK無人機設定過的Wi-Fi SSID和密碼,如圖19所示。

|

| ▲圖19 找出無人機設定過的Wi-Fi SSID和密碼。 |

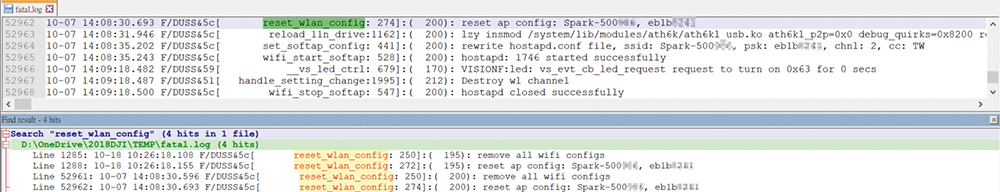

此外,以「reset_wlan_config」字串搜尋,可得到DJI SPARK無人機預設之Wi-Fi SSID及密碼,如圖20所示。

|

| ▲圖20 找出預設的Wi-Fi SSID和密碼。 |

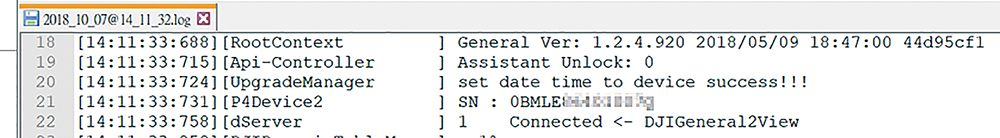

使用DJI Assistant 2程式介面時,並無顯示DJI SPARK無人機的飛控序列號,可至「%USERPROFILE%\AppData\Roaming\DJI Assistant 2\ALL\log\」資料夾內檢視檔名為「yyyy_mm_dd@hh_mm_ss.log」的檔案,就能夠得到以DJI Assistant 2程式設定過之無人機的飛控序列號,如圖21所示。

|

| ▲圖21 找出飛控序列號。 |

microSD內檔案鑑識

如圖22所示,操控DJI SPARK無人機進行攝影及拍照的檔案,會儲存在microSD卡的「\DCIM\100MEDIA」資料夾內。

|

| ▲圖22 檢視無人機拍攝檔案。 |

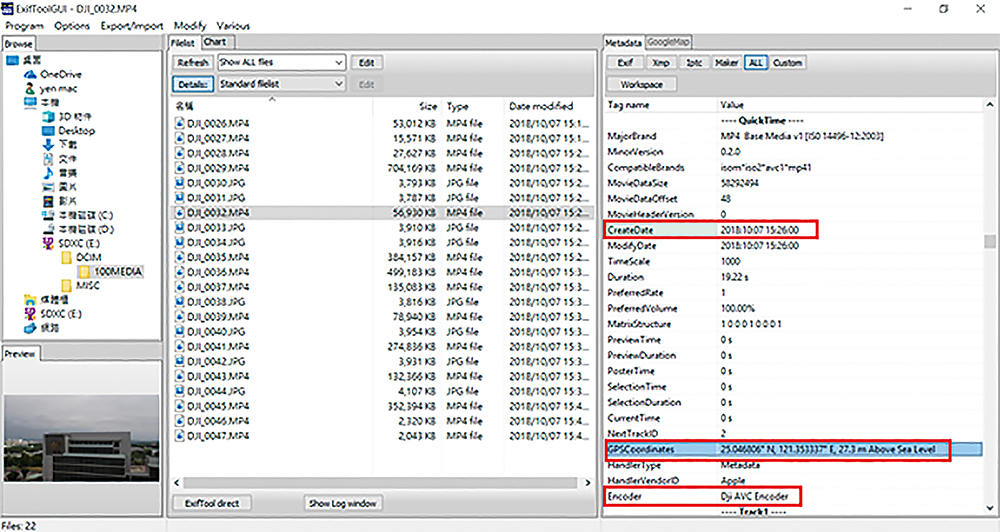

若透過ExifTool Version 11.13程式(下載網址是https://www.sno.phy.queensu.ca/~phil/exiftool/)、ExifToolGUI Version 5.16程式(下載網址為http://u88.n24.queensu.ca/~bogdan/)來讀取這些檔案,將可以取得檔案建立時間(CreateDate)、GPS座標資訊(GPSCoordinats),而Encoder值為Dji AVC Encoder,可判別檔案為DJI無人機所產生,如圖23所示。

|

| ▲圖23 找出無人機拍攝檔案Metadata資訊。 |

實際情境演練

台灣軍用機場發現遭不明人士操控DJI SPARK無人機闖入,疑似進行拍照攝影情蒐工作,軍方人員立即以無人機防禦系統進行捕捉,之後調閱周遭路口監視器發現有一台轎車快速駛離形跡可疑。