IP Camera除保存關鍵畫面外,也可從遠端連線即時監看,若有不法分子加以利用時,可能造成機密資訊的外流。本文將針對IP Camera在電腦端使用情形,探討可能留存的跡證,挖掘出登入電腦端錄影程式的帳號密碼,進一步找出有連線的監視器資訊。

分析跡證

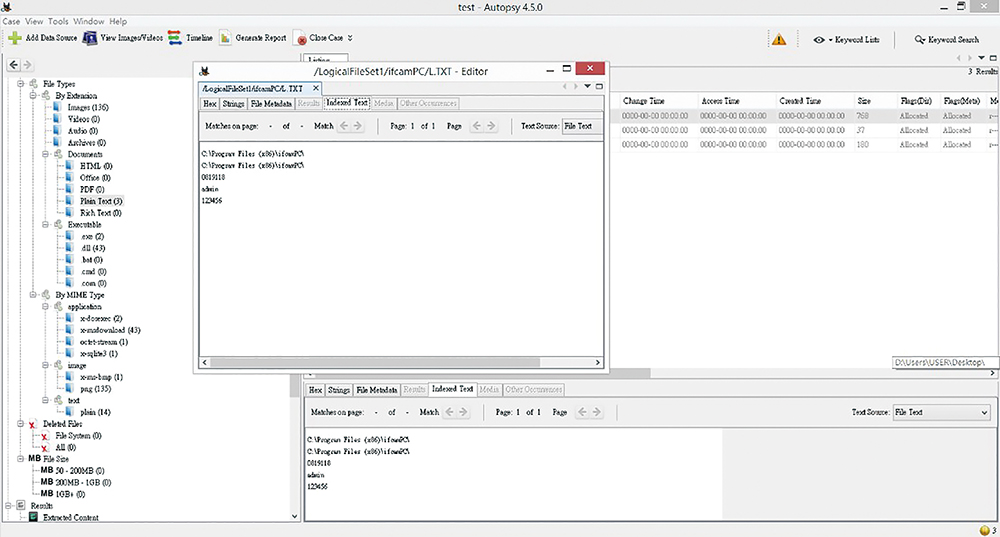

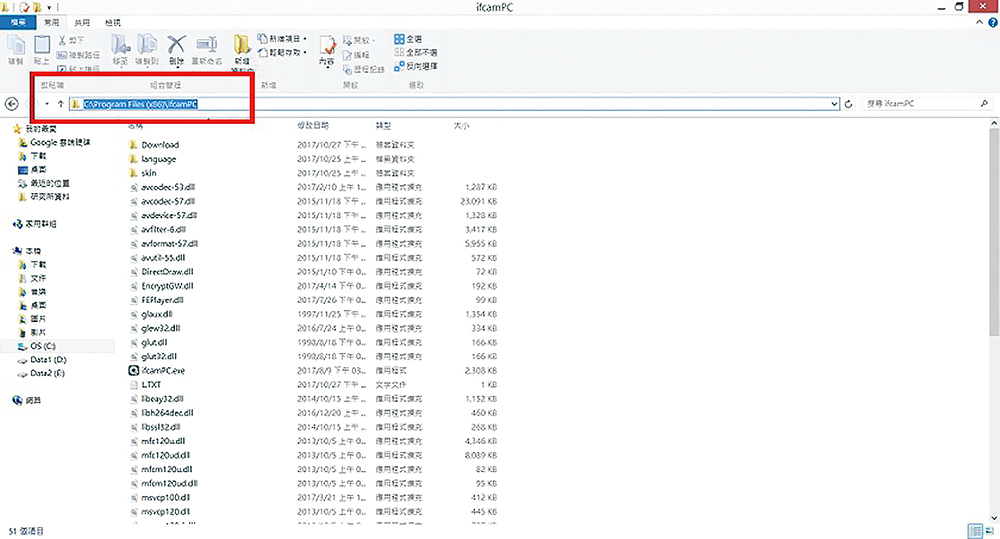

如圖7所示,將映像檔匯入Autopsy鑑識工具,對IP Camera在電腦端的相關檔案進行調查。安裝好電腦端程式ifcam之後,如圖8所示,安裝路徑將會在「C:\Program Files (x86)\ifcamPC」資料夾中。

|

| ▲圖7 使用Autopsy進行鑑識分析。 |

|

| ▲圖8 確認ifcam安裝路徑。 |

在Autopsy的分析整理中,可以看到安裝路徑資料夾中有136個圖片檔、3個文字檔、2個exe檔以及43個dll檔。

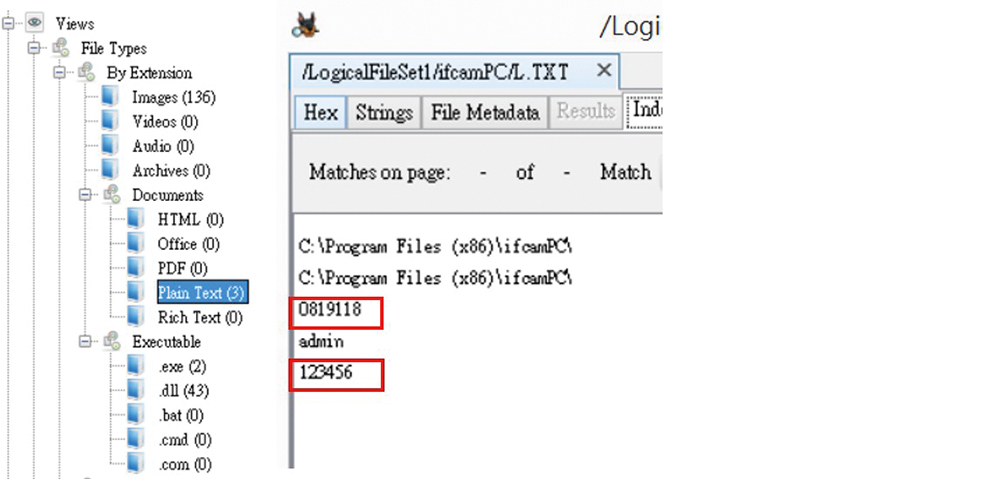

經檢視過後,發現在文字檔中有名為L.txt的檔案,內有可讀資訊疑似帳號、密碼,如圖9所示。隨後經過測試,此兩組數字恰好為電腦監控平台的登入帳號密碼。

|

| ▲圖9 使用Autopsy進行分析。 |

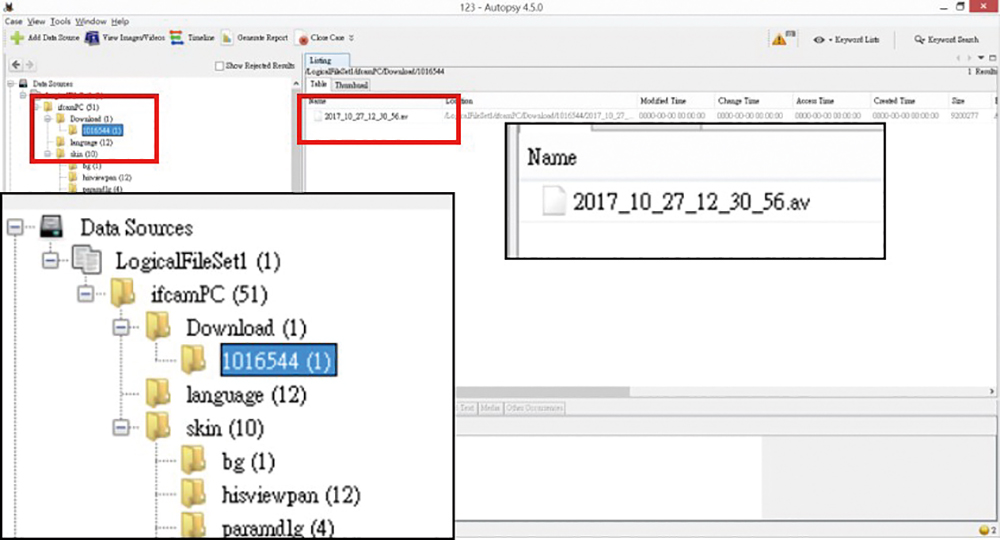

在子資料夾「Download」裡面,有一個以數字編號命名的資料夾,內有使用者下載的影片檔案,如圖10所示,檔案命名格式為「年_月_日_時_分_秒.av」,此影片檔案可使用ifcam播放。經分析後發現,此編號為使用本程式下載影帶所連線的監視器編號。

|

| ▲圖10 Download資料夾內有下載的影片。 |

實驗結果揭曉

由實驗結果得知,如果使用者有透過PC端ifcam監看監視器,可從L.txt獲得使用者登入ifcam程式之的帳號密碼,其有監看的監視器列表,可從「Download」資料夾內的資料夾編號得知,有下載的影片檔案亦儲存在「Download」資料夾之中。

案例情境分析

隨著網路監視器的普及,用來監看家中安全、監看幼兒活動時有所聞,但方便的工具也可能在不經意間就將自己的隱私暴露在公眾網路上,或是遭到有心人士的利用。