本文利用數位鑑識工具針對越獄前與越獄後之iOS裝置進行資料萃取操作,並分析及展現iOS裝置於越獄前後所萃取資料之成果,證實兩者的成果差異,並提供給偵查人員作為跡證輔助情報。

A君便買下C君所典當的兩部iPad Air 2,希望能從中找出一點希望,A君返回工作室後便立即查看兩部iPad內存資訊,發現一部iPad為已越獄狀態,另一部iPad則為未越獄狀態,而兩部iPad雖未被執行復原狀態,但重要的隱私訊息與使用資訊已被刪除,從裝置上已無從查看,僅存一些無關緊要的照片與影片。

A君不肯放棄,藉由特別管道請由專人對此二部iPad透過XRY鑑識工具進行資料萃取,其中由未越獄之iPad所萃取出的邏輯映像檔案內容,與直接透過裝置介面查看方式所看到的內容沒有太大區別,僅有一些圖片、影片及格式雜亂的檔案,如圖13所示,未能獲得與C君行蹤去處有關的資訊。

|

| ▲圖13 由未越獄iPad所萃取出之映像檔內容。 |

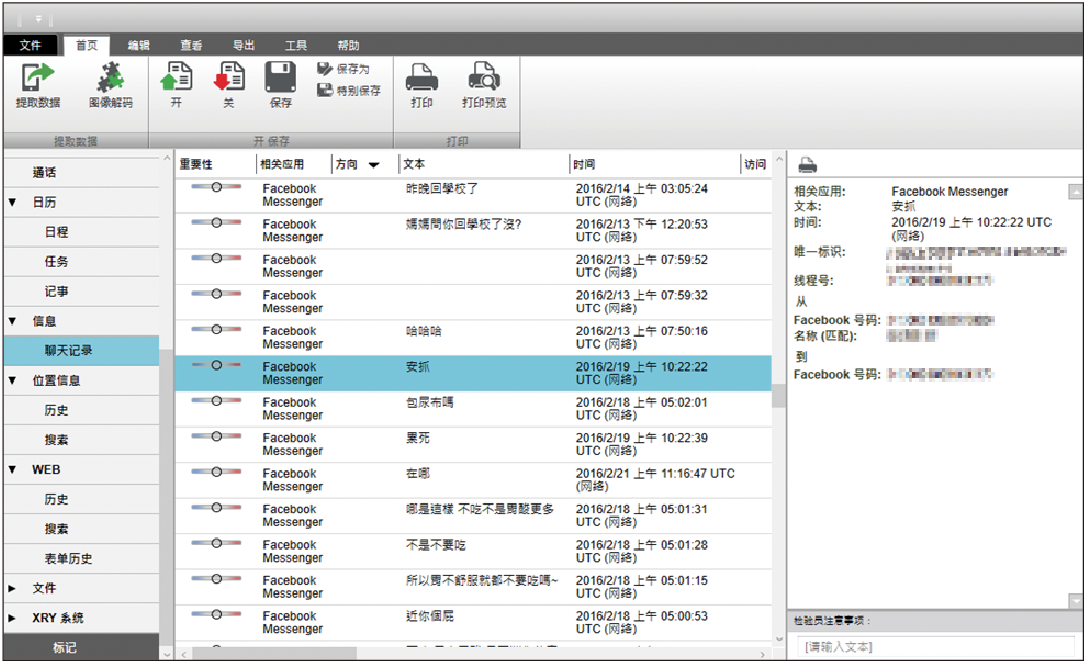

反之,在已越獄iPad上的資料萃取工作竟大有所獲,獲取了該裝置在Facebook Messenger上的聊天訊息,如圖14所示,發現C君透過它與南部友人聯繫,規劃於南部暫時躲藏幾年,但於訊息中並未提及更詳細資訊。

|

| ▲圖14 由已越獄iPad所萃取出的Facebook Messenger聊天訊息。 |

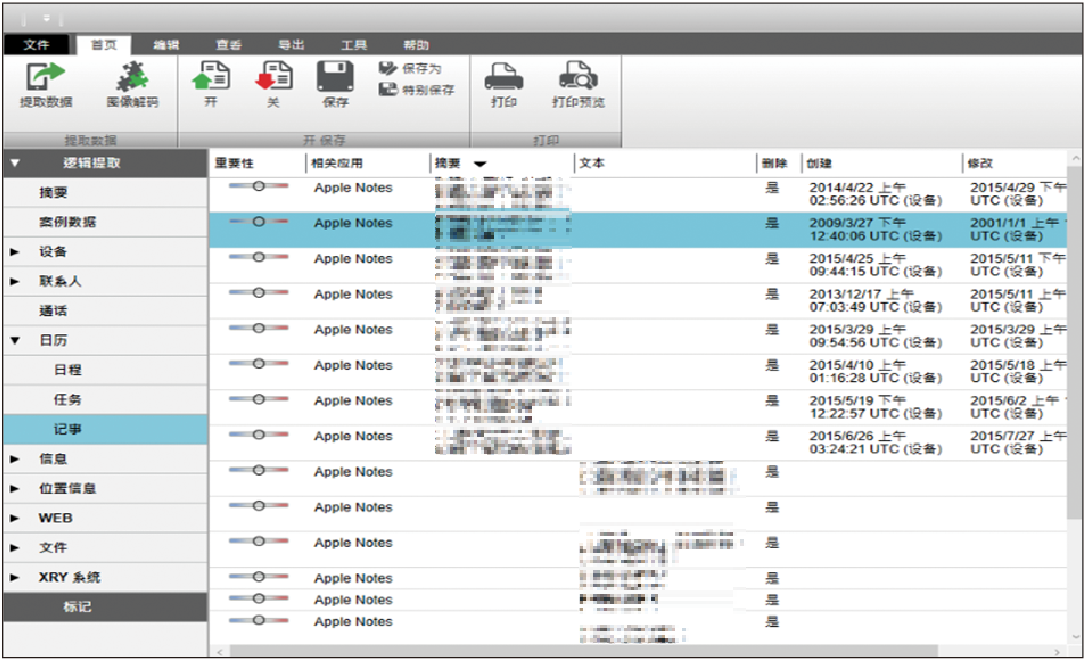

而於備忘錄內容發現多比數字字串內容,如圖15所示,A君將這些字串貼上搜尋引擎,發現這些數字分別為多家旅館的匯款帳號,鎖定這些旅館地址後,A君將這些地址貼上Google Map,發現這些地點在屏東地區呈現環狀分布,估計可能是C君為了躲避追債,而輪流更換藏身的旅館,得知此些資訊後,A君立即通知B君,並派駐人馬至這些地點埋伏,果然發現次日C君在某家旅館進出,B君趁C君獨自外出採買生活用品時,配合人手將其就逮。

|

| ▲圖15 由已越獄iPad所萃取出的備忘錄訊息。 |

結語

本文透過XRY數位鑑識軟體工具,分別對越獄前、後的iOS裝置進行資料萃取操作,並找出iOS 9.0.2的iPad Air 2為資料萃取標的裝置之情況下的資料萃取差異,透過本文中的萃取結果,證實越獄與否對於資料萃取造成關鍵性的影響,在iOS裝置未越獄的狀態下,透過數位鑑識工具並無法萃取出裝置內已遭刪除的檔案;然而透過同樣情狀之已越獄iOS裝置,則可相當程度地萃取出裝置中已遭刪除的重要檔案資料。

藉由實驗比較,不論在資料萃取的質或量乃至種類多寡中,已越獄狀態下的萃取所獲均優於未越獄的狀態,並運用已越獄狀態下所萃取的關鍵性跡證,能夠有效率地幫助情報掌握與推動案情之發展。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>