手機的功能日益強大,利用雲端技術可將手機或其他設備的檔案進行分享,但是在雲端硬碟提供的便利下,也隱藏著許多的威脅,本文即是針對雲端硬碟進行檔案分析,將可能的資訊顯露出來,協助調查人員進行非法活動調查與證據追蹤。

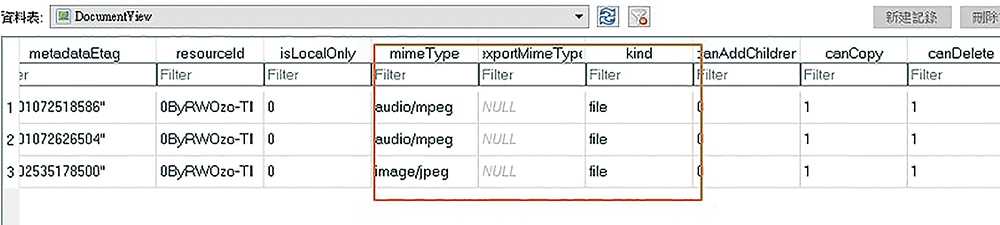

另外,這個資料表還可以找到檔案的許多屬性,包括是否有被分享、有無與其他使用者共用、或是有無刪除等等,如圖6所示。

|

| ▲圖6 資料表DocumentView含有許多檔案屬性。 |

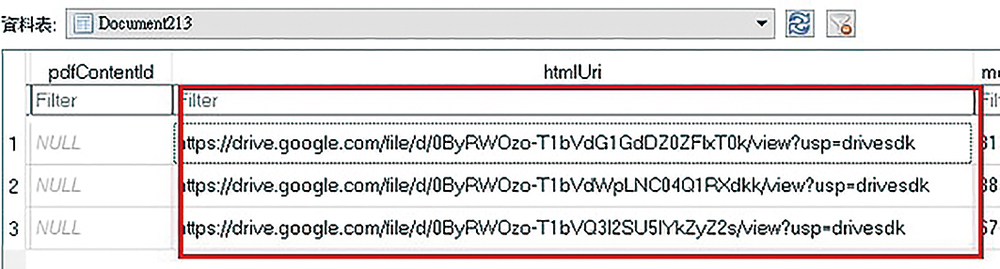

除了上述的兩個資料表之外,在Document213資料表內則找到了網址,如圖7所示,雖然這些網址實際貼到網頁後看不出內容,但可以得知是雲端硬碟內的檔案連結網址,因為由圖8可以得知我們沒有權限查看此檔案。

|

| ▲圖7 資料表Document213含有檔案連結網址。 |

|

| ▲圖8 輸入進Chrome後的情形。 |

Microsoft OneDrive

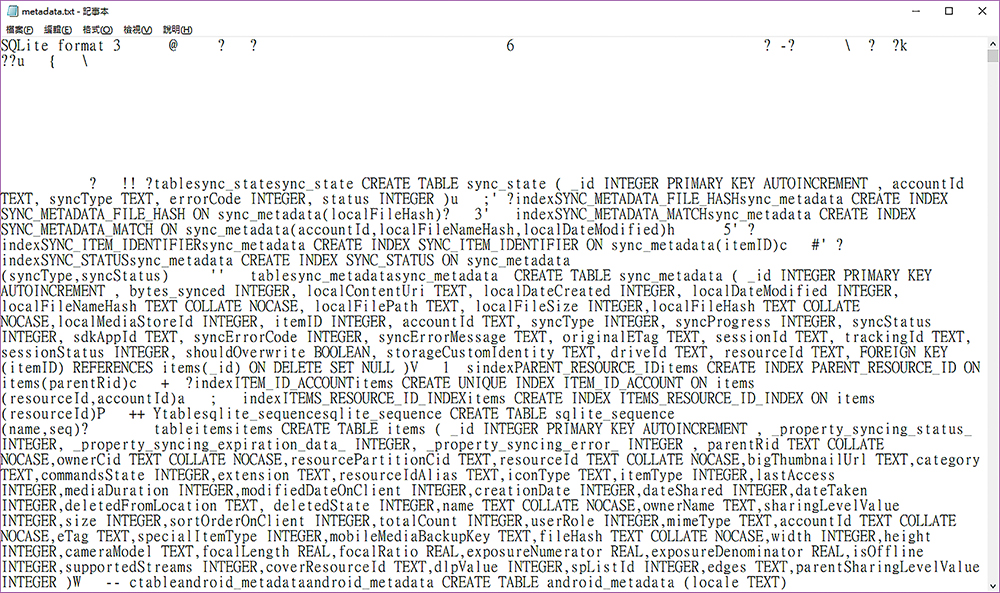

接下來針對OneDrive進行檔案分析,首先在「/com.microsoft.skydrive/databases」資料夾內找到metadata.txt檔案,打開後發現是亂碼,如圖9所示,但發現在檔案的開頭,卻是寫著SQLite format,所以嘗試使用資料庫軟體打開,卻發現利用資料庫軟體可以很直觀輕鬆地讀取內部所含有的資料。

|

| ▲圖9 metadata.txt純文字開啟畫面。 |

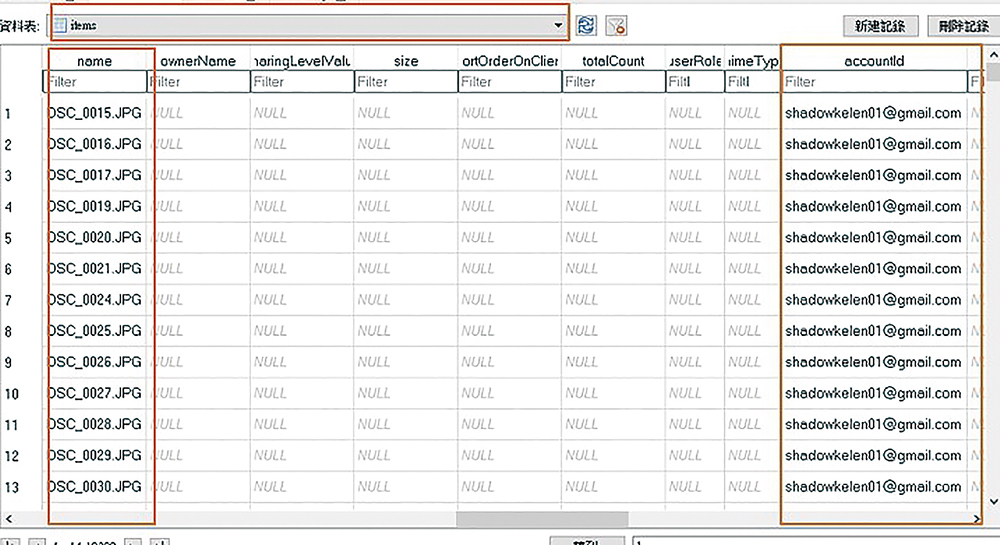

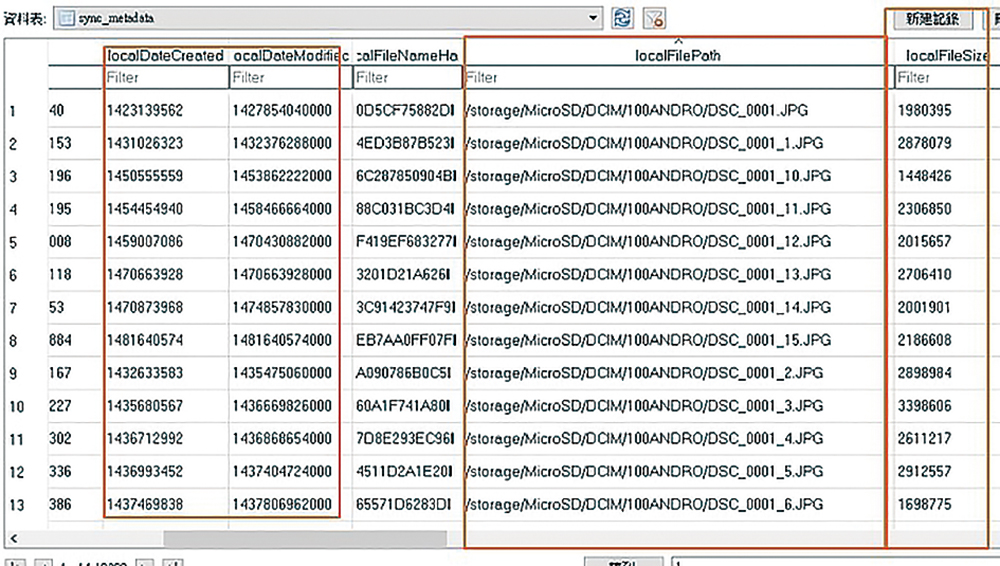

在items資料表中,如圖10所示則發現了檔案名稱和帳戶名稱,而sync_metadata資料表中,則找到檔案在手機中的儲存位置和檔案大小,另外還有創建時間與修改時間,如圖11所示,這兩個都是以UNIX Timestamp來表示。

|

| ▲圖10 items資料表中含有檔案名稱和帳戶名稱。 |

|

| ▲圖11 sync_metadata資料表含有檔案的屬性資訊。 |

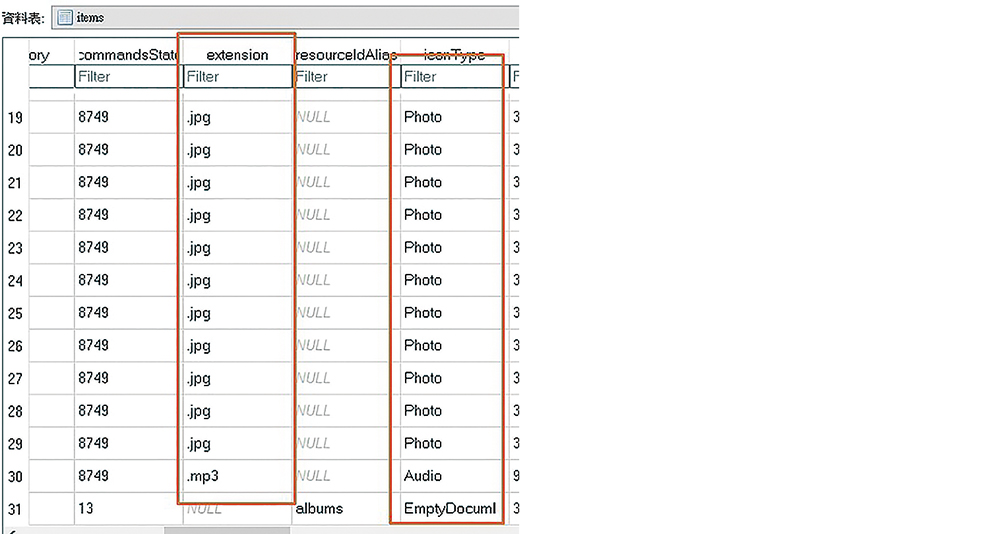

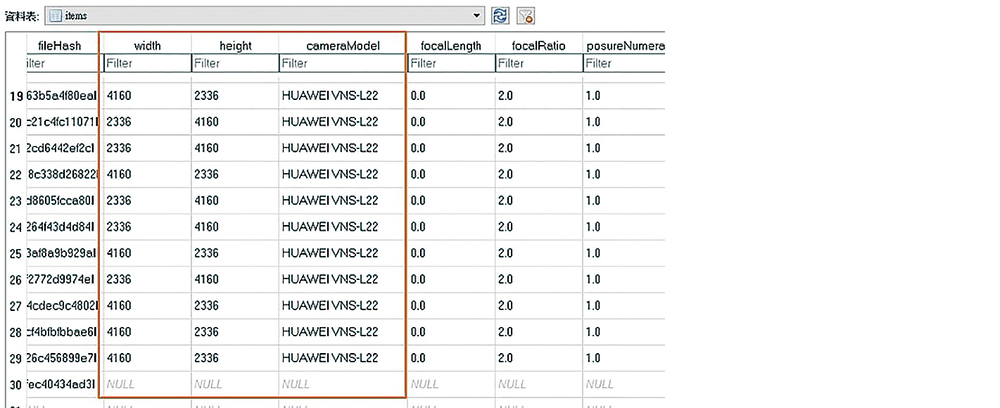

另外,在「/com.microsoft.sktdrive/files」裡面找到另一個資料庫檔案QTMetadata.db,而在其中的資料表items內可以看到許多詳細的資料,如圖12~13所示,例如檔案屬性、檔案名稱、帳號名稱、檔案大小、照片等內部資料等。

|

| ▲圖12 資料表items含有檔案的副檔案名稱。 |

|

| ▲圖13 資料表items含有檔案相關屬性。 |

除此之外,在stream_cache資料表中,則可以查看到檔案的預覽圖存放於手機中的位置。

MEGA

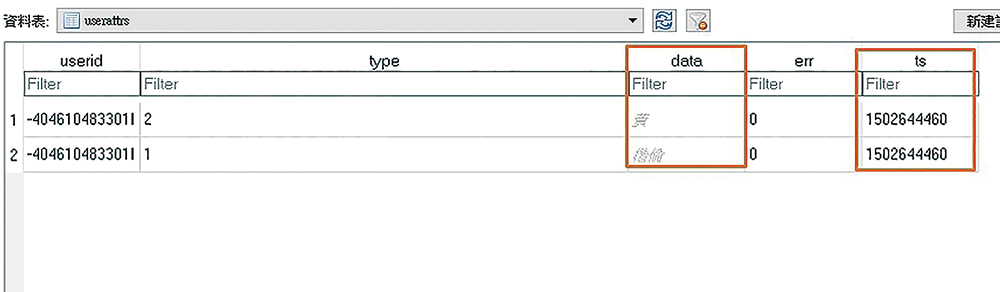

最後一個進行檔案分析的是MEGA雲端硬碟,在路徑「/mega.privacy.android.app」中找到兩個資料庫檔案,分別是karere-dkFVZ2NCZFoyY2O7sDs5mmqBii4MOFMilAEl.db和megaclient_statecache10_dkFVZ2NCZFoyY2O7sDs5mmqBii4MOFMilAEl.db。如圖14所示,在第一個資料庫檔案karere-dkFVZ2NCZFoyY2O7sDs5mmqBii4MOFMilAEl.db中的userattrs資料表,可以找到使用者的名稱和帳戶的創建時間。

|

| ▲圖14 資料表userattrs中含有使用者的名稱和創建時間。 |

在vars資料表中則只發現帳戶名稱,其他資訊皆為亂碼。在第二個資料庫檔案megaclient_statecache10_dkFVZ2NCZFoyY2O7sDs5mmqBii4MOFMilAEl.db中,也只有找到亂碼而已,並沒有其他的發現。