本篇將探討USB裝置的反鑑識行為及其對應的數位鑑識與證據舉證,並透過一個公司機密資料被竊取之情境案例來說明相關數位證據調查,提供遇到反鑑識手法之犯罪行為時,依然能萃取重要的有效數位證據。

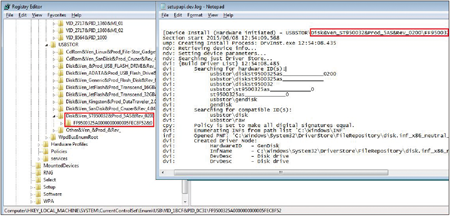

接著進行登錄檔鑑識,將日誌檔中最後一筆的USB裝置產品名稱和序號與「HKEY_LOCAL_MACHINE\System\CurrentControlSet\Enum\USBSTOR」登錄檔中的子目錄進行比對,兩者產品名稱與序號皆相同,代表日誌檔未遭竄改,因為登錄檔目錄在一般情況下無法被竄改,如圖17所示。

|

| ▲圖17 找出登錄檔的產品名稱與序號。 |

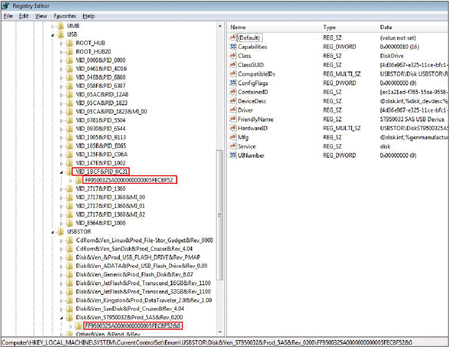

最後,將USB儲存裝置的序號與「HKEY_LOCAL_MACHINE\System\CurrentControlSet\Enum\USB」的各個子目錄內的序號進行比對,可以找出該USB裝置的產品編號與供應商編號(VID_1BCF&PID_0C31),如圖18所示。

|

| ▲圖18 經比對序號後得知供應商編號與產品編號。 |

證據推論

在完成USB登錄檔與日誌檔的數位取證後,因電腦內USB登錄檔中的產品編號與供應商編號能夠唯一地識別該裝置,故可經由產品編號、供應商編號及USB儲存裝置的相關資訊,證明該USB隨身碟確實連接上電腦。

鑑識人員從電腦登錄檔「HKEY_CURRENT_USER\Software\Microsoft\Terminal Server\Default」中也找到遠端登入過的IP,證實該IP為A公司電腦所有。

另外日誌檔內容顯示,USB隨身碟於6月8日12時54分被連接,而A公司電腦的事件檢視器中顯示6月8日12時58分被執行遠端登入,並且從USB隨身碟內找到A公司的機密資料。

因此,可推論阿福先接上USB隨身碟,再對電腦安裝反鑑識程式,並對A公司電腦進行遠端登入,最後再進行資料竊取並將機密資料拷貝至USB隨身碟。

在本案例的鑑識流程中,由於嫌犯於電腦內裝有USB反鑑識工具,所以鑑識人員必須在鑑識程序進行之前先做反鑑識的障礙排除,檢查有無安裝USB反鑑識程式,等待反鑑識程式移除之後,再透過日誌檔與登錄檔的鑑識,找出關鍵的犯罪跡證。

結語

USB裝置為資訊與生活帶來許多便利,卻也增加了相關資安管控上的風險,常見的有商業機密的竊取。在調查這些事件的數位鑑識方法上,可透過USB鑑識從登錄檔與日誌檔找出裝置資訊,並推論出可能的竊取時間,藉以分析與還原現場。

但在USB鑑識的過程中,可能會遇到登錄檔與日誌檔的資料竄改或是USBKill程式的阻礙,此情況會干擾數位證據的調查並阻礙鑑識程序的進行。對此,本篇藉由分析電腦設備可能會面臨到的USB反鑑識行為,利用USB登錄檔與日誌檔鑑識,依然能夠找出可靠與正確的數位證據。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>