本篇將探討USB裝置的反鑑識行為及其對應的數位鑑識與證據舉證,並透過一個公司機密資料被竊取之情境案例來說明相關數位證據調查,提供遇到反鑑識手法之犯罪行為時,依然能萃取重要的有效數位證據。

分析日誌檔取得的資訊,若USB隨身碟從未接過電腦設備或者該電腦設備具備開機還原的性質,則可從日誌檔內最後一筆的USB初始安裝資訊,推測出機密資料可能的竊取時間點。

分析登錄檔USB儲存裝置(竊取工具)相關資訊與產品編號等,並且結合步驟4推測的竊取時間,進而掌握資安事件發生的時間與所使用裝置,有助於鑑識人員還原現場。

USB儲存裝置經反鑑識行為後之鑑識方法

在實際面臨鑑識的環境時,可能會遭受到反鑑識的攻擊,而非法者在進行資料竊取的過程中,通常會針對被竊取端主機的USB登錄檔或日誌檔進行資料的抹除或竄改,甚至執行反鑑識程式來阻礙鑑識程序的進行,迫使鑑識產生無效的結果,因此對於資料竊取可能進行的反鑑識操作,透過相關的數位取證方法做鑑識分析,歸納出以下幾項有效的證據萃取方式:

1. 在硬碟跡證方面,因實體刪除對實際儲存的資料區

塊進行多次的覆寫,而邏輯修改也是針對同一資料區塊進行覆寫,所以只能找到日誌檔與登錄檔經過邏輯刪除後的資料。

2. 在一般的反鑑識工具中,通常會結合實體刪除的功

能,所以在面臨反鑑識時可能會找不到硬碟中的證據,然而從記憶體跡證中進行觀察,或許可以找到反鑑識的行為如刪除或修改動作,以及裝置的編號,但所找到的數位跡證有限,因為記憶體當中的資料量會隨著時間而改變。

3. 系統還原的作法是將目前系統狀態包含登錄檔及日

誌檔,備份至系統所保留的磁區內,所以只要在資料刪除之前建立系統還原點,就可以在資料刪除之後,利用Windows 7的系統還原功能返回當時系統所建立的還原點,但是在一般系統操作中建立系統還原點非常地耗費時間,所以實務上較難以實現。

4. 在資料竊取的過程中,除了對USB的登錄檔與日誌

檔作資料的抹除或竄改之外,非法者有可能會在被竊取端的主機執行反鑑識程式,進而阻礙鑑識程序的進行。

常見的鑑識程序攻擊有以下兩種情形。第一,在面臨USB鑑識程序的攻擊時,無法利用傳統的鑑識工具或方法進行鑑識程序,常見的如阻礙鑑識工具與阻礙鑑識的標的,不法人士可能設計出一套反鑑識工具來增加USB傳輸延遲時間,因為鑑識工具普遍具備低容錯性且無法接受過高的傳輸延遲時間,若超過一定的延遲時間則會導致整個鑑識報告產生錯誤的結果。第二,在阻礙鑑識標的方面,如USBKill反鑑識工具,可在鑑識程序進行時執行重新開機,以破壞鑑識的標的,進而阻礙鑑識程序的進行。

因此,在面臨鑑識程序的攻擊時,須對現場設備進行障礙排除,若遇到類似USBKill反鑑識攻擊時,所擬定的障礙排除方式如下:

鑑識人員先利用相關程式進行掃描,因為考量到電腦設備可能被植入如USBKill等的相關反鑑識程式。

若找到反鑑識程式蹤跡,先終止該程序的執行,並找出該程式所在的檔案位置,再進行移除,以確保電腦未受到反鑑識程式阻礙。

接著,進行鑑識程序。

以下將鑑識的過程中可能會遇到的情況,如實體的刪除、資料的修改以及鑑識程序的攻擊等,透過硬碟跡證、記憶體跡證、系統還原及障礙排除等方式找出相關的數位證據,鑑識結果彙整如表2所示。

表2 鑑識結果說明

面臨USB儲存裝置的登錄檔與日誌檔被竄改時,往往會遭到邏輯修改或是實體刪除,甚至非法者可能於電腦內安裝反鑑識程式,導致鑑識過程無法正常地進行。

為考量最佳的情況,應盡可能地避免非法者進行反鑑識操作,並配合現場環境進行反鑑識的障礙排除。一般在鎖定可疑的嫌犯後,採取的因應對策如下:

首先,了解嫌犯的背景並掌握其動態,判斷嫌犯下一波可能進行的攻擊,例如透過監視系統與電信業者提供的資料來確定嫌犯攻擊的時間與地點。

接著,應盡可能地以各種情況來判斷嫌犯可能進行的反鑑識行為,例如考慮到嫌犯可能在電腦內安裝USBkill程式,所以調查人員必須在嫌犯拔除USB裝置之前進行逮捕,以避免USB裝置因拔除而重開之情況發生。

最後,則進行反鑑識之障礙排除與USB鑑識程序。

由於登錄檔與日誌檔被竄改後,在鑑識復原的過程中可能會找不到資料,但是在記憶體跡證的採集,可找到些微的跡證殘留,如刪除或修改等反鑑識動作,如何復原被刪除或修改的資料,這將是未來所要持續研究的工作,而本篇則著重在面臨反鑑識手法時欲進行的應對措施,以利於有效之數位證據採集。

情境案例演練

A公司發生機密資料外流事件,非法者透過遠端桌面連線到公司內部電腦進行資料竊取,在調查的過程中,該公司資安部門先分析防火牆的入侵事件與電腦的事件檢視器,得知遠端登入主機的IP為某市立圖書館。

調查人員於現場調閱監視器並確認電腦所在位置,透過監視器畫面比對,鎖定公司前離職員工阿福。調查人員先掌握嫌犯阿福的動態,經由多日的監控,發現阿福又在圖書館進行竊密行為,所以當場將他逮捕並進行現場數位鑑識取證。

鑑識與分析過程

經由現場鑑識人員勘驗,阿福在被逮捕時,電腦為開機狀態,且USB隨身碟連接於電腦的USB插槽上,因圖書館電腦設有還原裝置,並且考量電腦有可能被安裝反鑑識程式,所以鑑識人員先對電腦進行反鑑識的障礙排除,利用應用程式檢視器掃描是否有類似USBKill的程式正在執行。在過程中,鑑識人員對USB插槽不做連接與拔除的動作,等待鑑識人員將反鑑識程式於電腦中移除後再進行鑑識程序。

由於阿福在竊取行動結束前就被逮捕,所以電腦內的日誌檔與登錄檔並沒被竄改或刪除,因此鑑識人員可透過下列步驟進行USB登錄檔與日誌檔的數位取證:

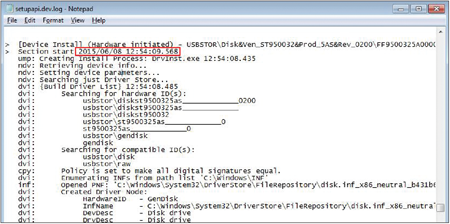

首先進行日誌檔鑑識,因為嫌犯所使用的公眾電腦具備還原裝置,所以當USB隨身碟插入後,會在日誌檔內新增最後一筆訊息紀錄,代表嫌犯所使用的USB裝置,而日誌檔中的時間點與A公司電腦被遠端登入的時間點相近,故可以推論出資料竊取的起始時間為6月8日12時54分,如圖16所示。

|

| ▲圖16 利用USB進行資料竊取的起始時間。 |