本篇將探討USB裝置的反鑑識行為及其對應的數位鑑識與證據舉證,並透過一個公司機密資料被竊取之情境案例來說明相關數位證據調查,提供遇到反鑑識手法之犯罪行為時,依然能萃取重要的有效數位證據。

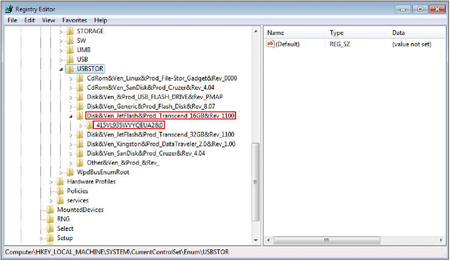

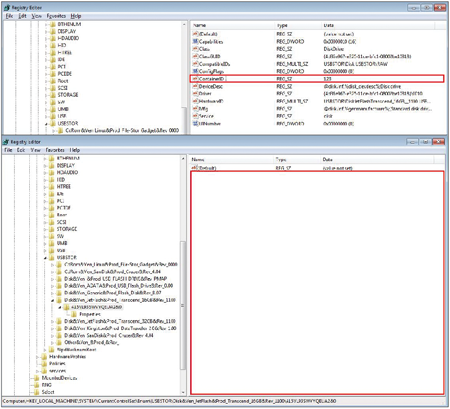

另外,「HKEY_LOCAL_MACHINE\System\CurrentControlSet\Enum\USBSTOR」為USB儲存裝置的登錄檔位置,從中可找到所有曾經連接上作業系統的USB儲存裝置,圖4所示為各個儲存設備資訊,其子鍵值為該裝置的序號。

|

| ▲圖4 查看USB儲存裝置的登錄檔位址。 |

Windows日誌檔簡介

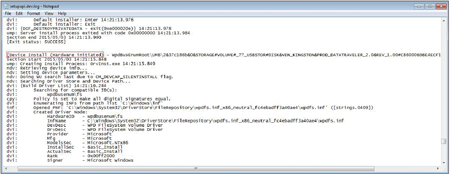

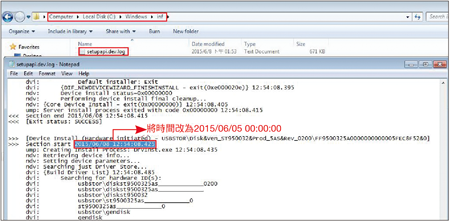

當一個新的USB裝置連結到Windows 7作業系統的時候,會自行掃描並且自動安裝驅動程式,其裝置的訊息紀錄也會儲存在setupapi.dev.log檔中,該檔案在「%SYSTEMROOT%\inf\」目錄中可以找得到,如圖5所示。

|

| ▲圖5 瀏覽setupapi.dev.log檔的內容資訊。 |

USB裝置的反鑑識行為與鑑識方法

以下先說明USB裝置的反鑑識行為,然後介紹與其相關的鑑識方法。

USB反鑑識說明

在進行USB鑑識時可能會遇到許多困難,常見的有資料竄改等,由於上述的登錄檔與日誌檔可以在Windows作業系統中被找到,使用者也能夠在登錄檔與日誌檔中進行編輯,並且目前的程式開發平台如Microsoft的Visual Studio 2010和C#.NET皆提供多種存取方法可直接對登錄檔進行存取,因而導致許多意圖不軌的人士針對USB裝置發展出反鑑識工具,藉以修改、抹除及混淆數位證據,使得數位鑑識無法取得預期的結果。

此外,網路上已有開發人員釋出USBKill的反鑑識程式,可藉由偵測USB裝置插入與拔除的狀態來緊急關閉電腦,以阻礙鑑識程序的進行。接著,說明各種反鑑識手法。

竄改USB登錄檔與日誌檔

關於登錄檔的竄改,一般而言,使用者可啟動作業系統的登錄檔編輯器,找到「HKEY_LOCAL_

MACHINE\System\CurrentControlSet\Enum\USBSTOR」位置進行USB儲存裝置資訊的竄改,相關操作步驟如下:

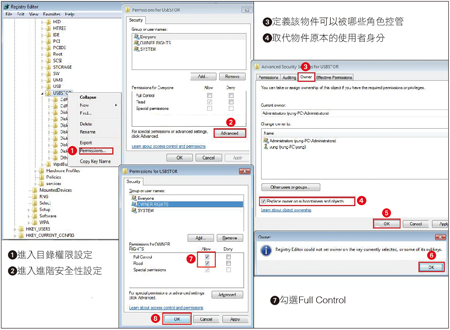

如圖6所示,首先取得登錄檔鍵值的管理權限。在登錄檔目錄「\USBSTOR」上按一下滑鼠右鍵,然後點選快速選單中的【Permissions】,進入該目錄的權限設定視窗。

|

| ▲圖6 取得登錄檔鍵值的管理權限。 |

接著,按下〔Advanced〕按鈕進入安全性設定,隨即切換至〔Owner〕內,先勾選「Replace owner on subcontainers and objects」選項再按下〔OK〕。回到權限設定視窗後,勾選「Full Control」並按下〔OK〕按鈕,即可開始編輯目錄的鍵值屬性。

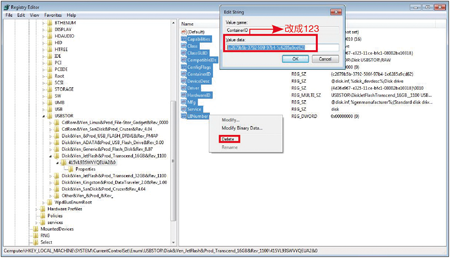

然後,對各個USB儲存裝置的資訊進行編輯或刪除作業,如圖7所示。

|

| ▲圖7 修改或刪除USB儲存裝置資訊。 |

USB儲存裝置資訊竄改完成後,更改及刪除的資訊內容如圖8所示。

|

| ▲圖8 經更改與刪除後的USB儲存裝置資訊。 |

因前述登錄檔「\USBSTOR」目錄下所儲存的USB儲存裝置資訊的內容亦儲存於「HKEY_LOCAL_MACHINE\System\CurrentControlSet\Enum\USB」目錄下,所以必須在兩個目錄位置均執行上述的竄改步驟,如此該USB裝置登錄檔內容的竄改才算完整。

緊接著,說明竄改日誌檔的情形。根據日誌檔的內容可取得Windows 7作業系統所進行的一系列新增硬體的紀錄,當中包含USB裝置的相關訊息,如供應商、產品版本及產品編號,其訊息紀錄存放

於setupapi.dev.log檔,可在「C:\Windows\inf\」中找到,使用者可以開啟日誌檔進行編輯,或新增一份setupapi.dev.log將原始檔案取代,其方法說明如下:

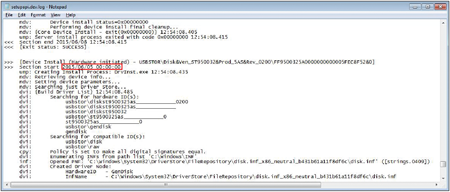

第一個方法是,在路徑「C:\Windows\inf\」中找到setupapi.dev.log檔,然後如圖9所示直接進行日誌檔的編輯或刪除,經竄改後的結果如圖10所示。

|

| ▲圖9 編輯或刪除日誌檔。 |

|

| ▲圖10 經竄改後的時間序列。 |

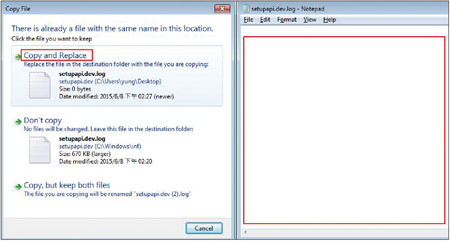

第二個方法是,新增一個空的setupapi.dev.log檔,取代原始的setupapi.dev.log檔。取代原始檔之後,setupapi.dev.log的內容為空,如圖11所示。

|

| ▲圖11 取代原始setupapi.dev.log檔。 |