遠端管理是網管與系統人員必備的技能,在Linux作業系統下,頂尖人士都使用SSH或Telnet來進行遠端管理,那麼在Windows Server 2012網路環境中,真正的專家會使用什麼樣的遠端管理工具呢?答案是Windows PowerShell 3.0。為此,本文將介紹如何建置整合SSL安全連線的PowerShell Web命令主控台,讓IT人員更有彈性無所不在地進行遠端管理作業。

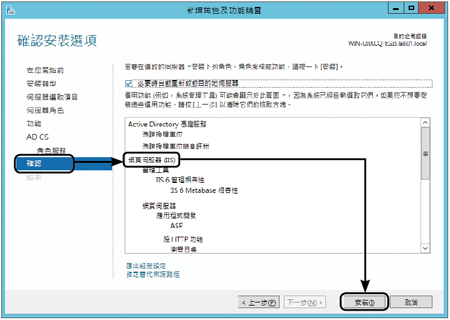

緊接著,系統會自動將其他必要的伺服器元件加入安裝清單中。如圖4所示,在「確認」頁面內可以看到額外自動加入的「網頁伺服器(IIS)」元件,按一下〔安裝〕按鈕即可。

|

| ▲圖4 確認安裝元件。 |

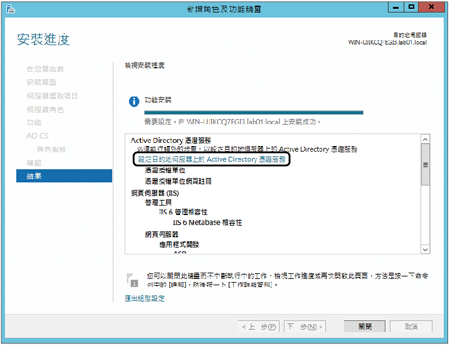

在「結果」頁面內已經成功安裝Windows Server 2012的CA憑證伺服器角色。如果安裝的時間較長,也可以直接按下〔關閉〕按鈕,等過一段時間後,再點選通知列查看進度。

安裝完成後,如圖5所示,直接點選訊息中的「設定目的地伺服器上的Active Directory憑證服務」連結。

|

| ▲圖5 完成安裝。 |

在前面步驟中,萬一忽略點選訊息中的「設定目的地伺服器上的Active Directory憑證服務」連結也沒有關係,只要如圖6所示點選警示符號下拉選單內的部署後設定連結即可。

|

| ▲圖6 檢視警示訊息。 |

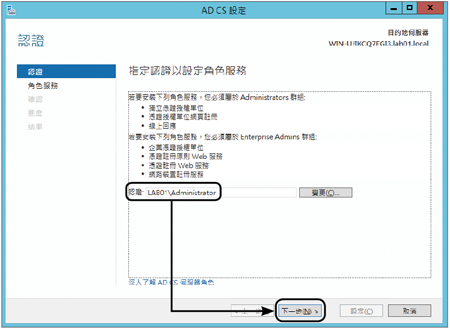

隨後,在如圖7所示的「認證」頁面中,確認用以設定此角色服務的認證帳戶,如果需要修改,則按下〔變更〕按鈕。設定好了之後,再按一下〔下一步〕按鈕。

|

| ▲圖7 指定認證。 |

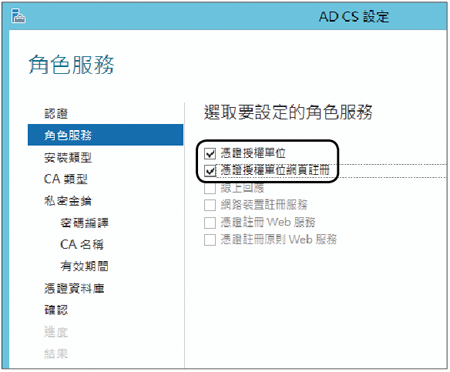

如圖8所示,進入「角色服務」頁面之後,勾選所要設定的角色服務,包括「憑證授權單位」以及「憑證授權單位網頁註冊」,然後按下〔下一步〕按鈕。

|

| ▲圖8 設定角色服務。 |

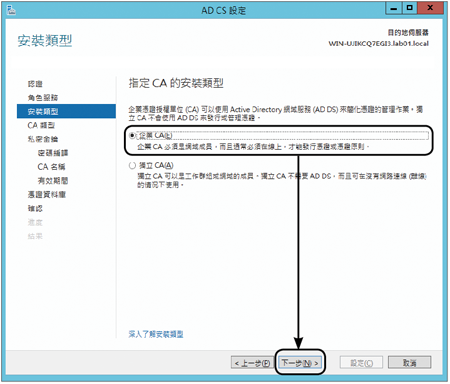

切換至「安裝類型」頁面後,如圖9所示選取「企業CA」,以方便整合現有的Active Directory進行憑證部署。

|

| ▲圖9 選取安裝類型。 |

若是選取「獨立CA」,則此憑證伺服器類型可以不必架構在Active Directory中,而是位於獨立的工作群組內。但這麼一來,在後續憑證的申請與管理上將會複雜許多。隨後,按下〔下一步〕按鈕。

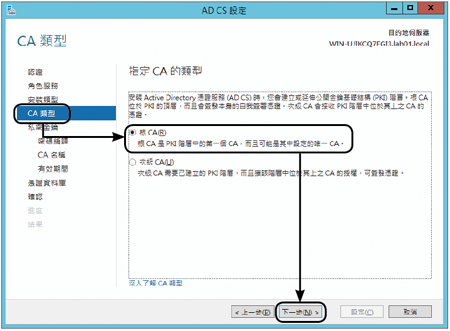

如圖10所示,接著進入「CA類型」頁面,在CA類型的指定中還必須設定所要建置的憑證伺服器,是屬於「根CA」或是「次級CA」。

|

| ▲圖10 選擇CA類型。 |

前者是建置第一部CA時所必須選擇的,而後者是可以建置為第二部CA,以提供較嚴謹的憑證發放與管理機制。設定完畢,按一下〔下一步〕按鈕。

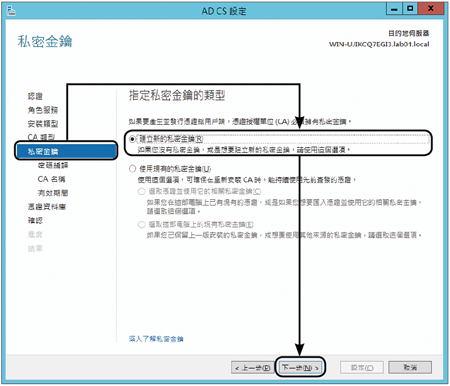

進入「私密金鑰」頁面後,選擇「建立新的私密金鑰」或是「使用現有的私密金鑰」。若是全新的CA憑證伺服器,必須選擇前者,而後者通常是使用在重新安裝的CA憑證伺服器,但原有的私密金鑰檔案必須仍舊存在(圖11)。

|

| ▲圖11 選擇金鑰類型。 |