如果罪犯在犯行即將曝光之前,就將所有的檔案徹底刪除並且完全無法救回,那鑑識人員該如何與其鬥法?這時候Windows內建的系統保護機制Volume Shadow Copy就可以幫上忙,以下就娓娓道來整個鑑識的詳細過程。

動手鑑識釐清線索

這裡所採用的取證分析平台為Ubuntu 14.04.1,在檢視Volume Shadow Copy前所要進行的前置作業便是安裝名為Libvshadow的套件,它是由Joachim Metz所撰寫的程式。

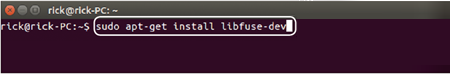

為了避免因缺少FUSE套件而出現相依性等錯誤訊息,需先以apt-get指令安裝libfuse-dev套件,如圖4所示。

|

| ▲圖4 安裝libfuse-dev套件。 |

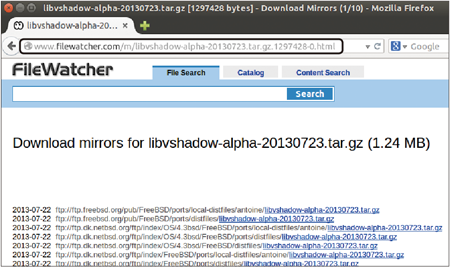

接著,便是下載libvshadow安裝套件,下載網址為「www.filewatcher.com/m/libvshadow-alpha-20130723.tar.gz.1297428-0.html」,如圖5

所示。

|

| ▲圖5 libvshadow安裝套件下載網頁。 |

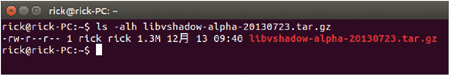

下載完成後,檢視壓縮檔大小為1.3MB(圖6)。

|

| ▲圖6 所下載的安裝套件檔名。 |

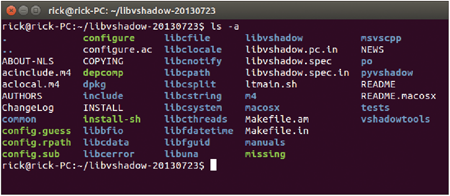

解壓縮後的資料夾內容,將如圖7所示。

|

| ▲圖7 解壓縮後的資料夾內容。 |

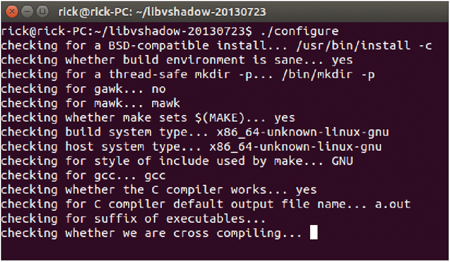

接著切換至該資料夾內,執行指令「./configure」以產生make file,如圖8所示。

|

| ▲圖8 執行「./configure」指令以產生make file。 |

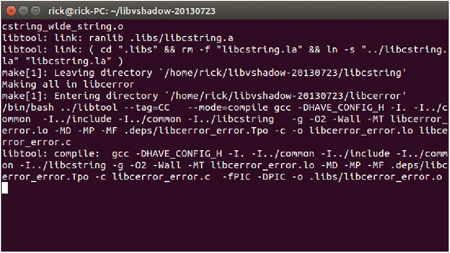

隨後,如圖9所示使用指令「make」進行編譯。

|

| ▲圖9 執行「make」指令進行編譯。 |

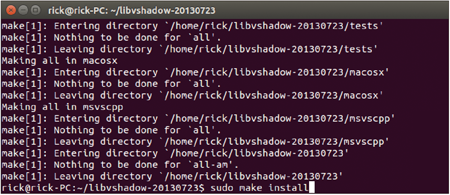

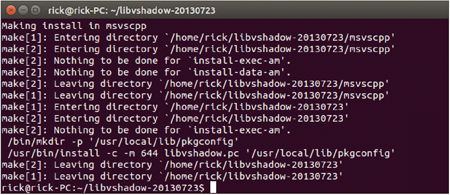

最後,如圖10所示以指令「sudo make install」進行安裝,安裝完畢,將出現如圖11般的訊息。

|

| ▲圖10 以「make install」指令進行安裝。 |

|

| ▲圖11 安裝完畢所顯示的訊息。 |

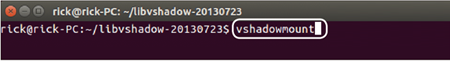

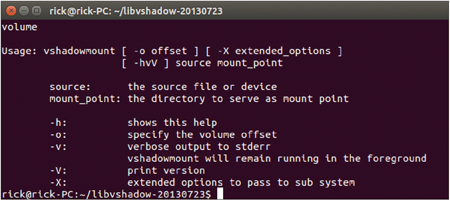

再透過指令「sudo ldconfig」更新函式庫的快取,隨即如圖12所示執行指令「vshadowmount」,開始進行Volume Shadow Copy的掛載,接著便可以見到如圖13的相關參數提示。

|

| ▲圖12 執行「vshadowmount」指令。 |

|

| ▲圖13 vshadowmount指令的相關參數說明。 |

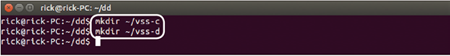

而由前述的取證分析得知,該證物硬碟具有兩個磁碟分割區,分別為C槽與D槽,為了後續掛載需要,必須分別建立兩個掛載點為「~/vss-c」與「~/vss-d」,如圖14所示。

|

| ▲圖14 分別為C槽與D槽的vss建立掛載點。 |

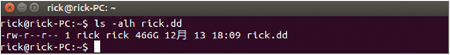

使用指令「ls -alh」檢視證物映像檔rick.dd的相關資訊,得知該證物映像檔大小為466GB,如圖15所示。在此需要sleuthkit套件中可檢視磁區或檔案系統的Command Line工具程式mmls,若尚未安裝sleuthkit套件,可直接以apt指令進行安裝,這裡不再贅述。

|

| ▲圖15 查看證物映像檔(rick.dd)的屬性值。 |

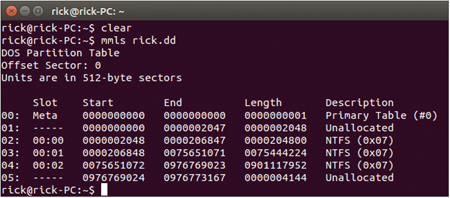

執行指令「mmls rick.dd」便可檢視該證物映像檔各分割區的狀況,如圖16所示。

|

| ▲圖16 檢視證物映像檔各分割區的狀況。 |

從分析欄位「Solt Meta」便可看出有三個分割區皆為NTFS檔案系統,編號為「00:00」的分割區很小,加上其位於Partition Table之後,研判它就是Windows 7 Ultimate在安裝時會自動產生的系統保留區域。而編號為「00:01」的分割區即為C槽,編號為「00:02」的分割區則是D槽。