現代化企業營運,相當程度仰賴資訊科技提升工作效率或提供業務服務,不論是內部資訊系統,抑或是業務關鍵應用系統,一旦連線回應速度過慢,甚至出現問題導致服務中斷,都可能為企業帶來損失,IT部門所需承受的壓力不言而喻。

追究其原因,往往不外乎程式碼撰寫不良、網路系統效能不足、遭受分散式阻斷服務(Distributed Denial of Service,DDoS)攻擊等,皆是常見影響服務中斷的因素。

面對應用服務出現問題時,IT人員該如何進行故障排除?

Radware系統工程師陳威穎觀察,多數仰賴的是過去經驗判斷,例如發現伺服器連線出現問題時,第一個動作是進入負載平衡設備查看是否有伺服器服務停止、網路斷線等狀況,或查看IPS產出的Log資訊,由於均為單點式查看,未必能及時發現真正問題並予以排除。「欲縮短問題處理時間,關鍵即在於掌握多少數據。」陳威穎強調。數據的來源包含像是MRTG流量統計、Log蒐集與控管平台等,若企業端有建立諸如此類工具輔助,才能有助於問題診斷。

DDoS攻擊日增 平均流量逐漸加大

程式架構或資源效能問題大多可由企業內部自行改善,也因此,造成應用服務中斷的因素當中,最棘手難解的莫過於遭受來自外部的DDoS攻擊。其實早期的DDoS目的性大多為恐嚇、勒索,用非法手段取得利益,Fortinet台灣區技術總監劉乙舉例,過去遊戲業者、賭博網站常見為了爭搶用戶而發生互相攻擊的現象,至今仍然存在。但陳威穎亦觀察到,近來的DDoS事件則偏向政治與情緒的發洩,日前即處理過大學校園網路遭受DDoS的專案,被攻擊的是校務系統,並非以勒索為目的,甚至國外也有離職員工遭開除後發動DDoS攻擊老東家的事件。

就國際間案例來看,較知名的可說是歐洲反垃圾郵件組織Spamhaus遭受有史以來最大規模DDoS攻擊,尖峰流量曾高達300Gbps。此類以報復為目的的超大型癱瘓式攻擊其實已不多見,奕銓科技技術支援經理林子涵即指出,畢竟現今企業端對外頻寬持續增加,攻擊者需準備對等的頻寬量才得以達成,如此一來勢必增加攻擊成本,除非是攻擊提供金流服務的網站,駭客可從中取得利益,否則不符合最低成本、最高效益的原則。

無法忽視的是,駭客組織發動DDoS攻擊的流量確實有上升趨勢。Arbor Networks台灣區技術顧問林子傑指出,由自家ATLAS威脅監測中心針對2014年第三季全球DDoS攻擊量統計數據來看,利用網路時間協定(Network Time Protocol,NTP)進行放大(Amplification)或反射(Reflection)攻擊,平均流量達100Gbps的攻擊次數在2014年已明顯增多。

|

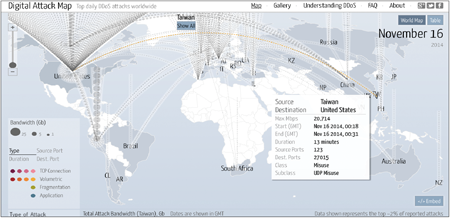

| ▲Arbor Networks與Google Ideas共同創建數位攻擊地圖(Digital Attack Map),蒐集全球發生DDoS攻擊的相關資訊,觀察到利用NTP協定的新型態攻擊手法,在台灣的活動頻繁,仍不容小覷。(資料來源:Arbor Networks) |

地下經濟蓬勃 攻擊威脅日漸加劇

DDoS攻擊至今仍是不可忽視的資安問題,地下商業模式變得多樣化,可說是重要影響因素。除了發動攻擊的工具變得更簡單、取得容易,且不需特殊IT知識的使用者即可操作,近來發現更進化到提供代為發動DDoS的服務,需求者只要在網頁上填入欲攻擊的目標、流量等資訊,線上刷卡付費即可完成,若攻擊標的服務未能因此中斷,還可加碼採購更大流量的攻擊。

「提供『DDoS服務』的概念說來簡單,現今散佈在全球各地的殭屍網路(Botnet),各個被控制端會主動回報中繼站關於上傳與下載頻寬、地理位置等資訊,駭客可依據攻擊標的所在區域,命令附近的殭屍電腦同時間發動攻擊。」劉乙說明。

儘管市場上不乏具備DDoS緩解機制的解決方案,例如防火牆、負載平衡、ADC(Application Delivery Controller)設備多數已內建,甚至也有專屬設備來抵抗,只是DDoS攻擊概念是採用正常連線來規避偵測與攔截機制,因此在攔截過程中發生誤判的機率不小。

就算防禦機制持續增強,攻擊手法也隨之變換,陳威穎舉例,早期的Http Flood是透過殭屍電腦不斷發送Get指令,可能設定各個端點發送十?次,只要一百個殭屍電腦同時發送存取,應用服務伺服器立即明顯變慢。企業端因應方式常見採以負載平衡、防火牆設備限制用戶連線數,超過三次即攔截。

而駭客不達目的不罷休,於是提升到千台殭屍電腦的規模,且同時僅發送單次連線,此時要進行攔截的難度更高。「因此在負載平衡或ADC解決方案中多數內建Challenge機制,透過回應為302 Redirect或在Html檔案中內嵌JavaScript語法,以驗證是否為機器人操控,藉此阻止惡意連線持續發送訪問請求。」

先緩解資源耗盡攻擊 防止衝擊應用服務

就陳威穎實際觀察,其實多數企業皆意識到DDoS攻擊的嚴重性,但卻會質疑一旦頻寬被擊潰,即使建置DDoS專屬設備也無法得解。事實上,在台灣發生的DDoS攻擊事件,大多數狀況是低流量但連線數相當龐大,在頻寬尚未塞爆前,防火牆、負載平衡等網路設備就已不堪負荷而停止服務。

林子傑也發現,近年來常見的攻擊手法,已朝向網路設備的狀態耗盡,或是直接針對應用層發動像是Http、Https、DNS等服務資源耗盡攻擊。較特別的是在2014年出現UPnP(通用隨插即用)網路環境的SSDP(Simple Service Discovery Protocol)放大攻擊,在第二季到第三季的成長量相當高,只要設備配置為Public IP,例如Webcam,就可能被利用來發動。

尤其是即將興起的物聯網應用,劉乙認為DDoS亦將可能隨之轉型,從以往控制桌上型電腦、筆電等用戶端設備,跨足至各式連網裝置,只要具連網功能的端點,皆可成為宿主,藉此發動較以往手法更刁鑽的攻擊活動。

畢竟駭客不會只有一種手法攻擊單一應用程式,當企業端意識到攻擊活動並提升防禦能力後,駭客勢必會再設法找到可突擊的漏洞。因此企業欲降低威脅程度,自建DDoS專屬緩解設備將可先行抵擋針對設備狀態耗盡與應用層的攻擊活動;至於大量頻寬耗盡的手法,則是交由雲端清洗中心(Clean Pipe)處理,讓攻擊當下的網路流量全數先通過雲端清洗中心檢查、分析、過濾後,再導回到企業內部,才有能力因應,以維持應用服務不中斷運行。