本報告主要資料來自對Tranco top 1M名單內最受歡迎網站的Cryptonice掃描,另外也掃描OpenPhish報告的釣魚網站,並以Shape Security捕捉的用戶端(瀏覽器)資料作為輔助,了解最頻繁使用的瀏覽器和殭屍網路。

隨著HTTPS舊協議被證明不安全且新標準不斷湧現,更新HTTPS配置在最新版本變得前所未有的重要。根據一年一度的F5 Labs發表的2021傳輸層安全調查報告(2021 TLS Telemetry Report)顯示,問題在於刪除老舊和易受攻擊協議的速度跟不上攻擊者的腳步。攻擊者知道糟糕的HTTPS配置與易受攻擊的Web伺服器之間存在關聯,不遵循TLS最佳實踐的網站調查也發現正在執行舊的且易受到攻擊的Web伺服器。

事實上,傳輸層安全(TLS)和HTTPS錯誤配置現在非常普遍,以至於在2021年OWASP前10名中,加密失敗位居第二位。最重要的是,可能出於惡意目的濫用網路加密。攻擊者已經學會如何在網路釣魚活動中利用TLS來發揮優勢,Web加密的濫用情形仍然存在。攻擊者已學會如何在釣魚攻擊中利用TLS,而指紋技術則引發有關前百萬網站內普遍存在的惡意軟體伺服器問題。

本報告主要資料來自對Tranco top 1M名單內最受歡迎網站的Cryptonice掃描。此外,也掃描OpenPhish報告的釣魚網站,並以Shape Security捕捉的用戶端(瀏覽器)資料作為輔助,了解最頻繁使用的瀏覽器和殭屍網路。以下是研究報告中有關TLS世界中好、壞以及令人不安的一些詳細調查資訊,好現象是更快速且安全的TLS 1.3日益普及,憑證生命週期(Certificate Lifespans)縮短,而進階加密與雜湊演算法的使用增加:

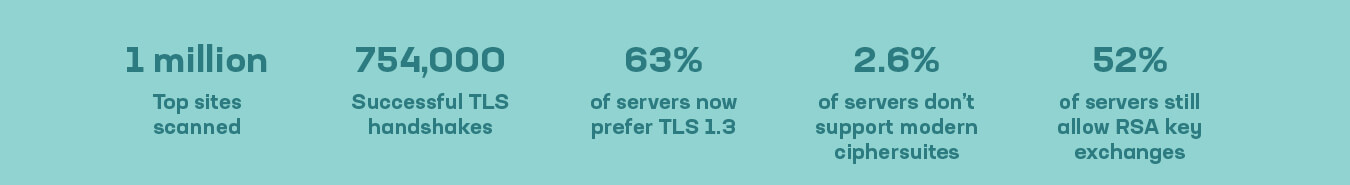

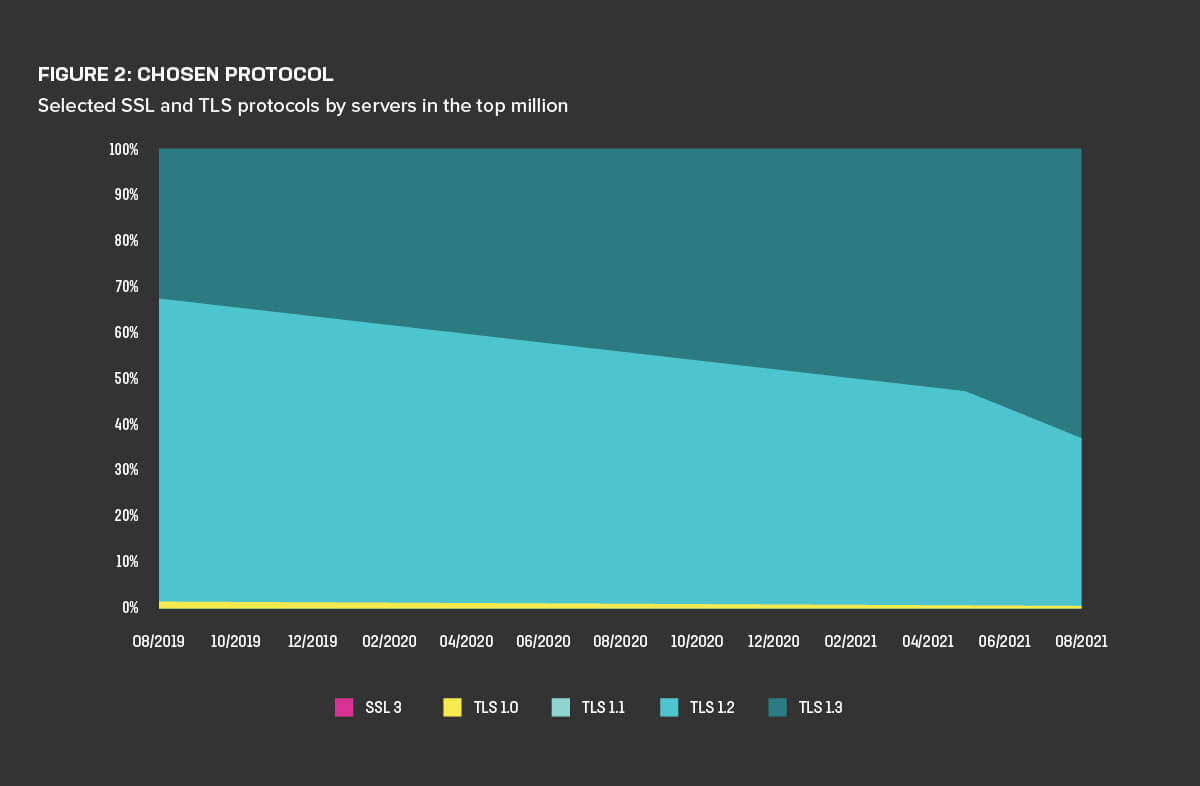

‧TLS 1.3首度成為Tranco 1M名單內大多數Web伺服器的優選加密協定。近63%伺服器採納TLS 1.3,而瀏覽器則有超過95%採用率。

‧美國與加拿大顯著領先採納TLS 1.3,加拿大伺服器近80%,而美國則超過75%。

‧超過100萬個站點的每個TLS連接中,超過四分之三使用AES(具有256位元密鑰)和SHA-2散列演算法(具有384位元輸出大小)。

‧TLS 1.3消除了使用安全性較低的RSA密鑰交換的風險,因為它只允許ECDHE密鑰協議。因此,使用橢圓曲線數位簽名演算法(ECDSA)的ECC憑證一直在增加。超過24%的熱門網站使用256位元ECDSA憑證,而大約1%使用384位元ECDSA憑證。

‧2020年9月,新頒發憑證的最長有效期顯著下降,從三年縮短到僅398天。極短期憑證的趨勢也在不斷增長,因為單個最常見的生命週期為90天,占所有憑證的38%。

TLS遙測的關鍵結果。

TLS遙測的關鍵結果。

加密繼續被濫用。使用HTTPS和有效憑證的網路釣魚網站的比例已上升至83%,其中大約80%的惡意網站來自僅3.8%的託管服務供應商。另外,SSLstrip主動攻擊成功竊取了用戶登錄憑據,這顯示對使用HTTP嚴格傳輸安全(HSTS)標頭(Header)或完全禁用HTTP服務的需求不斷增長。憑證吊銷方法幾乎完全被打破,這促使憑證頒發機構(CA)和搜尋引擎業者越來越渴望轉向極短期憑證。

在TLS指紋識別方面,前百萬台伺服器中的531台可能與Trickbot惡意軟體伺服器的身分匹配,1,164台與Dridex伺服器匹配。將企業內部伺服器與前百萬個網站進行比較,安全團隊可以對自己的Web伺服器進行差距分析,以確定需要優先考慮的改進領域。

加密對大家來說像是一個「已解決的問題」,但魔鬼仍然存在於細節中,F5 Labs分析了互聯網上最繁忙的資產在HTTPS和TLS上的最佳實踐,本篇文章擷取部分報告的發現以及對許多仍須關注的複雜加密細節的評估。好消息是我們已經看到每個人都達到最低安全級別的要求,但是壞消息是實踐加密的腳步有點停滯甚至倒退。最後,探討加密如何被犯罪集團濫用以及破壞,以及世界各國政府如何試圖禁止加密。

在客戶端,來自Shape Security的資料顯示Chrome是迄今為止最流行的瀏覽器。在收集數據時,34%的連結使用Chrome 91,6.5%使用Chrome 90,Mobile Safari的版本以23.5%的總和分列第二和第三名,超過95%的活躍瀏覽器都採用TLS 1.3。

2021年5月TLS 1.3首次攀升為前一百萬Web伺服器中大多數選擇的加密協議。

2021年5月TLS 1.3首次攀升為前一百萬Web伺服器中大多數選擇的加密協議。

HTTP嚴格傳輸安全

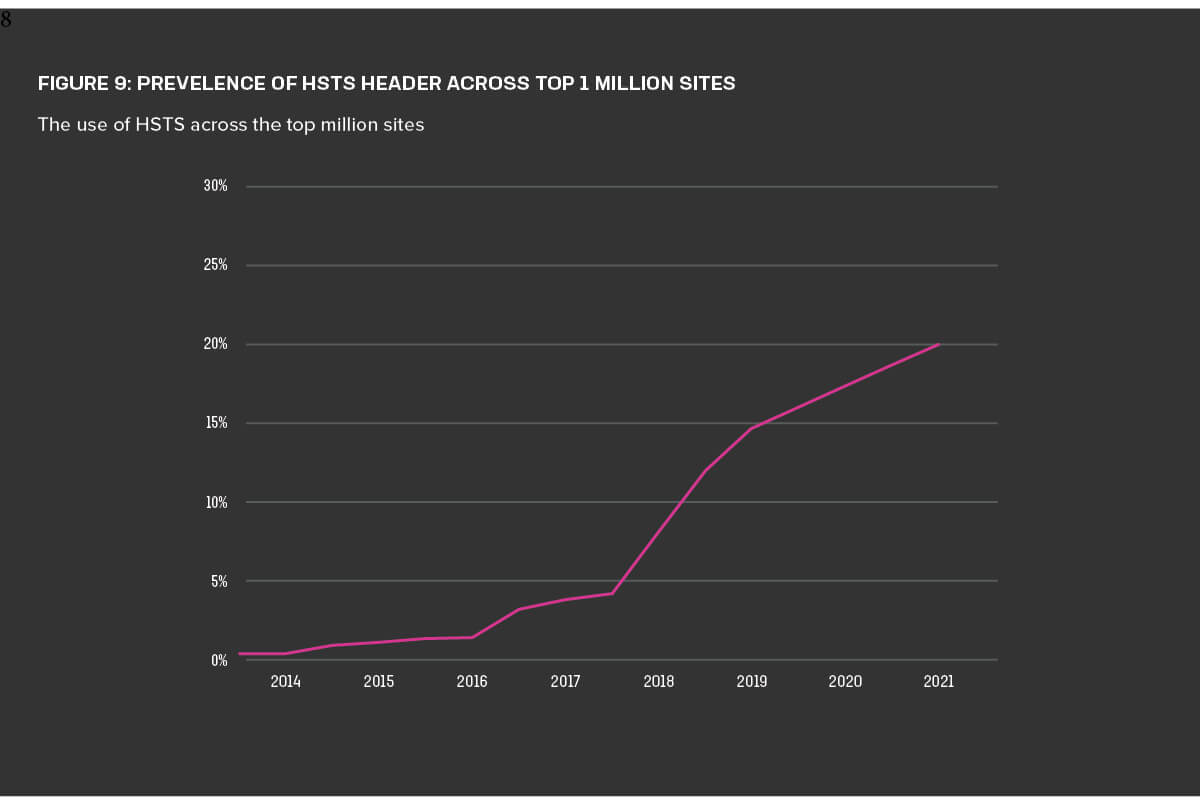

掃描各網站資料顯示,HSTS回應標頭的成長緩慢。在2019年的報告中,大約有15%的網站使用,而在2021年年中大約僅有20%的掃描網站返回了HSTS標頭。許多因素可能導致增長率緩慢。例如,對安全策略機制高要求的網站可能已經對HSTS進行配置,或許其他人很多人沒有聽過。然而,主流瀏覽器開始預設使用HTTPS,而Web瀏覽器也可能會在幾年內完全禁用HTTP。瀏覽器強制使用HTTPS的轉變,也會對HSTS回應標頭的需求造成影響。

HSTS回應標頭的成長緩慢,在2019年的報告中,大約有15%的網站使用,而在2021年年中大約僅有20%的掃描網站返回了HSTS標頭。

HSTS回應標頭的成長緩慢,在2019年的報告中,大約有15%的網站使用,而在2021年年中大約僅有20%的掃描網站返回了HSTS標頭。

HTTP公鑰固定

掃描報告中還顯示,HTTPS網站防止攻擊者利用數位憑證認證機構錯誤簽發的憑證進行中間人攻擊的使用的HTTP公鑰固定(HPKP)機制幾乎已經消失。2021年掃描中,只有0.06%的伺服器配置了HPKP。

總體而言,令人欣喜的是,調查中發現大家已經往更複雜但性能更高的安全策略前進,雖然前進的速度緩慢,但負責管理前一百大網站的企業正在逐漸淘汰舊的、安全性較低的協議、憑證管理。

當然,在2021年的研究也揭示了需要解決的問題。壞消息是在最新的OWASP前10名安全問題排名中,加密失敗(A02:2021)從第三名上升到第二名,僅次於存取控制中斷也就是敏感資料洩露。調查發現中,其他在安全策略上令人憂慮的現象還包括: ‧從2019年(占網站的1.8%)到2021年(3.5%),DNS CAA記錄的流行率有所增長。這顯示了積極而穩定的增長,但也表明很少有網站仍在使用它們。

‧前百大網站比一些低流量伺服器更傾向繼續支援SSL 3、TLS 1.0和TLS 1.1。但此類TLS弱點可能會向攻擊者表明Web伺服器的其餘部分很可能已老舊,因此容易受到攻擊。

‧2%的網站仍然啟用了SSL 3,這代表從網路上刪除它的一些進展,但還不夠。

‧如果客戶端支持,52%的伺服器仍然允許使用不安全的RSA密鑰交換。

‧在F5掃描的100萬個站點中,0.3%使用帶有1,024位元密鑰的RSA憑證,自2013年以來,可信賴的CA不再提供這些憑證。 ‧70%使用1024-bit憑證的網站執行Apache,22%執行Apache 2.0。由於Apache 2.0是2002年發行且最終修補是2013年,這顯示許多Web伺服器非常可能在組態一次之後,只有再需要更新憑證才會再碰觸伺服器。

‧憑證撤銷方法幾乎已經完全瓦解,促使CA和搜尋引擎業者越來越期望能夠朝向極短期憑證發展。

濫用和誤用

這份研究還探討可能導致它發生的惡意活動或加密環境,加密幫助威脅攻擊者的行為更加被信賴,或者透過加密降級攻擊從加密貨幣所有者那裡獲取憑據。

2020至2021年勒索軟體的大幅成長也是值得觀察的重點。F5 2021年應用程式保護報告指出,Trickbot、Cobalt Strike和Emotet是三大惡意軟體,其中兩個變體最常被提供勒索軟體使用。這意味著網路上一些最受歡迎的網站,在過去五年中成為最具破壞性的攻擊趨勢的載體。

釣魚

誠如在2020年網路釣魚和欺詐調查報告中發現,70%的網路釣魚網站使用帶有有效憑證的HTTPS,以便讓受害者看起來是合法網站而受騙。OpenPhish的資料顯示,目前已經接近83%,只有17%的網路釣魚網使用不安全的HTTP連接。

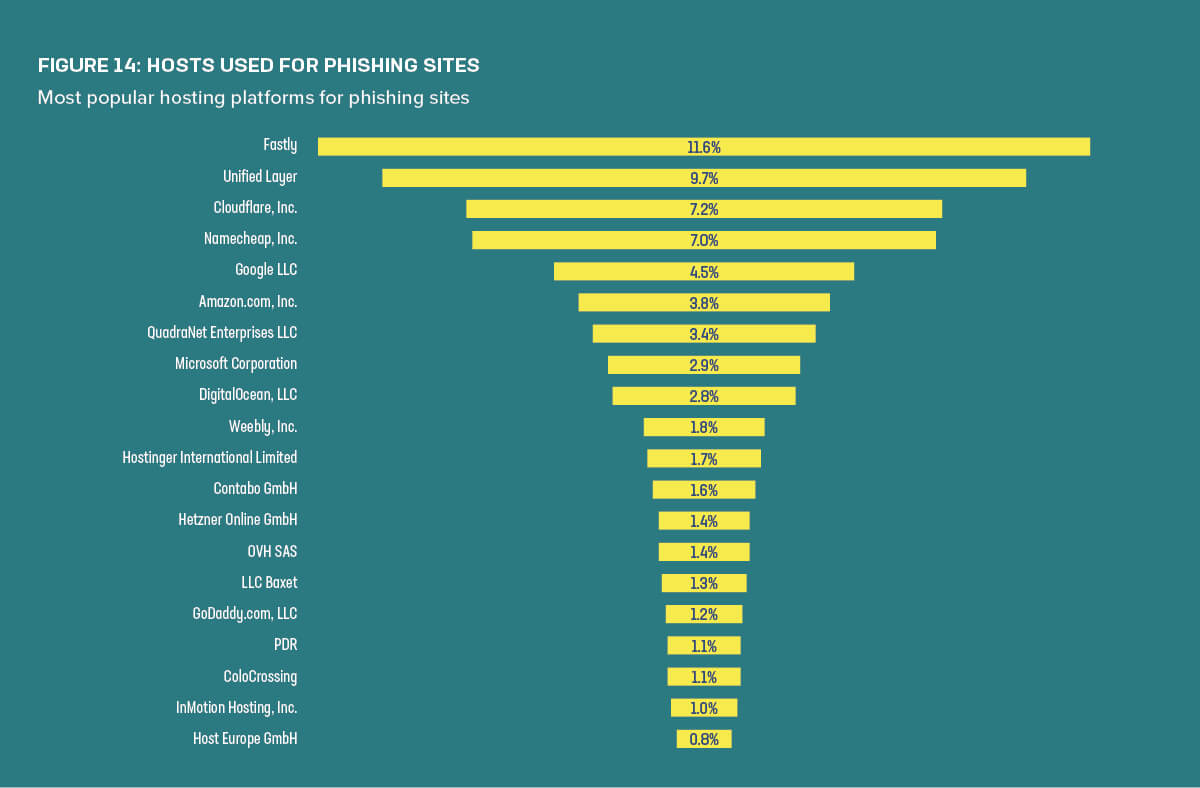

用於釣魚網站的主機。

用於釣魚網站的主機。

釣魚攻擊者傾向採用Fastly,其次為Unified Layer、Cloudflare和Namecheap。

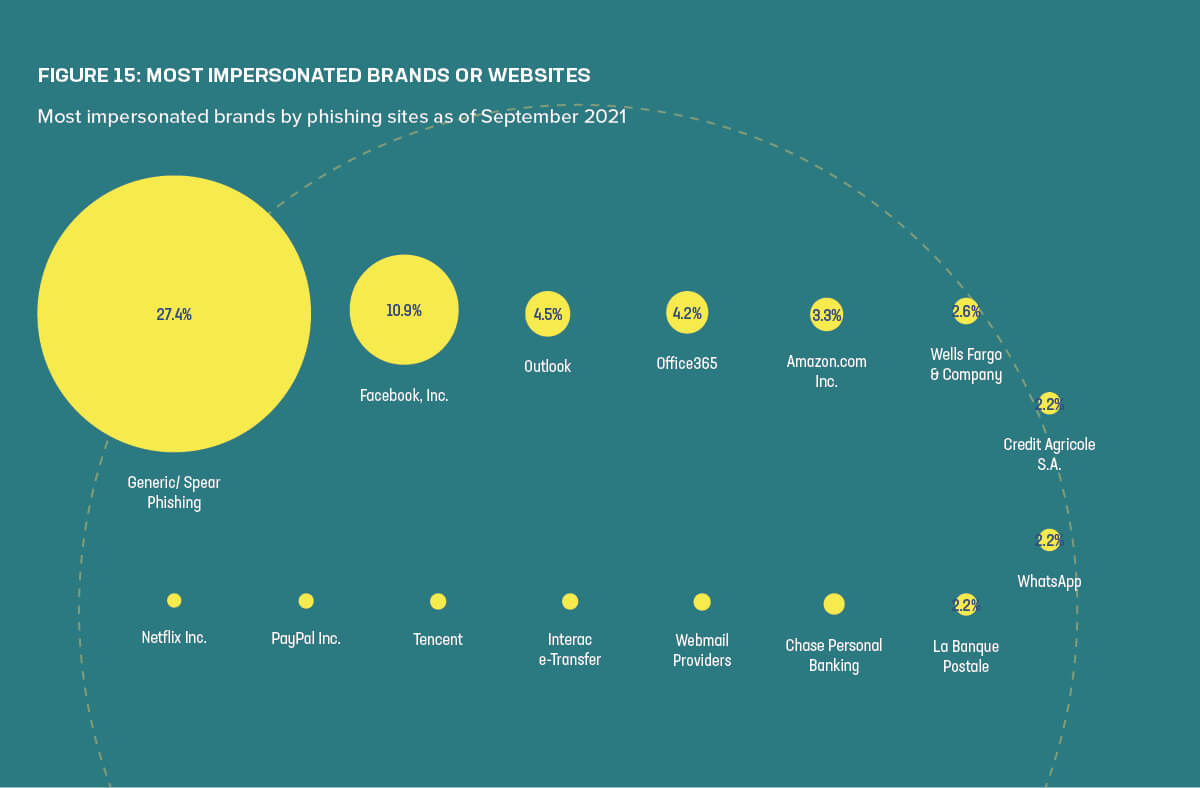

談到網路釣魚誘餌(在使用通用或高度針對性的魚叉式網路釣魚攻擊之後),網路釣魚攻擊最常針對的品牌是Facebook和Microsoft Outlook/Office 365。這部分反映了從這些網站竊取憑據的價值因為許多其他帳戶依賴這些作為身分提供者(IdP)或密碼重置。

顯示截至2021年9月,最常被釣魚網站冒充的網站,如果將各種Outlook、Outlook 365和其他供應商提供的電子郵件被假冒的百分比加總也達到10.4%,只略低於假冒Facebook的10.9%。也就是說,電子郵件帳戶與Facebook帳戶都是網路釣魚的假冒來源。

顯示截至2021年9月,最常被釣魚網站冒充的網站,如果將各種Outlook、Outlook 365和其他供應商提供的電子郵件被假冒的百分比加總也達到10.4%,只略低於假冒Facebook的10.9%。也就是說,電子郵件帳戶與Facebook帳戶都是網路釣魚的假冒來源。

什麼時候加密不是加密?

網路正在朝著100%加密的方向發展,但我們目前正處於一個尷尬的過渡階段。儘管大多數網站更喜歡加密的HTTPS連接,但許多營運商不願完全禁用HTTP,造成網站同時允許客戶端透過安全和不安全的協議進行連接,啟用未加密的HTTP協議的風險。

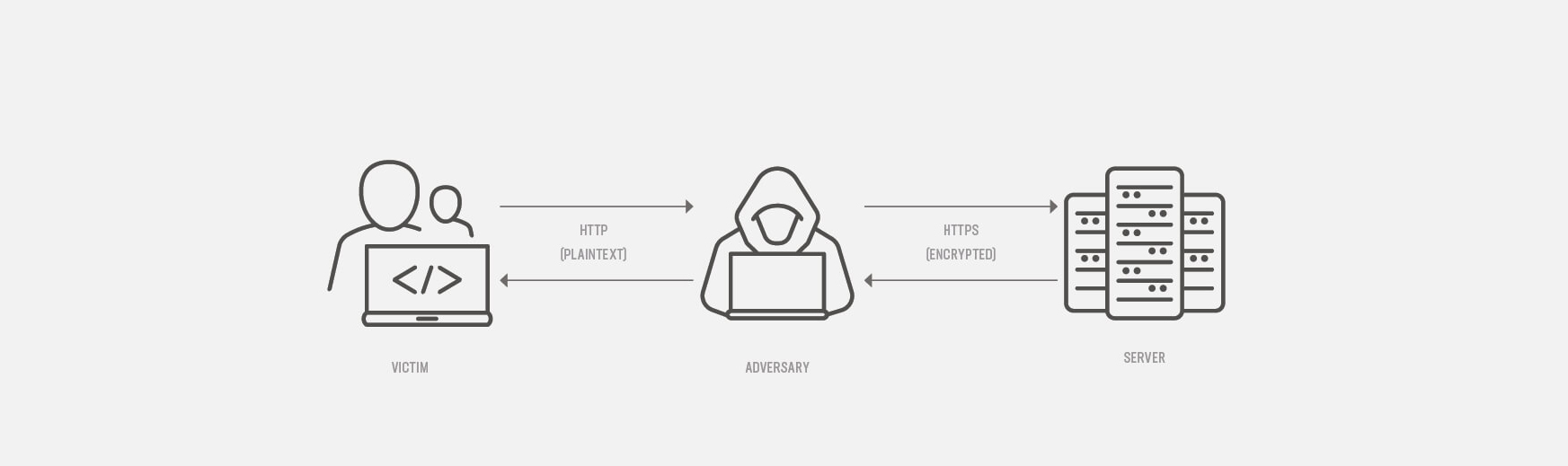

一旦建立TLS傳輸層安全,客戶端和伺服器就可以確保通訊是私密且值得信賴的。但是如果主動攻擊者(我們稱她為Mallory)可以攔截兩者之間的第一個連接,她就可以誘使客戶端認為該網站僅支持HTTP連接。

攻擊者透過SSLstrip欺騙客戶端

攻擊者透過SSLstrip欺騙客戶端

這種被創建者Moxie Marlinspike稱為SSLstrip的攻擊非常有效,可以擷取從任何網站登錄的憑據、個人資料和支付卡詳細資訊。但是,這種攻擊無法遠程執行。SSLstrip攻擊要求攻擊者與受害者必須在同一個網路上,因為他們需要擷取和修改所有網路流量。因此,Mallory閒逛的理想場所是提供免費Wi-Fi且多個受害者都使用相同開放網路的咖啡店。一些策略可以防止這種攻擊:

‧完全禁用HTTP連接並強制所有客戶端使用HTTPS。

‧使用HSTS指示Web瀏覽器僅嘗試透過HTTPS連接到網站。

‧讓用戶將瀏覽器配置為僅對所有網站使用HTTPS連接。用戶可以在瀏覽器設定中搜尋https後進行設定。

結語

邁向2022的此時,我們很明顯地面對二大事實。其一是攔截、迴避和弱化加密的企圖從沒那麼迫切,國家級單位和網路犯罪者設法解決強大加密給他們帶來的問題,尋求以創新方法在加密之前或之後攔截或捕捉資訊。另一事實是如果仍然無法捨棄舊功能,風險始終存在,因此關注強大且最新的HTTPS配置變得前所未有的重要,尤其是在不同服務之間共享數位憑證時,應優先採用支援協定,例如DNS CAA和HSTS,以確保HTTPS的強度不會被網路犯罪分子利用。

<本文作者:David Warburton、Sander Vinberg現為F5 Labs進階威脅研究佈道師、首席研究員。>