本文將針對智慧型手機通訊軟體「U通訊」,運用ADB工具來備份手機App資料,萃取其相片聊天紀錄,並利用Cygwin模擬器和SQLite Database Browser來完整地分析所儲存的資訊,存留在手機的日誌檔也因為未加密容易被萃取出,藉此分析非法者遺留的數位證據,以找出有助於鑑識人員的資訊,避免不慎破壞原證據。

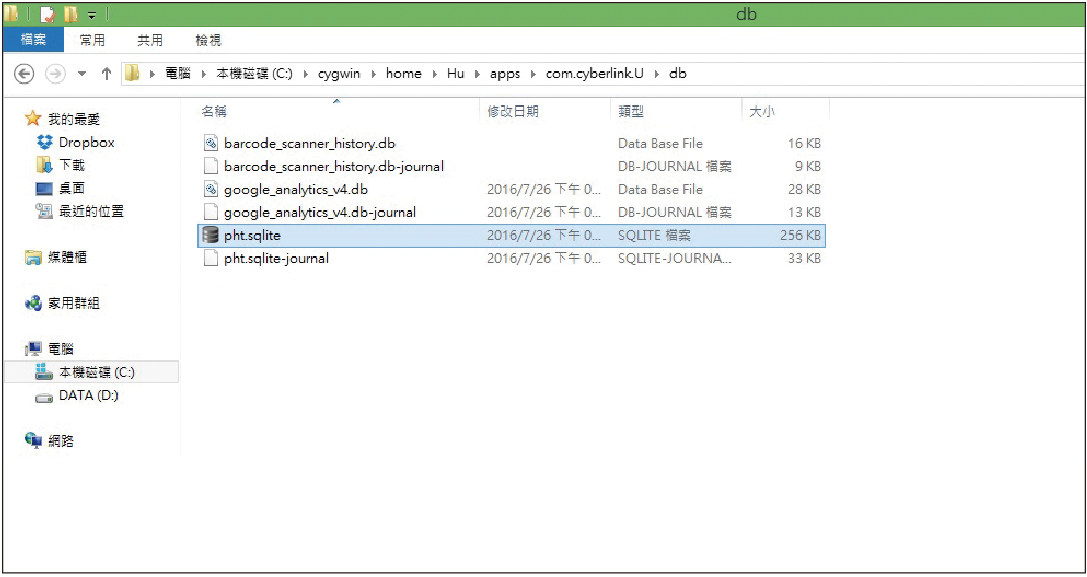

其中barcode_scanner_history.db是用來儲存該U通訊帳號QRCODE條碼的資料庫;google_analytics_v4是一個追蹤與分析用戶行為的資料庫,以簡單的指令記下用戶的行為;而pht.sqlite則是記錄該U通訊帳號中的好友名稱、對話紀錄、相片聊天、貼圖等有關使用者的資料庫。

這三種資料庫分別都各有一個db-journal檔,此為一種日誌檔,記錄DB所遇到的問題,當資料寫入資料庫有失敗動作時,透過journal檔案予以復原到未更動前(原始)資料,來確保資料完整與一致性。

至於本次實作的目標則是pht.sqlite這個含有對話紀錄的資料庫,如圖15所示。

|

| ▲圖15 備份檔中的pht.sqlite資料庫。 |

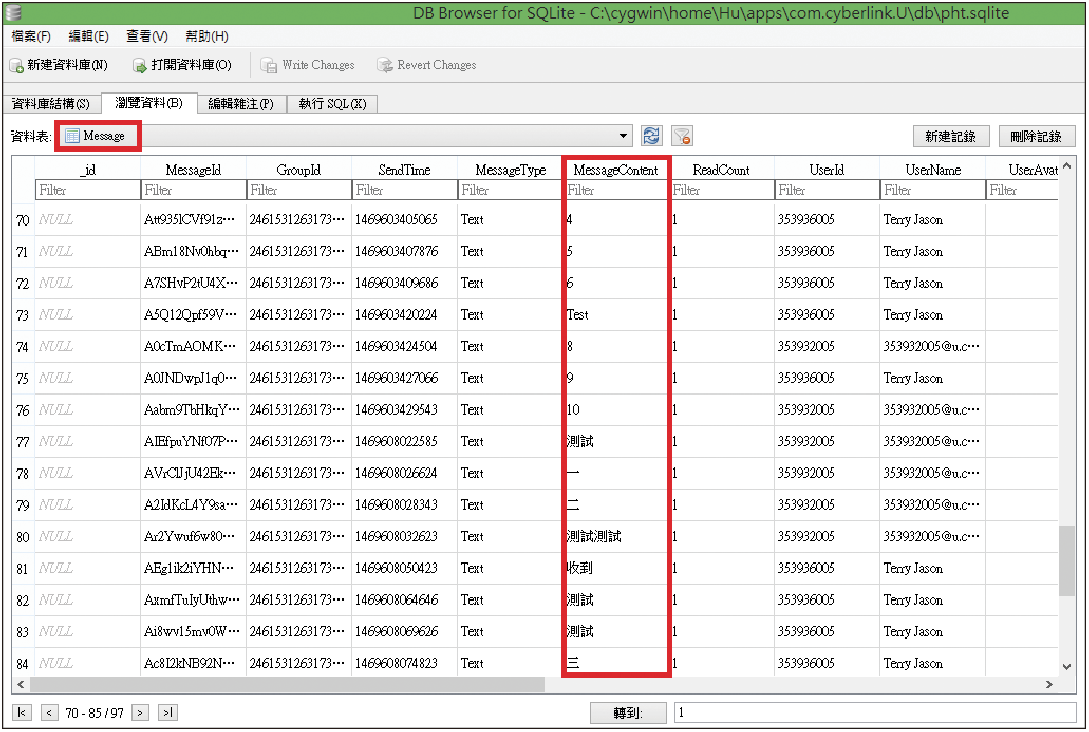

接著,以sqlitebrowser程式開啟pht.sqlite資料庫,點選瀏覽資料,選取「Message」資料表,可查看U通訊App的對話紀錄,如圖16所示。

|

| ▲圖16 Message資料表裡的對話紀錄。 |

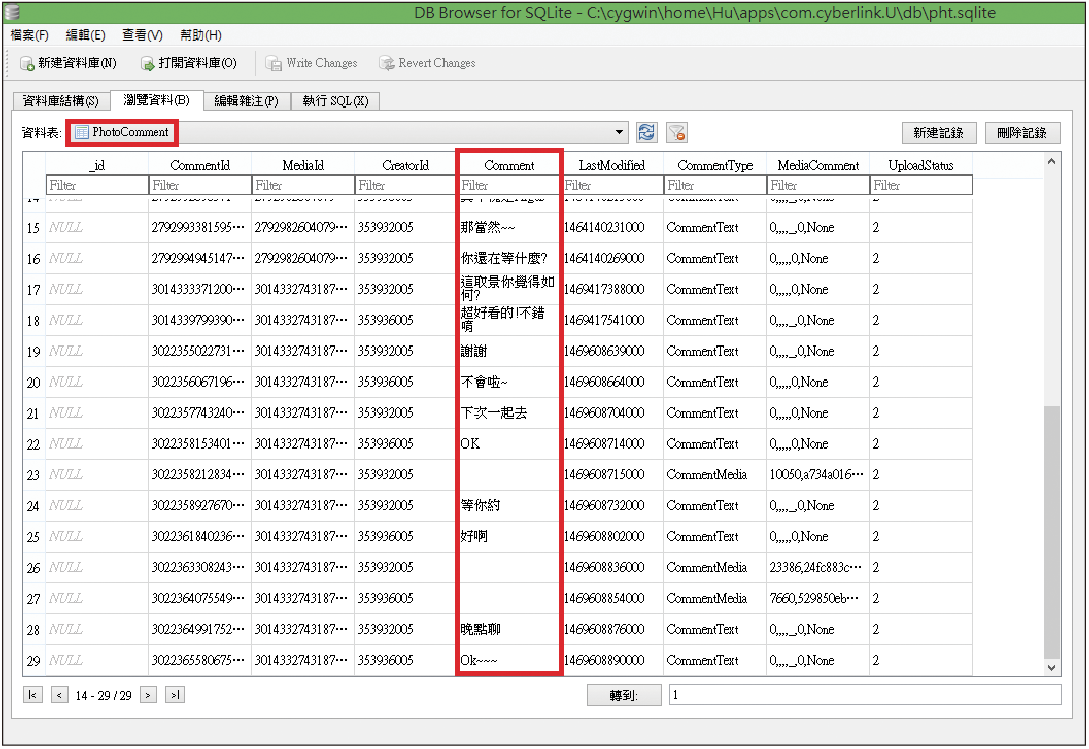

針對相片聊天的部分,選取「PhotoComment」資料表,就能夠查看相片聊天中所互相傳遞的文字訊息和聲音紀錄,並進行分析,如圖17所示。

|

| ▲圖17 檢視PhotoComment中的相片聊天訊息。 |

透過執行ADB指令,可以對Android行動裝置進行操作與管理,以本文探討的U通訊為例,當鑑識人員面對所要萃取行動裝置內的通訊紀錄時,就不需要透過Root(取得最高權限)的程序,只要執行相關ADB指令就能夠獲取詳細的資料。

如此一來,減少了破壞數位跡證的疑慮,藉此遵守鑑識原則,萃取方式才是有效的,才能保有證據力,表1列出了有無Root的訊息備份比較。

表1 有無Root的訊息備份比較

實例演練

現代社會科技進步,非法的遊戲點數詐騙也因此非常盛行,詐騙者常會使用通訊軟體App,來達到詐騙的目的。接著,以實際例子來演示整個數位鑑識的過程。

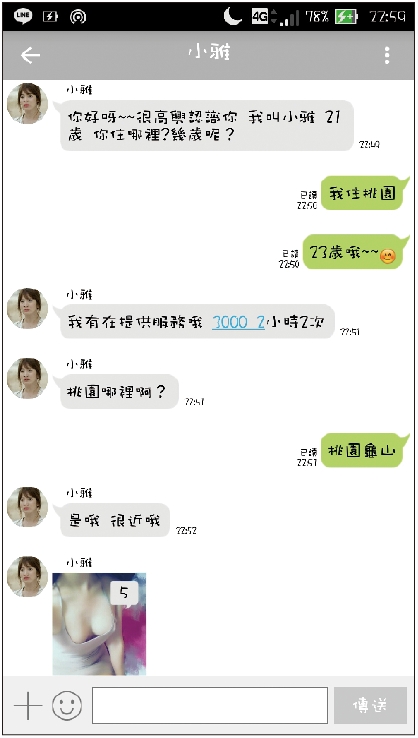

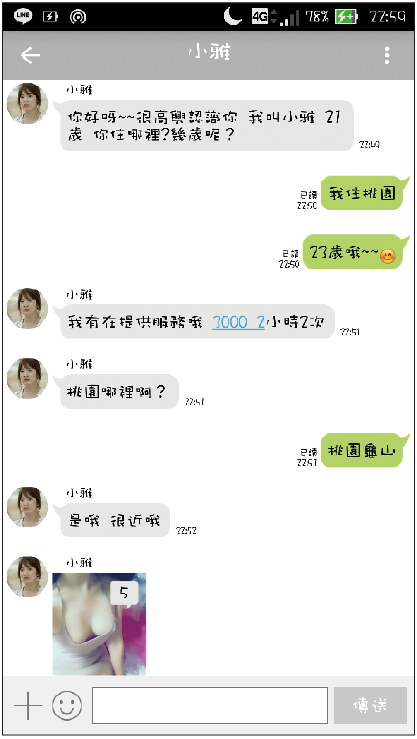

話說詐騙集團中的小晉欲詐騙受騙者小哲,小晉使用U通訊作為犯罪媒介,首先假冒名稱為小雅,將大頭貼更換成一張妙齡女子的照片,假裝想與小哲援助性交易,透過傳送一張火辣圖片給小晉,色誘小晉受騙上當如圖18~19所示。

|

| ▲圖18 小晉冒用小雅名稱詐騙小哲。 |

|

| ▲圖19 小晉以相片聊天功能色誘小哲。 |

而後小晉不疑有他,將買好的Mycard點數序號傳給小哲,作為交易的籌碼,但在小哲傳送序號後,小晉便消失得無影無蹤,小哲始知自己被詐騙。如圖20所示。

|

| ▲圖20 小哲購買點數後始知受騙。 |

開始數位證據鑑識

透過Android系統的智慧型手機執行的U通訊,若利用ADB指令來對犯罪者手機做鑑識,共分為四步驟:

1. 確定行動裝置

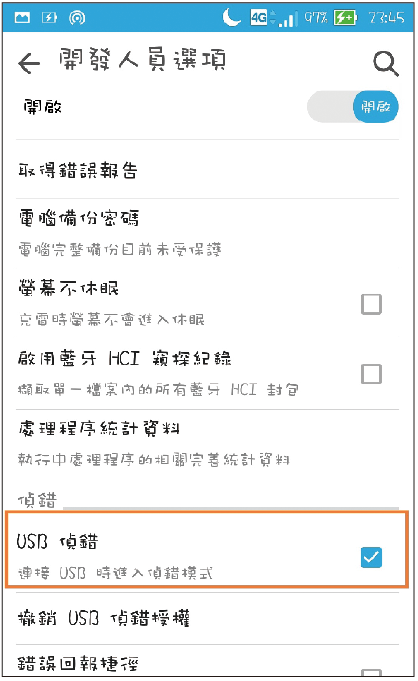

犯罪者所使用的手機為Android智慧型手機版本5.0的ASUS_Z00AD,先開啟USB Debug Mode(USB偵錯模式)並執行ADB指令,萃取U通訊的通訊紀錄,如圖21所示。

|

| ▲圖21 開啟USB偵錯模式。 |