電腦與智慧裝置的普及,使得數位犯罪持續攀升,迫使人們重新思考電腦鑑識的其他出路,從而將焦點移轉到揮發性資料,開始挖掘記憶體內的豐富證據。本文透過FTK Imager工具儲存揮發性記憶體內的資料,然後使用WinHex顯示所儲存的資料,完成蒐集使用者的帳密資訊。

瀏覽紀錄建立搜尋關鍵字利用關鍵字搜尋使用者帳戶

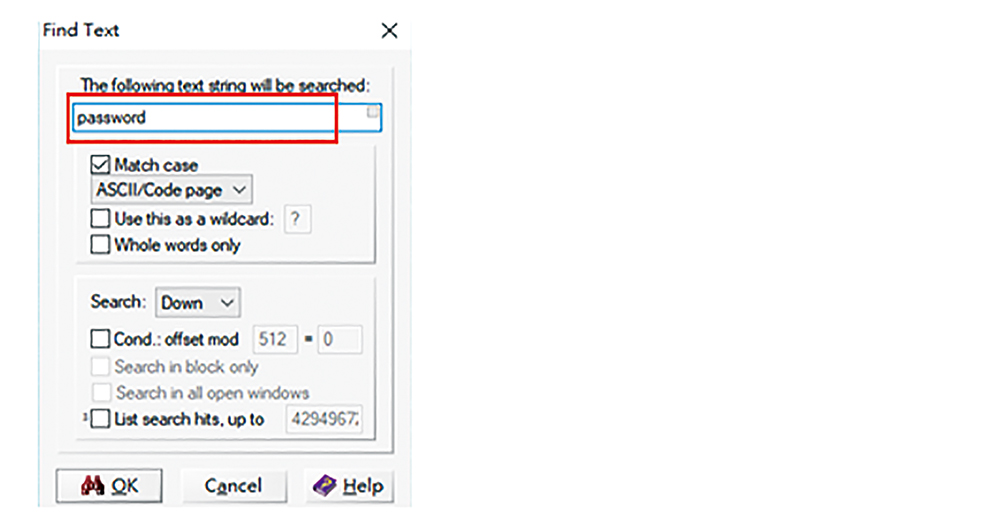

使用搜尋關鍵字做進一步的查詢時,由於一般常見的電子信箱(Yahoo、Gmail、Outlook)帳號密碼前都有特徵可以查詢(圖3),例如帳號搜尋「login」或「username」,密碼則搜尋「password」等,可以依照這樣的關鍵字找出電子郵件的帳號密碼。

|

| ▲圖3 利用關鍵字password搜尋。 |

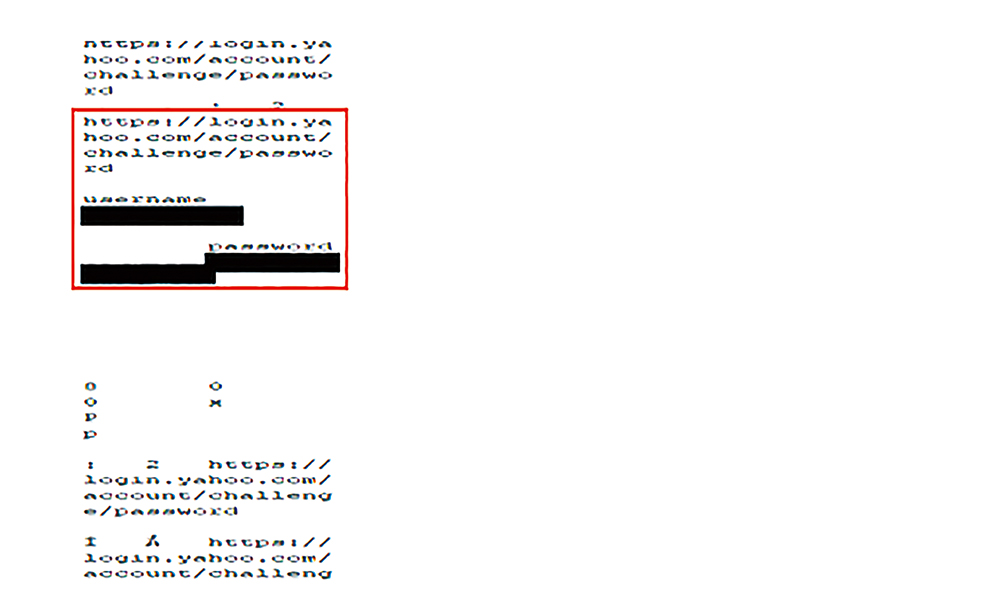

搜尋後,確實能從中尋找帳號密碼,如圖4所示,而表1列出目前在台灣較常用的三大信箱帳號密碼的關鍵字。

|

| ▲圖4 找到帳密。 |

表1 三大信箱之帳號密碼關鍵字

情境模擬演練

科技大廠台安公司以嚴密管理著稱,嚴防公司內的任何機密消息走漏。然而,卻發生執行長使用公司內部郵件寄發的機密資料落入敵對陣營的事情,於是命令資訊部門徹查有關情事。公司為防範員工竊取機密,因此限制員工不能使用任何攜帶式裝置,所以首先將透過攜帶式裝置造成資料外洩的可能性排除,於是資訊部門決定調查網路相關使用行為。

由於公司的瀏覽器原先設定為只能開啟特定的網頁,然而卻在員工A的電腦中發現有翻牆動作的痕跡,因此資訊部門調查人員懷疑A是嫌疑犯,對其電腦進行追查,發現雖留有網頁瀏覽紀錄,但是在翻牆動作的時間點後,並未留有任何紀錄,推測A是以無痕瀏覽的方式開啟其他網頁。持續追查A電腦中的記憶體資訊後發現,A有登入公司信箱以外的信箱之紀錄,且由於其使用無痕瀏覽,明顯表示A有意隱瞞其行為,因此調查人員合理推測A使用外部信箱傳輸公司的機密資料給敵對陣營,整體調查過程如下:

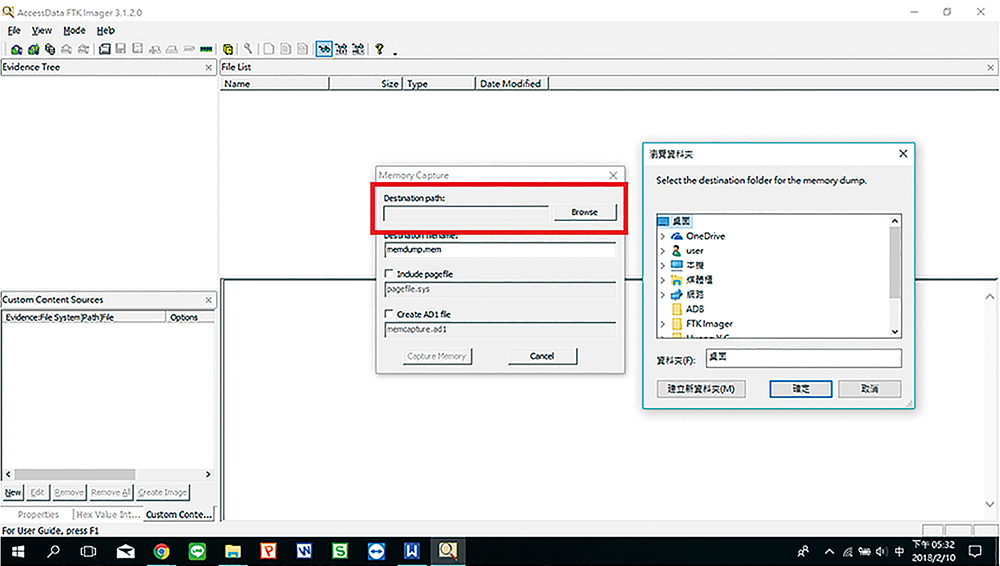

首先,製作記憶體映像檔。透過FTK Imager(圖5)萃取即時的記憶體內容,取得記憶體的映像檔。

|

| ▲圖5 輸入所存放的位置就有一個「.mem」的副檔名儲存在所輸入的位置。 |

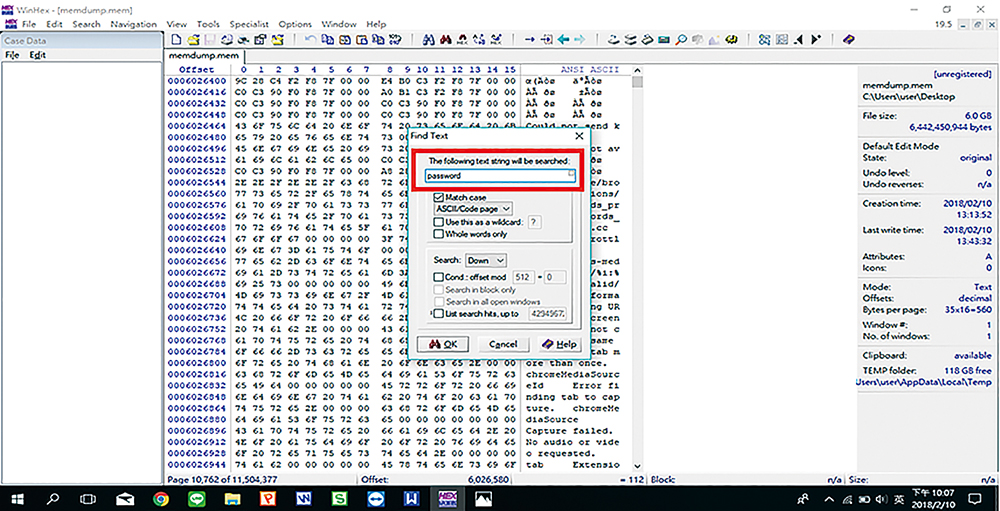

然後,透過瀏覽紀錄建立搜尋關鍵字。利用WinHex進行記憶體分析,將上述步驟所得到以「.mem」為副檔名的檔案開啟,並使用搜尋關鍵字做進一步查詢。

根據實驗,得知帳號密碼前通常都有特徵值可以做為關鍵字查詢(圖6)。帳號部分搜尋「login」或「username」關鍵字,而密碼則搜尋「password」,就能夠找出電子郵件可能的帳號密碼。

|

| ▲圖6 利用關鍵字找尋帳號密碼。 |

由於A是以無痕瀏覽的方式進行網頁瀏覽、傳送電子郵件等行為,然而無痕瀏覽並不會儲存容易洩漏隱私的瀏覽紀錄、下載清單、自動填入表單及帳號密碼等資訊,因此增加了調查難度。於是調查人員利用記憶體鑑識的方式著手調查,方能找出相關資訊。藉由調查人員的經驗,懂得利用哪些關鍵字進行關鍵字查詢,因此能順利地找出重要資訊。而員工A眼見自身所用的帳戶已經遭到揭發,因此向調查人員坦承犯案的經過,於是資訊部門將調查結果製成報告,除了向執行長呈報之外,並送交調查單位處理。

結語

本文探討市面上不同電子郵件產品之帳號密碼的關鍵字,並以表格方式呈現,讓調查人員掌握了關鍵字搜尋的依據,因而使調查過程更為順利。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>