本文藉由探討在安裝Windows作業系統的個人電腦及iPhone智慧型手機上,使用Google雲端硬碟儲存服務之相關鑑識分析工作,得以即時存留數位跡證,以便事件發生時能迅速還原現場。

表1 snapshot.db之cloud_entry包含的重要欄位資訊

表2 doc_type及resource_type內容所代表的檔案類型對照表

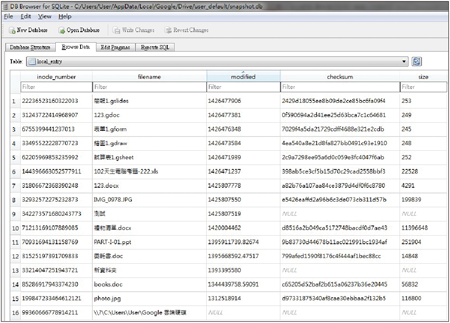

·local_entry資料表:這個資料表記錄了在Google雲端硬碟於本機端之同步資料夾所儲存的檔案資訊,如圖7所示,其中filename、modified及size等三個欄位的名稱和內容,與cloud_entry資料表相同,checksum欄位於Google提供之App所產生的文件檔案仍有md5雜湊值,與cloud_entry資料表有些許差異。另外,資料表亦顯示本機端同步資料夾的路徑資訊。

|

| ▲圖7 snapshot.db的local_entry資料表。 |

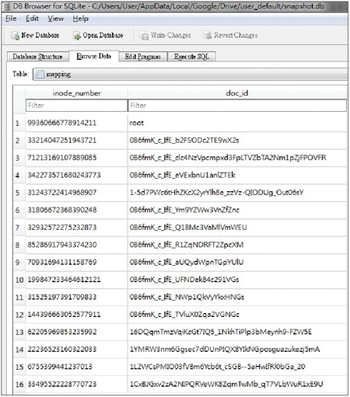

·mapping資料表:將local_entry資料表的inode_number欄位值與cloud_entry資料表的doc_id欄位值做對應,如圖8所示。

|

| ▲圖8 snapshot.db的mapping資料表。 |

以手機使用雲端儲存服務所產生的文件

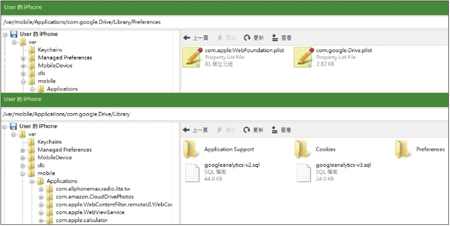

在iPhone 5S智慧型手機(iOS版本7.1.2)上使用Google雲端硬碟時,將會產生兩個plist檔(路徑為「/var/mobile/Applications/com.google.Drive/Library/Preferences」)和兩個sql資料庫檔案(路徑為「/var/mobile/Applications/com.google.Drive/Library」),如圖9所示。

|

| ▲圖9 在iPhone手機產生plist檔及sql檔之路徑。 |

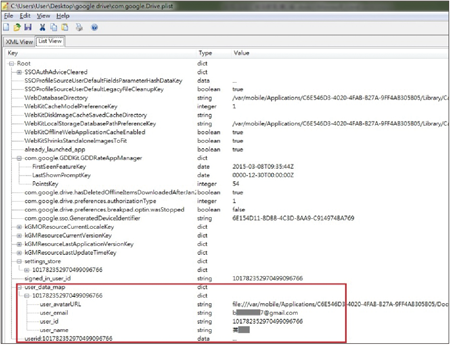

以軟體plist Editor Pro for Windows檢查com.google.Drive.plist檔時,發現其包含使用iPhone所登入的電子郵件地址及使用名稱,如圖10所示,可以藉此確認是否為該智慧型手機所註冊使用的Google雲端硬碟服務。然後,以軟體SQLite Database Browser檢查兩個sql資料庫檔案,並未發現重要的資訊內容。

|

| ▲圖10 com.google.Drive.plist包含使用者E-mail等資訊。 |

不良企圖者如果利用Google雲端儲存服務進行非法行為,因為可透過個人電腦、平板或智慧型手機等裝置實施,若搭配於個人電腦及手機等裝置進行鑑識調查分析,或許可增加找到非法行為之數位跡證的機會,找到數位跡證並可提供調查人員雙重確認犯嫌所使用之Google雲端硬碟服務等相關資訊,減少案件調查的錯誤率。若能協助找出與非法行為的關聯或還原非法行為之進行軌跡,對於案件調查將是莫大的助益。

實範演練

人氣女模A在網路上意外發現自己的自拍照在Facebook社群網站被瘋狂轉載分享,覺得自己的照片被竊並散布而報案,經調查單位清查,該照片一開始之連結來源為Google雲端硬碟儲存空間所分享,在掌握相關情資後,發現網民B涉嫌重大,遂對網民B住處進行搜索行動,當場查扣所使用的一台iPhone智慧型手機及一部個人電腦,後續交由鑑識單位進行鑑識調查與證據萃取分析。

鑑識人員檢查智慧型手機時,發現手機登入有設定密碼鎖,因此找了一台合適的電腦,並在該電腦安裝iTunes軟體,以iTunes針對iPhone手機進行完整備份,後續並針對該備份檔進行鑑識分析。