藉由蒐集IT基礎架構中的Log檔案,加以關聯與分析事件狀態,並依照威脅嚴重等級主動提出告警,協助IT管理者或資安人員從儀表板呈現的資訊掌握問題要點,以及定期產出稽核所需的各式報表,可說是傳統SIEM(Security Information and Event Management,資安事件控管平台)的主要工作。

近年來隨著外部資安威脅手法轉變為更具針對性,且低調隱匿難以被現有的自動化資安防禦措施及時偵測,使得基於SIEM平台提供資安監控中心(SOC)服務的重要性與日俱增,仰仗具備駭客思維的資安團隊,從龐大的Log資料關聯性分析中,釐清判斷可疑的行為模式,避免被滲透不自知;或是在資安事件發生後提供回應(Incident Response,IR)服務,協助盡速回復正常運行。

SIEM平台搭配UBA 強化偵測即時性

HPE軟體事業群北亞區資深技術協理蕭松瀛觀察,就應用需求來看,過去建置SIEM的客戶大多著重於產出報表以因應稽核,近年來已逐漸轉變,主要驅動力不外乎確實遭受滲透攻擊入侵成功,因此才深刻體認到事後稽核不僅無法抵擋新型態攻擊,亦無法避免狀況再次發生,應從實戰面著手。

其實在導入SIEM初期,企業內部技術人員通常對於平台的熟悉度不足,大多只能仰賴廠商協助建置Log的蒐集機制。但SIEM的核心價值,據蕭松瀛多年來經驗,主要在於建立資安監控中心,依照方法論制定控管流程,讓SIEM從原本的產品層級轉變成真正的資安平台,如此才得以因應現代化攻擊。

現今的SIEM平台可涵蓋範圍,在事前可透過特徵碼協助偵測、觸發阻擋規則;事中的執行動作偏重於發出通知告警,SIEM近年來發展較著重之處即是增添使用者行為分析(User Behavior Analytics,UBA)輔助辨識;而事後的機制,則是搭配大數據(Big Data)平台技術,再由資安專業的「獵人(Hunter)」從中「獵取(Hunting)」攻擊的蹤跡,之後回饋到SIEM強化特徵碼偵測能力,以免相同的資安問題再次發生。

HPE ArcSight從DNS流量分析強化偵測

UBA機制之所以能在事中即時發現異常,以HPE ArcSight為例,主要是經由學習,為公司每位員工建立一套行為準則,作為判斷基礎。但問題是惡意攻擊與使用者的行為錯誤有時極為相似,比如常見以猜密碼方式的暴力入侵,也有可能是因為公司強制執行三個月更換密碼的政策,導致使用者經常忘記而輸入錯誤,因此經常發生誤判。

HPE ArcSight發展的UBA,會依據不同的使用者執行密碼輸入錯誤頻率,估算出臨界值(Threshold),例如每星期發生錯誤的行為次數平均為10到15次,若超過此區間,即可判斷為有滲透程式執行猜密碼動作,該用戶隨即被列為高風險。此外,亦可根據使用者職稱、工作職掌等同類型的屬性值彼此相互比較,通常工作內容愈相近,統計後的結果同質性愈高,一旦發現差異性較大的行為,同樣被歸類為高風險,該資訊即可回饋到SIEM,以便執行後續處理。

|

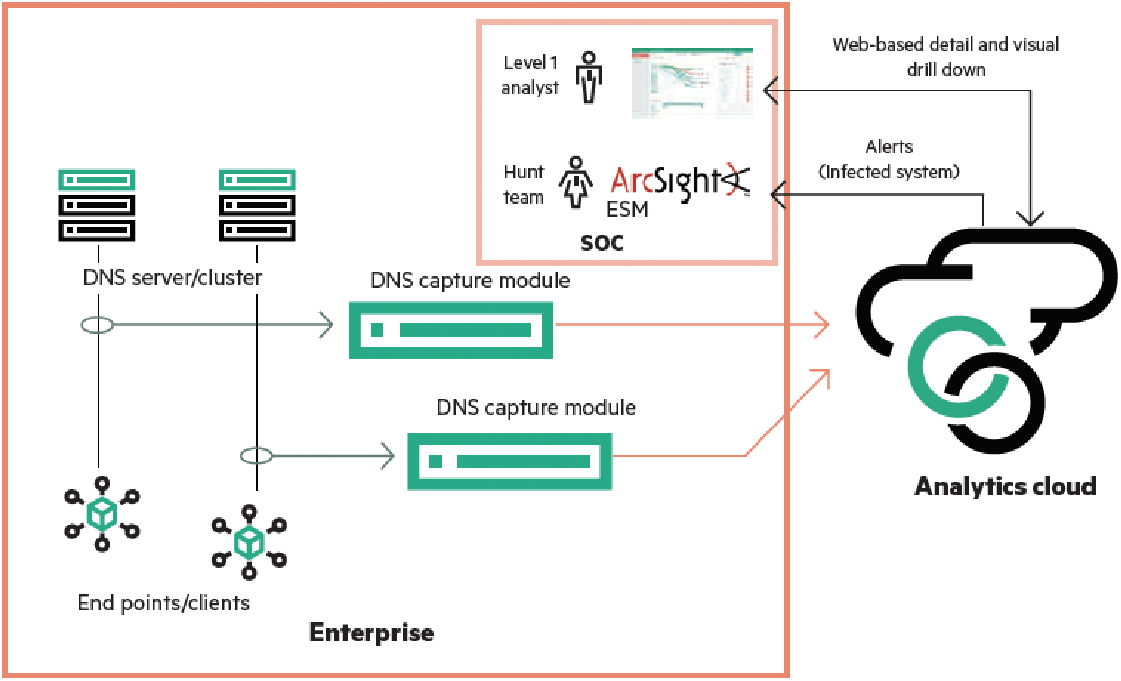

| ▲ HPE ArcSight增添的DNS Malware Analytics架構,主要為自建DNS Capture Module設備搭配雲端分析平台,從封包資訊中及時察覺惡意連線行為。 |

至於Hunting,蕭松瀛說明,主要是仰賴具備領域知識的專業人力來執行,工具平台僅為輔助的角色,例如針對銀行業的攻擊模式通常會有特定行為,即可從發散的Log檔案中收斂取得入侵指標(Indicators of Compromise,IOC),並回饋到SIEM平台,循線追查內部是否還有類似的攻擊,或是轉化為防禦規則。只是目前得以掌握最新外部威脅攻擊模式、自家行業領域知識,同時兼具SIEM平台技術的人才相當罕見,因此自動化工具勢必需要進一步擴展,如同ArcSight今年(2016)再增添的DMA(DNS Malware Analytics)機制。

他進一步說明,DMA主要是以SaaS方式提供,考量之處在於DNS的流量較過去難以預期,可能瞬間暴增因而耗用過多資源,而ArcSight DMA設計的架構,是在企業端建置DNS Capture Module設備,以Sniffer方式擷取封包中DNS服務的查詢、回復等資訊,導向HP Labs執行比對分析,最終結果再交由ArcSight平台執行處置,以降低Hunting過程的複雜度。

Splunk廣納外部情資 挖掘潛在資安問題

除了外部資安威脅,法規遵循亦是SIEM平台的建置驅動力,尤其是金融業。Spunk亞太區資安策略長Paul Pang即指出,在全球,金融業可說是法規框架最多、最嚴謹的行業,即便是內部自建SIEM,卻往往較偏重於報表的合規性問題,隨著入侵攻擊手法改以APT(進階持續性滲透攻擊)手法為主流,從幾起重大新聞事件即可得知此類新型態攻擊的威力,例如2013年「南韓320事件」,可說是相當具代表性的知名案例,運用多種滲透入侵技術,低調潛伏可規避偵測,亦可設定為同時爆發執行惡意程式;包括日前第一銀行爆發的ATM盜領事件,起因即為遭受APT攻擊成功所導致。

為了因應以APT手法發動的網路攻擊(Cyber Security),香港金融管理局於今年亦開始在行業規範中納入此項目,往後台灣的銀行在香港設立分行,同樣必須遵循。Paul Pang進一步提到,其實在兩年前,美國聯邦資訊安全管理法案(FISMA)、新加坡金融管理局皆已在法規中明定,Cyber Security不只是產出資安事件調查報表,還必須包含對該事件的回應作為,也就是說,資安架構中必須具備Threat Intelligence情報資訊與IR能力,而Splunk Enterprise Security建立的控管平台,可說兩者兼具。「隨著銀行業因應Cyber Security法規實施後,已陸續有客戶從既有的稽核、風險控管團隊中,挑選出專屬負責Security Analytics人員,運用工具平台之力協助在告警發生時,得以釐清事件的根本原因,並盡快處置。」

此外,基於Threat Intelligence蒐集的情資分析比對,Splunk平台上不僅只蒐集IOC,還包括從外部提供者獲取資訊,例如每天都會接收到龐大攻擊量的Facebook,在Splunk Enterprise Security平台上可經由Add-on for Facebook ThreatExchange機制,下載Facebook記錄的惡意IP位址、網域名稱,以及文件的Hash值。如此一來,企業用戶無需額外開發,即可在SIEM平台中建立自動化機制,廣納外部不同技術領域提供的情資,協助Security Analytics人員精準地Hunting潛在資安問題。