全球壟罩在COVID-19疫情大流行至今已超過兩年,最新變異株Omicron仍持續延燒,當企業為了因應防疫讓員工得以遠端工作,加快數位化、雲端化發展腳步的同時,強化資安韌性亦可說是永續發展的重要課題。

隨著應用模式演進到混合雲/多雲,員工不限任何地點皆可辦公,傳統基於網路邊界建構的縱深防禦頓失依靠,因為攻擊者只要利用社交工程等手法突破單一端點,即可在企業內網環境自由移動。過去資料中心內部系統與辦公室網路接取預設為可信任的思維顯然已不合時宜,國際間開始掀起採行零信任架構(Zero Trust Architecture,ZTA)控管風險的浪潮,藉由引進資安市場上發展已成熟的身分驗證、最小權限配置、加密等機制,增進工作流程、存取與操作關鍵系統的防護措施,更適用於數位應用場景。

控管策略方法論典範轉移

基於零信任原則架構的企業網路安全環境,旨在防範機敏資料外洩並限制內部橫向移動操作行為以降低資安風險。美國國家標準暨技術研究院(NIST)發布的特殊出版品(SP)800-207文件,便定義了實施零信任框架的意涵,及其作為工作流程、系統整合運行、存取操作控管的指導原則,讓企業組織能基於既有IT基礎架構部署的控管機制,逐步實施零信任原則。

國際知名的Gartner、Forrester、IDC等市調分析機構也認同NIST定義的零信任框架,只是採用的術語不盡相同。例如Gartner以安全存取服務前端(SASE),彙整雲端存取安全代理服務(CASB)、安全網頁閘道(SWG)、進階威脅防護(ATP)等技術建構零信任;Forrester則稱之為零信任前端(Zero Trust Edge)。

趨勢科技資深技術顧問吳宗霖認為,「零信任」本質上為控管策略的方法論,部署實施牽涉整體應用環境,並非導入單一解決方案即可達成。以趨勢科技內部資安控管為例,實體網路線亦增設保護機制,也就是說任一設備接取到網路連接埠,若非正向表列允許接取的MAC位址則不允許連線。其次是按照部門別設置微分段,限縮可被滲透感染的範圍。此外,內部應用系統皆須透過雙因素驗證,以免帳密外洩後讓攻擊者可輕易登入。針對沒有安裝防毒軟體的用戶裝置,網路傳輸則須導向安全存取閘道器,一旦察覺問題便逕行阻斷。諸如此類控管措施,必須由許多機制相互配合才得以達成零信任精神,亦即針對使用者、裝置、工作負載與機敏資料,採取「永不信任、始終驗證」的方式建立防護。

Citrix資深技術顧問周國輝亦指出,過去認知企業內網為安全環境,公務配發裝置存取時只要通過身分驗證,不論是雙因素或多因素驗證,即視為安全可信,允許存取任何企業應用資源,後來演進到零信任控管模式,則是必須做到永不信任、始終驗證,但即便IT人員認同且願意推動改變,實際執行時首先恐面對用戶反彈的壓力。直到COVID-19疫情爆發後,打破傳統員工辦公模式,遠端工作成為疫情籠罩下維持營運不中斷的重要關鍵,整體態勢才有所改觀,讓零信任控管模式得以被正視。

新常態工作模式扭轉思維

零信任架構之所以跟COVID-19疫情、雲端運算應用模式高度關聯,周國輝認為,主因是遠端或異地工作模式使得網路邊界難以區分,其次是原本部署在內網的應用系統,為了讓分散工作者便於存取,可能改採用公有雲提供的SaaS服務,而脫離了企業IT管轄範疇。以往所定義的Internet與Intranet,如今看來幾乎皆屬於Internet環境,內網控管模式自然失去效果,如同員工在辦公室全數採自攜裝置(BYOD)執行業務,透過行動網路傳輸存取公司內部資源,勢須增添驗證、接受監控等機制,才能確保資安風險可控可管。

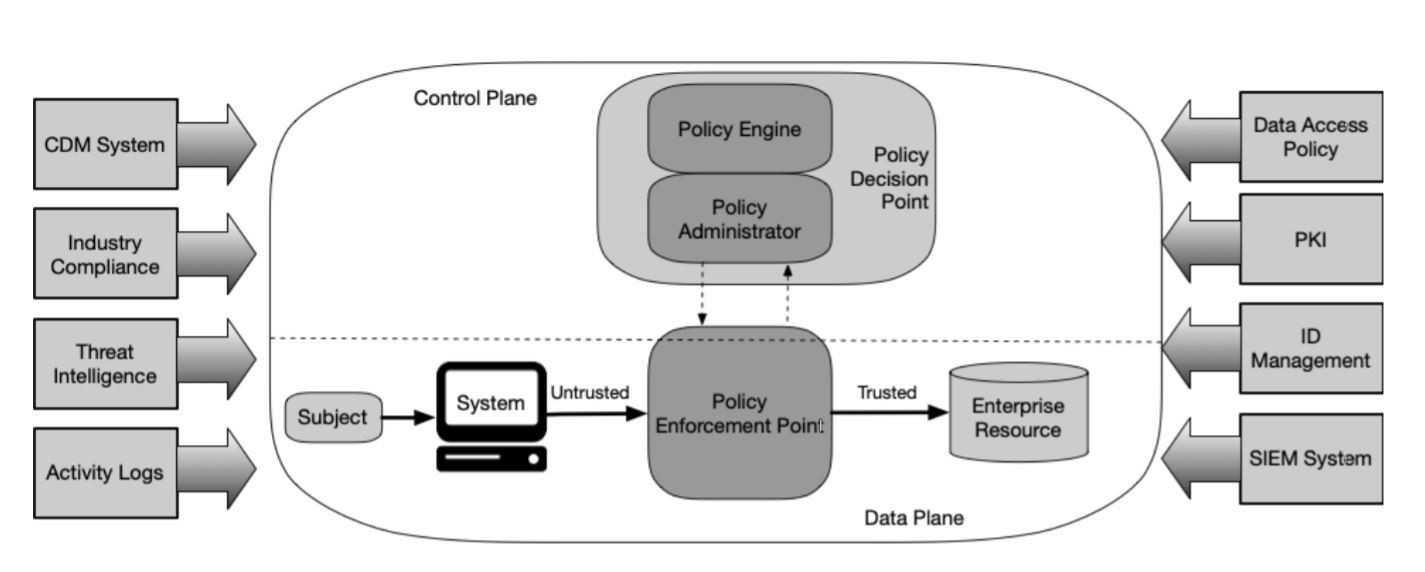

美國國家標準暨技術研究院(NIST)SP 800-207標準文件把零信任架構控管環境區分為Control Plane與Data Plane,政策引擎可依據發起存取端的運行環境強制執行驗證與配發合適權限。

美國國家標準暨技術研究院(NIST)SP 800-207標準文件把零信任架構控管環境區分為Control Plane與Data Plane,政策引擎可依據發起存取端的運行環境強制執行驗證與配發合適權限。

演進到零信任架構無法一蹴可幾,須持續不斷地評估當前工作流程中的潛在風險,再施以管控措施來緩解,絕非單純地更換特定安全技術便可達成。實際上,當今企業IT基礎架構中已有不少涵蓋零信任架構的元素,例如身分識別與存取權管理、次世代防火牆(NGFW)、端點防護(EPP)等技術,正可基於零信任原則進行調整與改善。

根據NIST SP 800-207標準文件說明,零信任架構的目標是防範未經授權存取關鍵應用服務、機敏資料,同時持續監管擁有權限者的操作行為,以使用者、裝置、工作負載與機敏資料為核心,建立更細緻的安全措施。CyberArk亞太區技術副總裁霍超文指出,零信任架構並不是全新概念,某些機敏性較高的應用場景早已基於零信任部署防護措施,只是以往觀念尚未普及。例如爆發COVID-19疫情之前,CyberArk就已提供Alero解決方案,主要是為了提供遠距工作者必須連線回到公司內部存取關鍵應用系統時的控管機制,假設IT管理者因應防疫也必須居家辦公,即可運用瀏覽器操作介面,搭配手機App的雙因素驗證,以即時派發的特權帳號執行日常工作。

參考國際規範擬定風險控管準則

近年來資訊科技快速發展,IT基礎架構從實體部署建置演進到軟體定義,工作型態與應用服務較以往提供方式大不相同,然而霍超文觀察,多數企業的資安防護概念並未改變,仍沿用十多年前的防火牆、VPN、終端作業系統等,並未具備零信任機制進行保護,權限配置也較不嚴謹,直到這幾年重大資安事故頻傳,開始檢討防護措施的有效性,零信任才開始真正被關注。NIST提出SP 800-207標準文件,正可讓資安市場發展零信任架構得以有所依循,企業與組織也才理解可被解決的問題。

他進一步說明,其實每個地區的產業皆有自定義的標準規範,大多會參考國際主流標準制定,NIST與國際標準化組織(ISO)可說是全球最具參考性的指標,例如新加坡金融管理局(MAS)制定網路銀行風險管理框架技術風險管理(TRM)準則,從建議作為落實到執行細節,主要便是參考ISO 27001/27002、NIST等國際主流規範制定。此外,以加密機制來看,技術發展已相當久,實作的標準程序須通過NIST推薦驗證規範。如今NIST提出SP 800-207標準文件,自然也將推動零信任控管模式成為產業制定細則的規範,讓既有的縱深防禦得以融合零信任架構,降低數位應用場景衍生的資安風險。